Im Jahr 2022 erlangte eine neue Hackergruppe namens Lapsus$ weltweite Aufmerksamkeit. Diese Gruppe, die sich durch ihre eher unkonventionellen Methoden und Ziele von traditionellen Ransomware-Gruppen unterschied, hat in der Welt der Cybersicherheit für Aufsehen gesorgt.

Was ist Lapsus$?

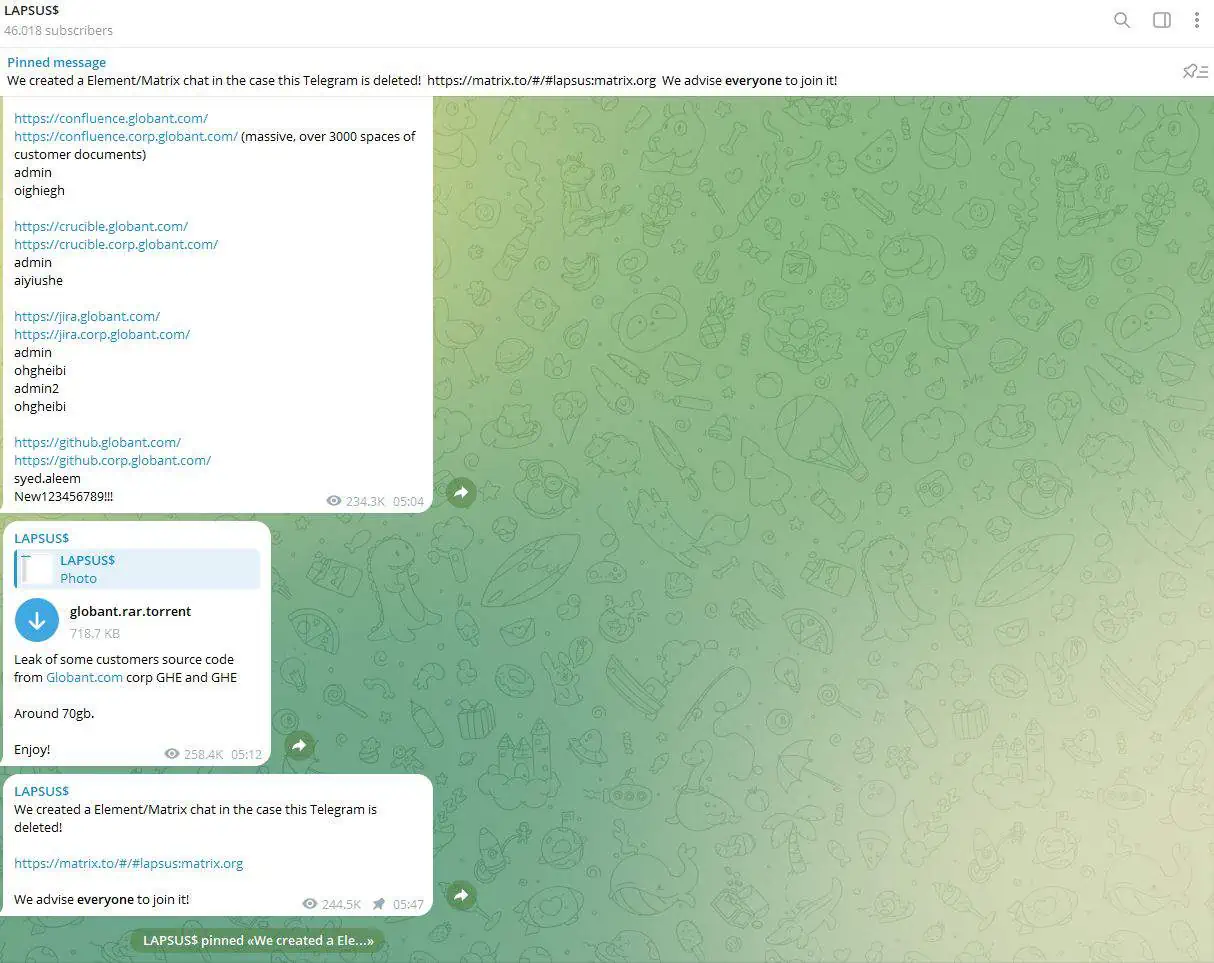

Lapsus$ trat Ende 2021 in Erscheinung und begann mit Angriffen auf Unternehmen in Südamerika und Portugal. Ihre Aktivitäten erweiterten sich schnell auf multinationale Technologieunternehmen, was zu einer breiten Aufmerksamkeit in der Cybersicherheitsgemeinschaft führte. Anders als andere Bedrohungsgruppen betrieb die Gruppe keine Dark-Web-Leak-Website, sondern kommuniziert ausschließlich über eine private Telegram-Gruppe. Am 24. März 2022 wurden sieben Personen im Alter zwischen 16 und 21 Jahren von der Londoner Polizei im Zusammenhang mit den polizeilichen Ermittlungen gegen Lapsus$ festgenommen. Ein angeblich prominentes Mitglied der Gruppe mit dem Pseudonym White wurde in Oxford, England, verhaftet.

Der Status der Hackergruppe ist unklar. Nach einer Reihe von öffentlichkeitswirksamen Angriffen und der anschließenden Verhaftung einiger mutmaßlicher Mitglieder, darunter Teenager in Großbritannien und Brasilien, schienen die Aktivitäten der Gruppe zu schwinden. Es ist jedoch zu beachten, dass sich Mitglieder auflösen, neu gruppieren oder anderen Gruppen anschließen können, so dass es schwierig ist, entschieden zu sagen, ob Lapsus$ noch aktiv ist.

Die Taktiken

Lapsus$ setzte auf Datendiebstahl und Drohungen, gestohlene Daten öffentlich zu machen. Zu ihren Methoden gehören der Kauf von Zugangsdaten, Social Engineering, das Überlisten von Mehrfaktor-Authentifizierung und das Ausnutzen ungeschützter Schwachstellen. Lapsus$ hat auch gezeigt, dass sie in der Lage sind, sensible Informationen wie Quellcodes zu stehlen und zu veröffentlichen.

Die Cyberkriminellen haben die Kunst des Social Engineering in der Welt der Cyberkriminalität revolutioniert. Ihre Methoden gehen jedoch weit über die gängigen Praktiken hinaus. Auffallend ist ihre Strategie, direkt Bestechungsgelder an Insider von Unternehmen zu zahlen, um Fernzugriff zu erhalten. Dabei ist es nicht zwingend erforderlich, dass eine Person aus dem Zielunternehmen involviert ist. Oft reicht eine Schwachstelle in der Lieferkette aus, um in das System des Zielunternehmens einzudringen. Ein Beispiel hierfür ist der Angriff auf Okta, einem Anbieter von Zwei-Faktor-Authentifizierungssystemen.

Lapsus$ hat insbesondere durch ihre Nutzung von “MFA Fatigue” (zu Deutsch: Multi-Faktor-Authentifizierung-Ermüdung) als Taktik. einen Namen gemacht. Wobei diese nicht als eine wirklich ausgeklügelte Strategie in der Cybercrime-Welt gilt. Dieses Verfahren beruht darauf, das Opfer mit einer Flut von MFA-Anfragen zu überwältigen. Normalerweise ist die MFA eine zusätzliche Sicherheitsebene, bei der Nutzer eine zweite Form der Bestätigung (oft eine Nachricht auf ihrem Smartphone) benötigen, um den Zugriff auf ein Konto zu gewähren. Lapsus$ nutzte diese Sicherheitsmaßnahme aus, indem sie wiederholt MFA-Anfragen an das Ziel sendeten, bis das verwirrte Opfer schließlich zustimmte, oft in dem Glauben, dies würde die lästigen Anfragen stoppen. Sobald die Angreifer die Zustimmung erhielten, konnten sie auf das Konto zugreifen. Diese Methode zeigt, wie selbst ausgeklügelte Sicherheitssysteme durch fahrlässige menschliche Schwächen untergraben werden können.

Beim Uber-Datenklau war es hingegen etwas komplizierter. Der Lapsus$-Hacker hatte den betroffenen Mitarbeiter über WhatsApp kontaktiert und behauptete, er sei von der Uber-IT und dass die einzige Möglichkeit, die Benachrichtigungen loszuwerden, darin bestünde, diese zu akzeptieren – was dieser dann auch fatalerweise befolgte.

| Eigenschaften von Lapsus$ | |

|---|---|

| Art der Gruppe | Extortionsgruppe, keine traditionelle Ransomware-Gruppe |

| Kommunikationskanäle | Hauptsächlich über private Telegram-Gruppe, keine Dark-Web-Leak-Website |

| Zielgruppe | Multinationale Technologieunternehmen, Unternehmen in Südamerika und Portugal |

| Methoden | Opportunistischer Datendiebstahl, Social Engineering, Bestechung von Insidern, Ausnutzung von Schwachstellen in der Lieferkette |

| Taktiken | Kauf von Zugangsdaten, Überlisten von Mehrfaktor-Authentifizierung, Ausnutzen ungeschützter Schwachstellen |

| Typische Angriffe | Diebstahl sensibler Informationen wie Quellcodes, öffentliche Drohungen zur Veröffentlichung gestohlener Daten |

| Mitgliederstruktur | Hauptsächlich Jugendliche, einige Verhaftungen in Brasilien und Großbritannien |

| Bekannte Angriffsziele | Nvidia, Microsoft, Samsung, Okta |

| Auswirkungen ihrer Aktionen | Erhebliche Datenlecks, Störungen in den betroffenen Unternehmen |

Hochkarätige Angriffe

Die Gruppe hat eine Reihe von hochkarätigen Unternehmen angegriffen, neben Okta und Uber waren auch schon Nvidia, Microsoft und Samsung betroffen. Diese Angriffe führten zu erheblichen Datenlecks und rückten Lapsus$ ins Rampenlicht der internationalen Medien. Trotz ihrer scheinbaren Unreife und Impulsivität haben die Aktionen von Lapsus$ erhebliche Störungen verursacht. Den Okta-Datenraub etwa konnte man sogar wegen der eigenen Prahlerei auf halben Weg stoppen , da die Gangster laut Microsoft arrogant und offen auf Telegram mit ihrem noch laufenden Beutezug prahlten.

Einer der bekanntesten Social-Engineering-Angriffe von Lapsus$ galt dem US-Verteidigungsministerium im Jahr 2020. Bei diesem Angriff verschafften sie sich Zugang zu sensiblen Informationen und verursachten eine erhebliche Störung der Abläufe in der Behörde. Die Gruppe hat auch mehrere große Banken angegriffen und dabei Millionen von Dollar gestohlen.

Ein weiterer bemerkenswerter Angriff ereignete sich im Jahr 2020 und richtete sich gegen einen großen Gesundheitsdienstleister. Bei diesem Angriff gelang es der Gruppe, auf sensible persönliche Daten von Millionen von Patienten zuzugreifen und diese zu stehlen. Dieser Angriff führte nicht nur zu finanziellen Verlusten für den Gesundheitsdienstleister, sondern rief auch ernsthafte Bedenken hinsichtlich des Schutzes persönlicher Daten und der Privatsphäre hervor.

Die Hacker war auch dafür bekannt, den Energiesektor und insbesondere Öl- und Gasunternehmen anzugreifen und deren Betrieb erheblich zu stören. In einem Fall gelang es der Gruppe, die Kontrolle über die Kontrollsysteme einer großen Ölraffinerie zu erlangen, was zu einem Betriebsstillstand und erheblichen Umsatzeinbußen führte.

Die Bedeutung für Unternehmen

Die Aktivitäten von Lapsus$ unterstreichen die Notwendigkeit für Unternehmen, ihre Sicherheitsmaßnahmen zu überdenken. Dies beinhaltet die Stärkung der Mehrfaktor-Authentifizierung, die Überprüfung von Helpdesk-Richtlinien und die Verbesserung der Cloud-Sicherheitskonfigurationen. Lapsus$ hat gezeigt, dass auch unkonventionelle und scheinbar unreife Taktiken zu ernsthaften Sicherheitsverletzungen führen können.