Proofpoint hat mit TA585 einen neuen, hochprofessionellen Akteur in der Cybercrime-Szene identifiziert, der sich durch eine vollständige Kontrolle seiner Angriffskette auszeichnet.

Die umfassende Analyse der Gruppe durch Proofpoint zeigt, dass sie nicht – wie viele andere Akteure – auf externe Dienstleister oder Plattformen für die Verteilung von Schadsoftware zurückgreift, sondern eine eigene Infrastruktur betreibt und jeden Schritt steuert. Das gilt für die Domainregistrierung über die Hosting-Umgebung bis hin zur Verbreitung und Installation der Malware. Diese Eigenständigkeit verschafft der Gruppe ein Höchstmaß an Flexibilität und erschwert die Verfolgung.

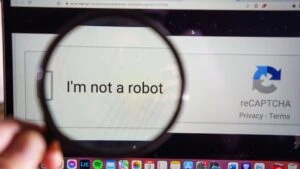

Besonders bemerkenswert ist der Einsatz innovativer Techniken wie der sogenannten ClickFix-Methode. Dabei werden Nutzer über täuschend echt gestaltete CAPTCHAs dazu verleitet, manuell PowerShell-Befehle auszuführen. Diese Vorgehensweise umgeht klassische E-Mail-Filter und stellt damit eine ernsthafte Gefahr dar – auch für deutsche Unternehmen. Proofpoint konnte beobachten, dass TA585 diese Technik sowohl über kompromittierte Websites als auch über gefälschte Behörden-E-Mails und manipulierte GitHub-Benachrichtigungen einsetzt.

Im Zentrum vieler Kampagnen steht die Schadsoftware MonsterV2, ein teures „Malware-as-a-Service“-Produkt, das nicht nur von TA585, sondern auch von anderen kriminellen Gruppen genutzt wird. MonsterV2 vereint die Funktionen eines Remote-Access-Trojaners, eines Loaders und eines Stealers, also eines Tools zum Datendiebstahl. Sie kann sensible Informationen wie Passwörter, Kreditkartendaten und Krypto-Wallets abgreifen, den Desktop und die Webcam des Opfers überwachen, versteckte Fernzugriffe einrichten und beliebige weitere Schadprogramme nachladen. Auffällig ist, dass MonsterV2 gezielt Infektionen in Ländern der Gemeinschaft Unabhängiger Staaten (GUS) vermeidet, während Deutschland im Zielgebiet liegt.

Die technische Umsetzung von MonsterV2 erfolgt äußerst professionell und gut getarnt. Die Kommunikation mit den Command-and-Control-Servern erfolgt verschlüsselt, Anti-Analyse-Mechanismen erschweren die Erkennung, und die gezielte Ausweitung von Privilegien sichert weitreichende Kontrolle über infizierte Systeme.

Besonders gefährdet sind Branchen mit hohem Datenwert wie Finanzdienstleister, Buchhaltungsfirmen und Technologieunternehmen. Die ClickFix-Methode trifft häufig auf unvorbereitete Nutzer, die den vermeintlichen CAPTCHA-Anweisungen folgen und so unbewusst Schadcode ausführen.

Proofpoint weist darauf hin, dass die Entstehung neuer Malware-Familien wie MonsterV2 im direkten Zusammenhang mit der Zerschlagung etablierter Tools durch Strafverfolgungsbehörden steht. Wo bekannte Schadprogramme wie Lumma Stealer vom Markt verschwinden, füllen neue, multifunktionale Produkte die Lücke – oft mit noch ausgefeilteren Fähigkeiten.

TA585 zeigt, wie sich Cybercrime-Akteure weiter professionalisieren – mit vollständiger Kontrolle über ihre Angriffskette und dem Einsatz multifunktionaler Malware wie MonsterV2. Diese Kombination erhöht die Erfolgsquote und erschwert die Verteidigung erheblich. Unternehmen sollten daher ihre Mitarbeiter gezielt über die ClickFix-Technik informieren und technische Maßnahmen ergreifen, um die Ausführung von PowerShell-Befehlen durch nicht privilegierte Nutzer zu verhindern.

Die vollständige Analyse sollte hier zu finden sein.

(ds/Proofpoint)