Sicherheitsforscher von Check Point haben eine bislang unbekannte chinesische Hackergruppe analysiert, die über SharePoint-Schwachstellen eindringt und mehrere Ransomware-Varianten gleichzeitig einsetzt.

Die Cybersecurity-Experten von Check Point Research (CPR) haben detaillierte Erkenntnisse über die Ransomware-Gruppe STORM-2603 veröffentlicht, die erstmals im Rahmen der sogenannten ToolShell-Angriffe auf Microsoft SharePoint-Server in Erscheinung trat. Die Gruppe zeichnet sich durch eine ungewöhnliche Taktik aus: Sie setzt mehrere Ransomware-Familien parallel ein, um maximalen Schaden anzurichten.

Maßgeschneidertes Command-and-Control-Framework

STORM-2603 nutzt ein eigens entwickeltes Malware-Framework namens “ak47c2”, das über verschiedene Kommunikationskanäle verfügt. Die Forscher identifizierten HTTP-basierte Clients (“ak47http”) sowie DNS-basierte Varianten (“ak47dns”), die eine flexible Infrastruktur für die Angreifer schaffen.

Laut VirusTotal-Daten hat die Gruppe in der ersten Jahreshälfte 2025 nicht nur Organisationen im asiatisch-pazifischen Raum attackiert, sondern auch lateinamerikanische Unternehmen ins Visier genommen. Diese geografische Ausweitung deutet auf eine professionelle Operation mit globalen Ambitionen hin.

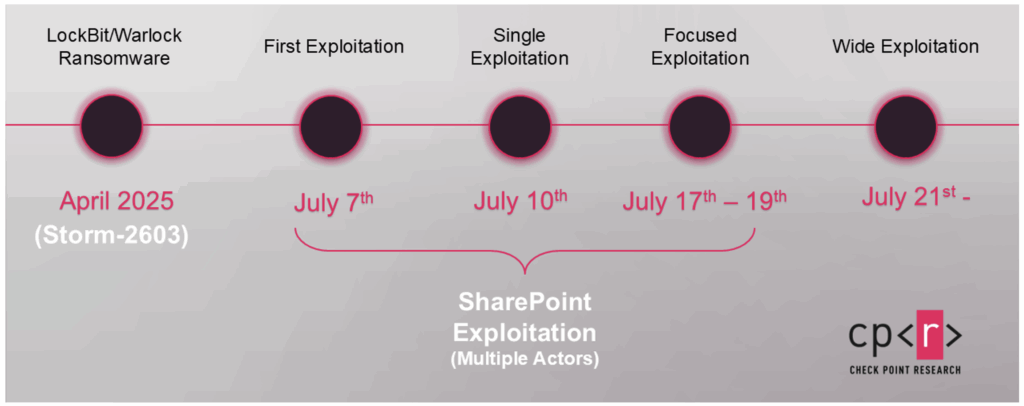

ToolShell-Schwachstellen als Einfallstor

Die Angriffe nutzen vier kritische SharePoint-Sicherheitslücken (CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 und CVE-2025-53771), die unter dem Namen “ToolShell” zusammengefasst werden. Microsoft hatte bereits mehrere chinesische APT-Gruppen mit diesen Exploits in Verbindung gebracht, darunter die bekannten Akteure Linen Typhoon (APT27) und Violet Typhoon (APT31).

Besonders auffällig ist die Domain “update.updatemicfosoft[.]com”, die STORM-2603 seit März 2025 als Command-and-Control-Server verwendet. Der bewusste Tippfehler im Domainnamen (“micfosoft” statt “microsoft”) folgt einem typischen Muster für Phishing- und Malware-Infrastrukturen.

Doppelstrategie bei Ransomware-Einsatz

Die Analyse zweier konkreter Angriffsfälle zeigt die Vorgehensweise der Gruppe:

Fall 1: Ein RAR-Archiv namens “Evidencia.rar” enthielt Artefakte eines Angriffs in Lateinamerika, bei dem neben Open-Source-Tools wie PsExec und masscan auch maßgeschneiderte Backdoors zum Einsatz kamen.

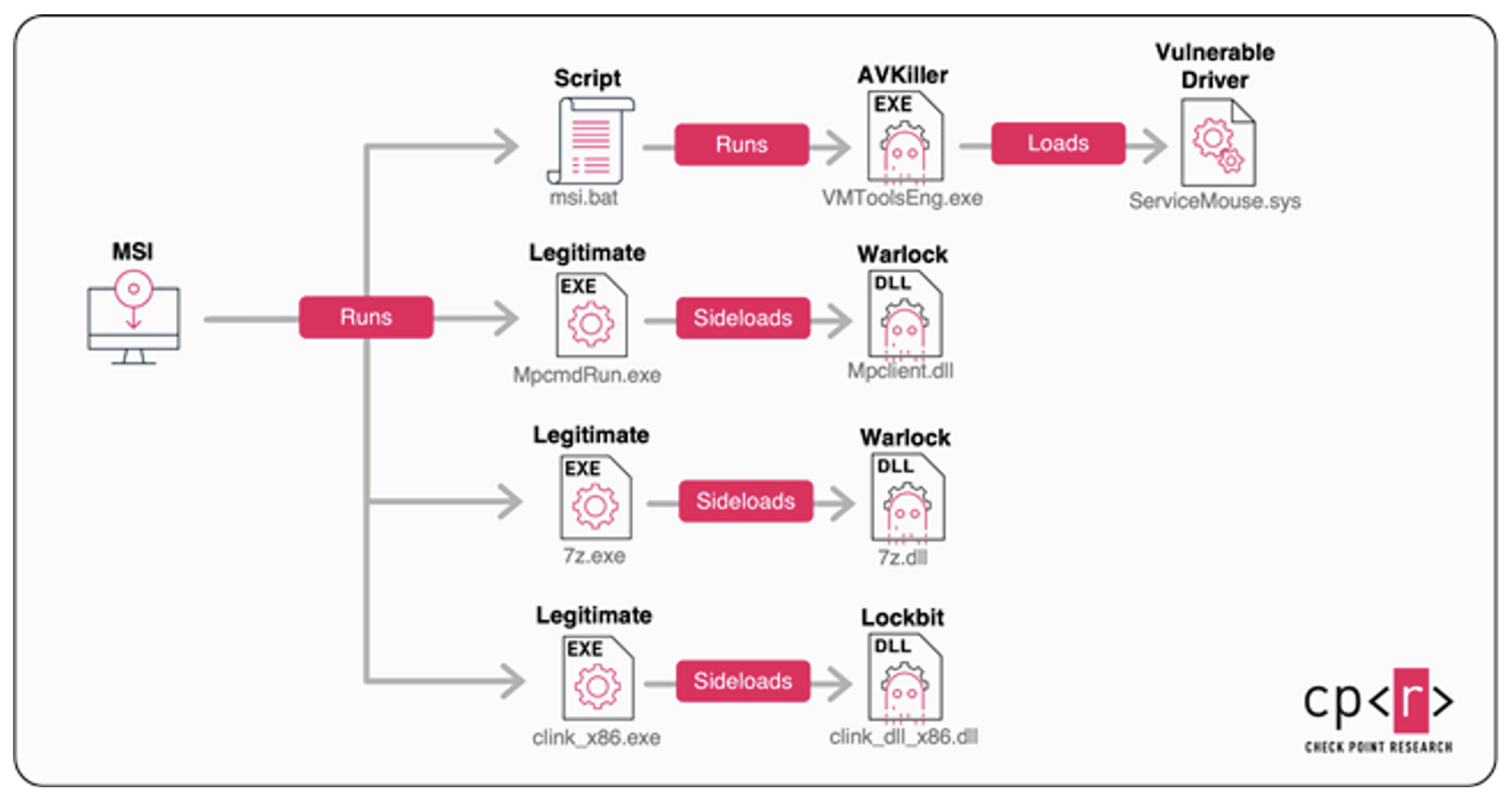

Fall 2: Eine MSI-Installationsdatei diente als Träger für die gleichzeitige Ausführung mehrerer Ransomware-Varianten, darunter LockBit Black und eine mit der Erweiterung “.x2anylock” versehene Version, die später der Warlock-Ransomware zugeordnet wurde.

“Antivirus Terminator” umgeht Schutzmaßnahmen

Ein besonders perfides Werkzeug in STORM-2603s Arsenal ist der sogenannte “Antivirus Terminator”. Dieses Command-Line-Tool nutzt die BYOVD-Technik (Bring Your Own Vulnerable Driver) und missbraucht einen legitimem, von Dritten signierten Treiber, um Sicherheitsprozesse zu beenden. Das Tool ist bereits seit Ende 2024 aktiv und zeigt die zunehmende Professionalisierung der Gruppe.

Einordnung und Gefahrenpotenzial

Die Verwendung mehrerer Ransomware-Familien in einem einzigen Angriff stellt eine neue Eskalationsstufe dar. Während traditionelle Ransomware-Gruppen meist auf eine Malware-Familie setzen, erhöht STORM-2603 durch den parallelen Einsatz verschiedener Verschlüsselungstools sowohl die Erfolgswahrscheinlichkeit als auch den potenziellen Schaden.

Die Verbindungen zu anderen chinesischen APT-Gruppen und die Nutzung der ToolShell-Schwachstellen deuten darauf hin, dass STORM-2603 Teil eines größeren, koordinierten Angriffsnetzwerks sein könnte. Unternehmen sollten daher ihre SharePoint-Installationen dringend aktualisieren und zusätzliche Monitoring-Maßnahmen implementieren.

Check Point empfiehlt Organisationen, ihre Sicherheitsrichtlinien zu überprüfen und insbesondere auf ungewöhnliche DNS-Anfragen und verdächtige Prozessaktivitäten zu achten, die auf eine Kompromittierung durch STORM-2603 hindeuten könnten.

(lb/Check Point)