Angreifer kapern die Benachrichtigungs-Workflows von Branchenriesen wie Microsoft, Amazon und Zoom. Weltweit sind über 20.000 Unternehmen betroffen, rund 18 Prozent davon aus Europa.

Check Point Research (CPR), die Sicherheitsforschungsabteilung von Check Point® Software Technologies Ltd., hat eine groß angelegte Phishing-Kampagne identifiziert, die bekannte SaaS-Dienste von Microsoft, Amazon, Zoom oder YouTube ausnutzt, um ihre Opfer zu betrügerischen Telefonaten zu verleiten.

Anstatt Domänen zu fälschen oder bösartige Links zu versenden, missbrauchen Angreifer gezielt legitime Software-as-a-Service-Plattformen, um telefonbasierte Betrugsversuche durchzuführen, die für Nutzer und herkömmliche Sicherheitslösungen kaum von echter Dienstkommunikation zu unterscheiden sind. Die Kampagne hat bereits etwa 133.260 Phishing-E-Mails generiert, von denen über 20.049 Unternehmen betroffen waren.

Die wichtigsten Ergebnisse in Kürze:

- Das Ziel ist maximale Glaubwürdigkeit: Missbrauch der Infrastruktur und Vertrauenswürdigkeit von Marken wie Microsoft, Zoom, Amazon, PayPal, YouTube und Malwarebytes.

- Technische Tarnung: Da die E-Mails direkt von den legitimen Plattformen stammen, bestehen sie Authentifizierungsprüfungen wie SPF, DKIM und DMARC.

- Vishing-Strategie: Die Opfer werden angewiesen, Telefonnummern anzurufen, um URL-Analysen und Sandboxing zu umgehen und sprachbasiertes Social Engineering einzuleiten.

- Massive Skalierung: Allein in den letzten drei Monaten wurden über 460.000 solcher Phishing-E-Mails registriert, was auf eine skalierbare Operation hindeutet.

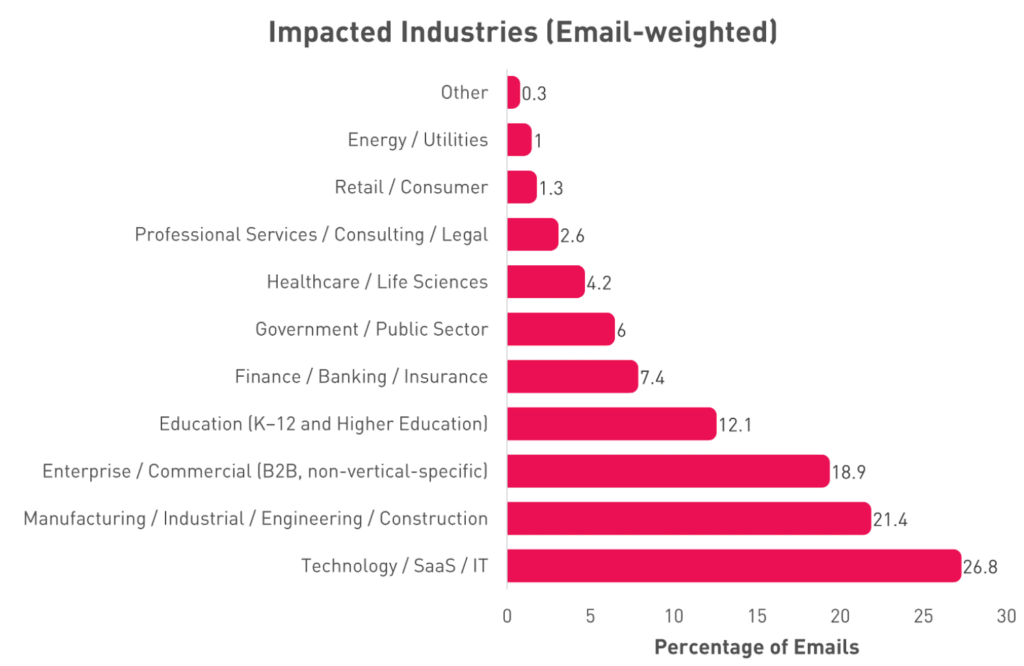

- Branchen im Visier: Besonders betroffen sind die Sektoren Technologie/IT (26,8 Prozent) und die Fertigungsindustrie (21,4 Prozent).

Die in den letzten Monaten beobachtete Beschleunigung spiegelt eine strategische Verlagerung wider. Anstatt auf kompromittierte Infrastrukturen zu setzen, nutzen Angreifer das Vertrauen in legitime SaaS-Workflows. Durch das Einbetten betrügerischer Inhalte in benutzergesteuerte Felder (wie Kontonamen oder Einladungsnachrichten), die später in systemgenerierten Benachrichtigungen erscheinen, erhalten die E-Mails die Reputation des Anbieters.

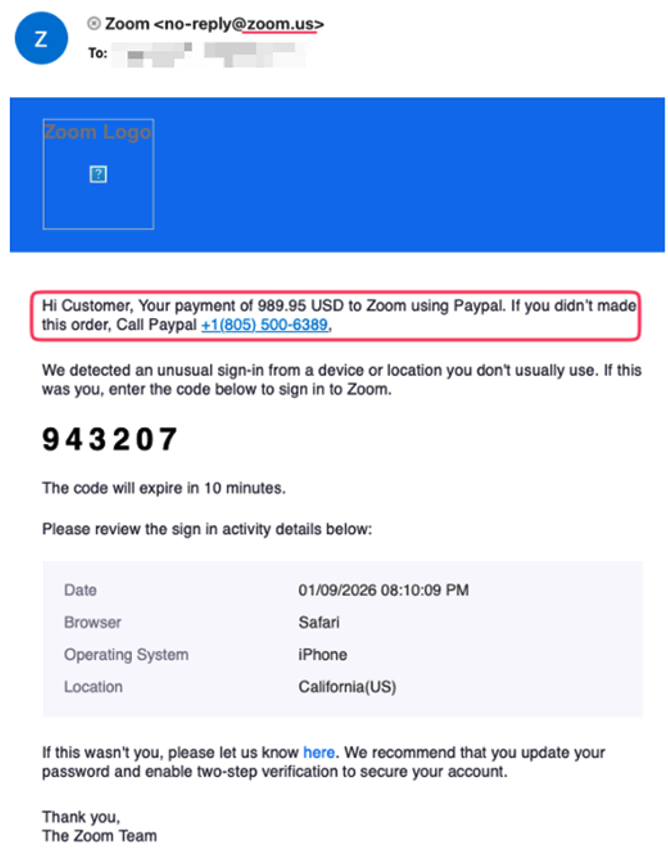

Methode 1: Manipulation legitimer SaaS-E-Mails (Zoom & PayPal)

Bei der ersten Methode manipulieren die Angreifer besagte Identitäts- und Profilfelder in bekannten SaaS-Plattformen. Dort fügen sie dann betrügerische Inhalte in benutzergesteuerte Felder wie den Kontonamen oder Profilattribute ein. Die Plattform generiert dann eine legitime Benachrichtigungs-E-Mail unter Verwendung des vom Angreifer bereitgestellten Inhalts. Die Mails sind scheinbar glaubwürdig, da sie direkt von den bekannten Diensten gesendet werden und deren Domains beinhalten. Sie enthalten das authentische Branding, die Formatierung und daher die vertrauenswürdige Reputation des Absenders.

Die Angreifer verteilen diese legitimen E-Mails mithilfe automatisierter E-Mail-Regeln in großem Umfang weiter. Die E-Mails enthalten in der Regel dringende Abrechnungs-, Abonnement- oder Kontowarnungen und fordern die Empfänger auf, eine Support-Telefonnummer anzurufen. Zu den missbrauchten Plattformen bei dieser Methode gehören Zoom (Abbildung 1), PayPal, YouTube und Malwarebytes.

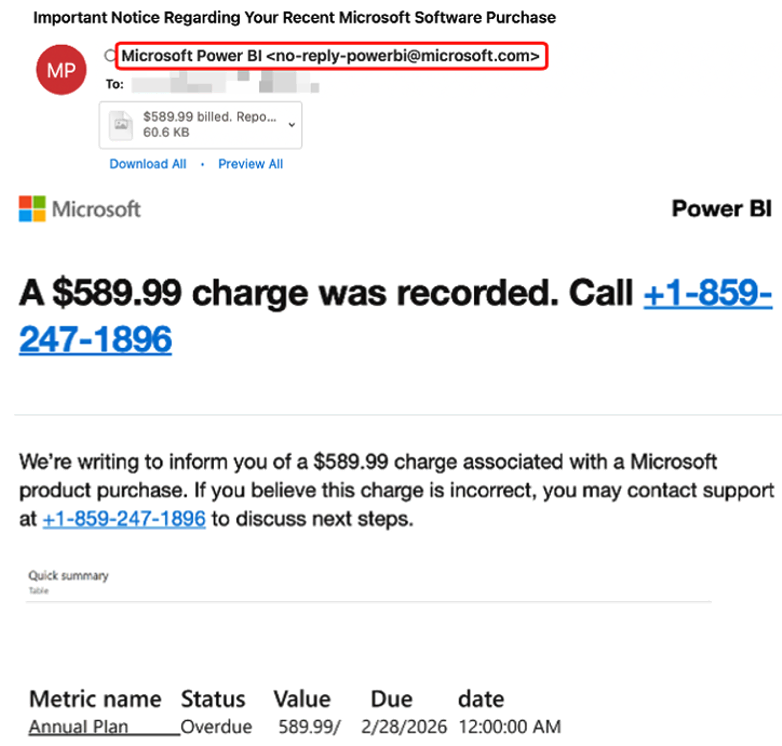

Methode 2: Missbrauch von Microsoft-Workflows (Power BI & Entra ID)

Bei dieser Methode missbrauchen Angreifer Benachrichtigungen von Microsoft-Diensten. Die Benachrichtigungen betreffen vermeintlich das Konto oder Abonnements der Nutzer und werden über Entra ID-Identitätschecks und Power BI-Dienst-E-Mails gesendet. Sie dienen dazu, telefonbasierte Betrugsversuche einzuleiten (Abbildung 2).

Zuerst erstellen oder übernehmen die Angreifer einen legitimen Microsoft-Tenant und konfigurieren Dienste für automatisierte Benachrichtigungen. In diese Workflows betten sie betrügerische Inhalte in benutzergesteuerte Felder ein, woraufhin Microsoft selbst authentische E-Mails generiert und über die eigene Infrastruktur versendet. Da diese Benachrichtigungen vollständig authentifiziert sind und seriös wirken, werden die Empfänger dazu verleitet, eine im Text angegebene Supportnummer anzurufen. So verlagert sich der Angriff von einer E-Mail-Basis auf sprachbasiertes Social Engineering, um technische Filter für bösartige Links gezielt zu umgehen.

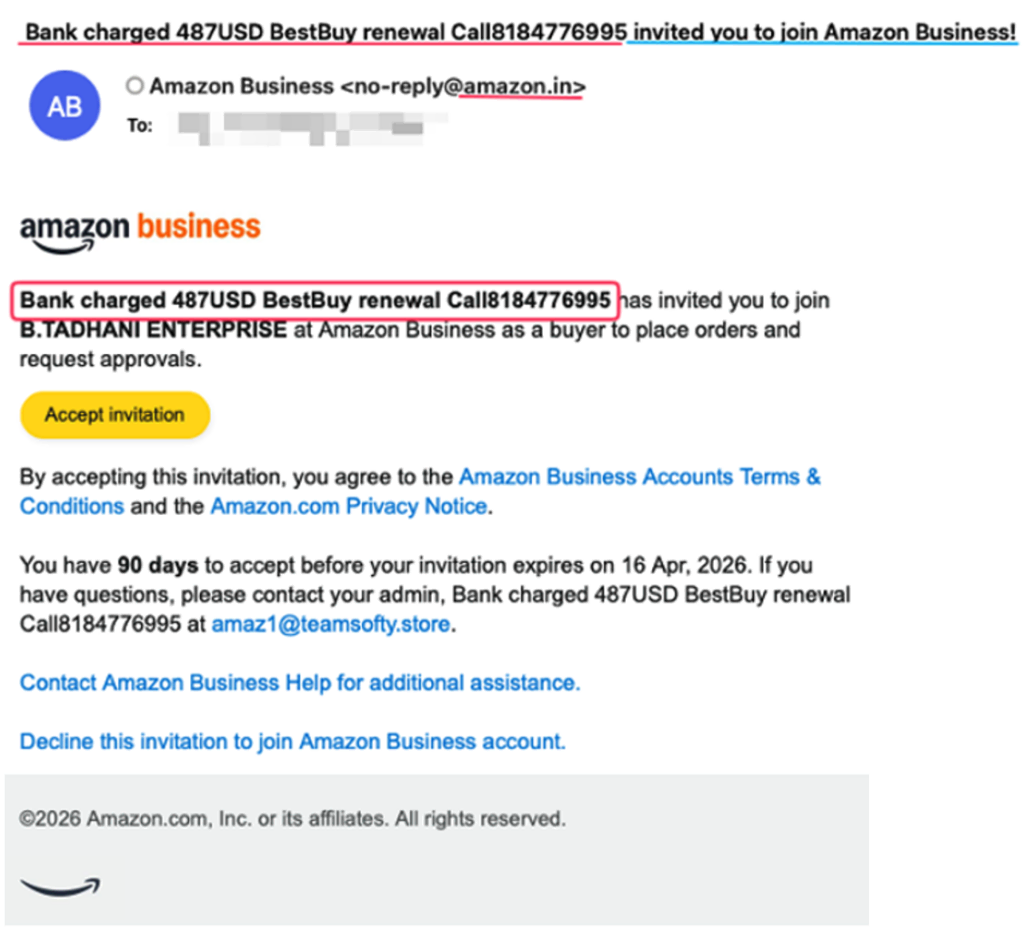

Methode 3: Amazon Business-Einladungen

Hierbei wird die Funktion „Benutzer einladen“ missbraucht. Die Angreifer fügten betrügerischen Text wie vermeintlich anstehende Gebühren und falsche Support-Telefonnummern in Einladungsfelder ein, den Amazon direkt in die E-Mails rendert (Abbildung 3).

Da der Versand über Amazon SES erfolgt, besteht die Nachricht alle gängigen Sicherheitsprüfungen und erscheint als authentische Amazon Business-Benachrichtigung, ohne dass eine vom Angreifer kontrollierte E-Mail-Infrastruktur erforderlich war.

Sektorale und geografische Verteilung

Die Kampagne zielt primär auf Sektoren ab, in denen Benachrichtigungen der oben beschriebenen Art häufig gesendet werden. Meistbetroffen ist daher der Bereich Technologie/SaaS/IT mit 26,8 Prozent, darauf folgen Fertigung/Industrie/Ingenieurwesen/Bauwesen mit 21,4 Prozent und Unternehmen/Handel (B2B) mit 18,9 Prozent (Abbildung 4).

Bei Betrachtung der geografischen Verteilung der Angriffe sind die USA mit 66,9 Prozent das Hauptziel. Europa ist mit 17,8 Prozent der zweitstärkste betroffene Markt. Dahinter liegen der Asien-Pazifik-Raum mit 9,2 Prozent, Kanada mit 4,1 Prozent, Lateinamerika mit 2,6 Prozent und die zusammengefasste Kategorie Naher Osten und Afrika mit 1,4 Prozent.

Fazit

Diese Kampagne zeigt, wie Angreifer zunehmend vertrauenswürdige SaaS-Plattformen und native Benachrichtigungsworkflows als Waffen einsetzen, um telefonbasierte Betrugsversuche in großem Umfang durchzuführen. Da die Kommunikationskanäle großer Unternehmen zunehmend durch die Cloud verlaufen, müssen Verteidiger erkennen, dass authentisch aussehende E-Mails von vertrauenswürdigen Marken nicht von Haus aus sicher sind. Neben den immer zahlreicheren und ausgefeilteren Methoden Cyberkrimineller müssen Sicherheitsverantwortliche auch den kontextbezogenen Missbrauch legitimer Dienste berücksichtigen und ihnen präventiven Sicherheitsmaßnahmen entgegenstellen.

(ds/Check Point Research)