Eine neue Phishing-Welle zeigt: Selbst moderne Sicherheitsmechanismen wie die Multifaktor-Authentifizierung (MFA) bieten keinen vollständigen Schutz. Cyberkriminelle zielen gezielt auf Microsoft 365 und nutzen gefälschte Anwendungen, um Unternehmenszugänge zu kompromittieren.

Gefälschte Microsoft-Apps hebeln MFA aus

Cyberkriminelle haben eine ausgefeilte Methode entwickelt, um sich Zugriff auf Microsoft-365-Konten zu verschaffen – und das trotz aktivierter Multifaktor-Authentifizierung. Im Fokus der Angriffe stehen präparierte Microsoft-OAuth-Anwendungen, die täuschend echt erscheinen und Opfer dazu bringen, ungewollt Zugriff zu gewähren.

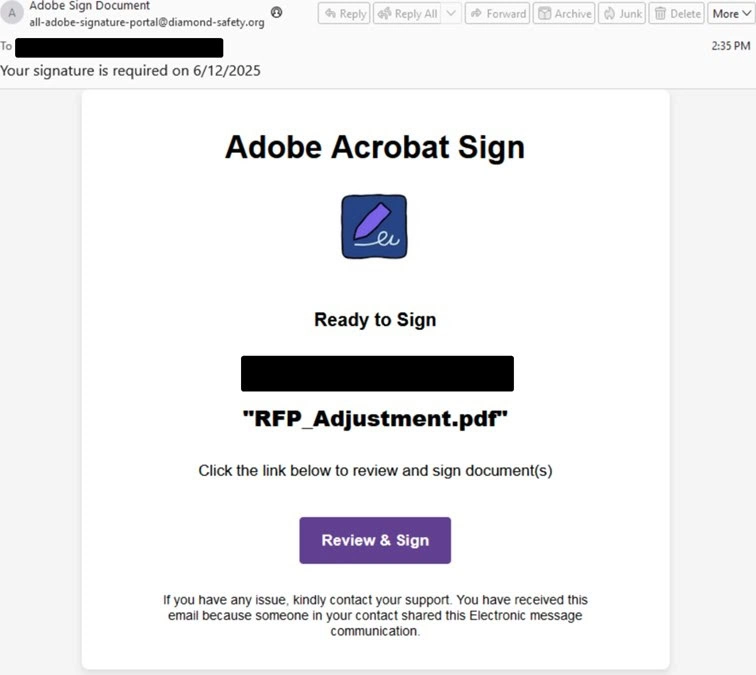

Die Angriffe erfolgen häufig per E-Mail. Diese wirken, als stammten sie von seriösen Geschäftspartnern und enthalten Inhalte wie Angebotsanfragen oder Vertragsabschlüsse. Der Trick: Hinter den eingebetteten Links verbirgt sich keine echte Anwendung, sondern eine täuschend echt gestaltete Microsoft-OAuth-Seite. Opfer sollen einer angeblichen App – meist mit bekannten Namen wie DocuSign oder Adobe – Rechte einräumen. Dabei spielt es keine Rolle, ob man zustimmt oder ablehnt – der nächste Schritt führt immer auf eine gefälschte Anmeldeseite von Microsoft.

Phishing-Kits wie „Tycoon“ greifen in Echtzeit an

Technisch besonders heikel wird es durch den Einsatz spezialisierter Phishing-Kits wie „Tycoon“. Diese agieren als Vermittler zwischen dem Nutzer und der echten Microsoft-Seite. Durch diese sogenannte Man-in-the-Middle-Technik können Angreifer nicht nur Zugangsdaten, sondern auch MFA-Tokens abgreifen – und das in Echtzeit.

Damit verschaffen sich die Täter vollen Zugriff auf E-Mail-Konten, interne Plattformen und sensible Unternehmensdaten. Häufig nutzen sie die erbeuteten Accounts anschließend für weitere Phishing-Angriffe innerhalb der Organisation oder bei deren Partnern.

Großflächige Angriffe mit hoher Erfolgsquote

Die Sicherheitsforscher von Proofpoint haben diese Masche in mehreren Kampagnen identifiziert, die seit Anfang 2025 laufen. Dabei wurden über zwei Dutzend verschiedene bösartige OAuth-Apps entdeckt, die sich flexibel an Branchen oder eingesetzte Tools anpassen.

Die Erfolgsquote dieser Angriffe ist alarmierend: In über 900 Microsoft-365-Umgebungen wurden rund 3.000 Kompromittierungsversuche festgestellt – bei einer Erfolgsrate von mehr als 50 Prozent.

Cyberkriminelle passen sich ständig an

Besonders auffällig ist die Dynamik, mit der die Täter ihre Infrastruktur weiterentwickeln. Während zunächst russische Proxy-Dienste genutzt wurden, setzen die Angreifer inzwischen auf Hosting-Anbieter aus den USA, um Aufdeckung zu vermeiden.

Microsoft reagiert – doch Unternehmen müssen nachziehen

Microsoft hat auf die Bedrohung reagiert und im Juli 2025 die Standardrichtlinien für Drittanbieter-Apps verschärft. Doch der Schutz ist nicht lückenlos. Unternehmen sollten ihre Sicherheitskonzepte überarbeiten, Mitarbeiter regelmäßig schulen und Authentifizierungsverfahren einsetzen, die auf dem Prinzip „Zero Trust“ basieren.

Denn eines ist sicher: Die Kreativität der Angreifer wächst weiter. Wer sich auf bewährte Standards verlässt, läuft Gefahr, von der nächsten Angriffswelle überrollt zu werden.

Weitere Informationen:

Die vollständige Analyse der Proofpoint-Experten finden Sie im aktuellen Threat Blog des Cybersecurity-Unternehmens im englischen Original.

(vp/Proofpoint)