Bots, die früher hauptsächlich von Suchmaschinen genutzt wurden, haben heute eine Vielzahl von Verwendungszwecken – sowohl gute als auch bösartige.

Bei den guten Bots handelt es sich in erster Linie um Suchmaschinen-Crawler und andere ähnliche Bots, die zum Sammeln oder Überwachen von Inhalten eingesetzt werden. Diese Bots halten sich an die Regeln des Website-Besitzers, wie sie in der robots.txt-Datei festgelegt sind, veröffentlichen Methoden, um zu überprüfen, ob sie wirklich die sind, für die sie sich ausgeben, und arbeiten so, dass sie die Websites und Anwendungen, die sie besuchen, nicht überfordern.

Bösartige Bots sind für die Durchführung verschiedener bösartiger Aktivitäten konzipiert. Sie reichen von einfachen Scrapern, die versuchen, einige Daten aus einer Anwendung abzugreifen (und leicht zu blockieren sind), bis hin zu fortgeschrittenen, hartnäckigen Bots, die sich fast wie Menschen verhalten und versuchen, sich so weit wie möglich der Entdeckung zu entziehen. Diese Bots führen Angriffe durch, die von Web- und Preis-Scraping bis hin zu Inventory Hoarding, Account-Takeover-Angriffen, Distributed-Denial-of-Service (DDoS)-Angriffen und vielem mehr reichen.

Die Sicherheitsforscher von Barracuda verfolgen Bots im Internet und ihre Auswirkungen auf Anwendungen bereits seit mehreren Jahren und haben bei der Analyse dieser Verkehrsmuster einige interessante Trends festgestellt. Im Folgenden wird genauer beleuchtet, was diese Trends antreibt und woher der Datenverkehr kommt.

E-Commerce-Bots: Automatisierter Aufkauf limitierter Produkte

Als die PlayStation 5 im Jahr 2020 auf den Markt kam, war sie überall sofort vergriffen – außer bei nicht autorisierten Wiederverkäufern, die mithilfe von E-Commerce-Bots schnell alle verfügbaren PS5 aufgekauft hatten, um sie zu einem viel höheren Preis weiter zu veräußern. Dies brachte bösartige Bots ins Rampenlicht, und von Ende 2020 bis Mitte 2022 zeigte sich eine erhebliche Menge an bösartigem Bot-Verkehr durch diese Art von E-Commerce-Bots.

Bad Bots wurden genutzt, um jegliche neuen limitierten Produkte – von Marken-Turnschuhen, -kleidung bis hin zu Sammelfiguren –, aufzukaufen, und Bot-Foren waren voll mit Leuten, die versuchten, Wege zu finden, um Beschränkungen und Anti-Bot-Schutzmaßnahmen zu umgehen. Dieser Trend endete schließlich Ende 2022, als der Wiederverkaufsmarkt für Turnschuhe nach dem Anstieg der Inflation in den Keller ging.

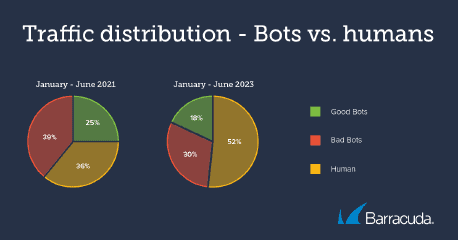

Dieser Rückgang des Datenverkehrs durch E-Commerce-Bots war wahrscheinlich der Hauptgrund für den Rückgang des bösartigen Bot-Verkehrs von 39 Prozent des Internetverkehrs in der ersten Jahreshälfte 2021 auf 30 Prozent in der ersten Jahreshälfte 2023.

Woher der Bot-Verkehr stammt

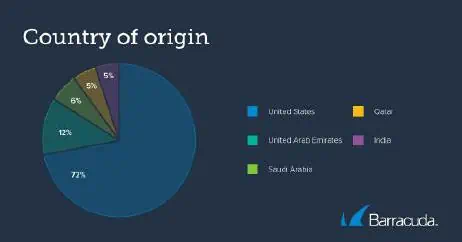

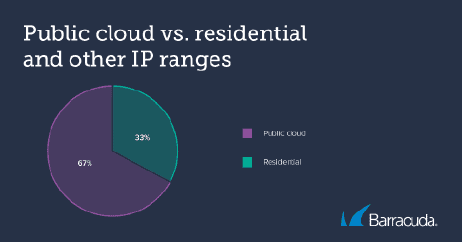

In ihrer Analyse der aktuellen Daten aus der ersten Jahreshälfte 2023 haben die Sicherheitsforscher von Barracuda auch interessante Erkenntnisse darüber gewonnen, woher der schädliche Bot-Verkehr stammt. Die USA sind Herkunftsland von fast drei Vierteln (72 Prozent) des Bot-Traffics. Die nächsten vier Regionen sind die Vereinigten Arabischen Emirate (12 Prozent), Saudi-Arabien (6 Prozent), Katar (5 Prozent) und Indien (5 Prozent). Diese Verteilung ist jedoch hinsichtlich der USA verzerrt, da 67 Prozent des schädlichen Bot-Verkehrs aus den IP-Bereichen der Public-Cloud-Rechenzentren stammt.

Aus der Stichprobe geht hervor, dass der meiste Bot-Verkehr von den beiden großen Public Clouds AWS und Microsoft Azure stammt, und zwar zu etwa gleichen Teilen. Dies könnte daran liegen, dass es einfach ist, bei einem der beiden Anbieter ein kostenloses Konto zu eröffnen und dieses dann zum Einrichten bösartiger Bots zu nutzen. Es ist auch relativ einfach, diese Bots zu identifizieren und zu blockieren. Wenn eine Anwendung keinen Datenverkehr aus einem bestimmten IP-Bereich des Rechenzentrums erwartet, können Unternehmen eine Sperrung in Betracht ziehen, ähnlich wie bei der geo-IP-basierten Sperrung.

Die Sicherheitsforscher stellten außerdem fest, dass ein erheblicher Anteil des Bot-Traffics (33 Prozent) von privaten IP-Adressen stammt. Dies liegt zum großen Teil daran, dass Cyberkriminelle versuchen, sich im Datenverkehr von Privatpersonen zu verstecken, indem sie über Proxys die IP-Adresse einer anderen Person verwenden, um IP-Sperren zu umgehen.

Angreifer nutzen diese Taktik schon seit einigen Jahren, insbesondere für Web Scraping oder andere Bot-Angriffe. Aus Gründen der Rückverfolgbarkeit nutzen Kriminelle nicht ihre eigene IP-Adresse, und verwenden stattdessen beispielsweise Dienste, die anonyme IP-Bereiche für Privatpersonen bereitstellen. Dies kann manchmal dazu führen, dass Nutzer mit privater IP-Adresse CAPTCHAs von Google oder Cloudflare nicht bestehen, weil ihre IP-Adresse von einem Angreifer verwendet und als bösartig gekennzeichnet wurde.

Automatisierung fördert Angriffe auf APIs

Die ernstzunehmenden Bot-Bedrohungsgruppen sind nach wie vor aktiv, und Bots werden immer ausgefeilter. Infolgedessen nehmen Kontoübernahmeangriffe, einschließlich Angriffen auf APIs, zu, da diese wenig geschützt sind und sich durch Automatisierung leichter angreifen lassen, da sie für die Automatisierung ausgelegt sind.

Diese Angriffe zum Kapern von Konten beginnen in der Regel mit einem Brute-Force-Angriff oder einem Credential-Stuffing– bzw. Password-Spraying-Angriff. Bei einem Brute-Force-Angriff probieren Cyberkriminelle so lange Permutationen und Kombinationen von Anmeldeinformationen aus, bis eine erfolgreich ist. Beim Credential Stuffing beginnen Angreifer mit bekannten Anmeldedaten aus einem Datenleck und verlassen sich darauf, dass Benutzer ihre Passwörter auf anderen Websites wiederverwenden. Diese Angriffe führen schneller zum Erfolg, weil die Wiederverwendung von Passwörtern so verbreitet ist.

Schutzmaßnahmen wie Durchsatzratenbegrenzung und Multifaktor-Authentifizierung (MFA) können helfen, Brute-Force-Angriffe zu erkennen und zu stoppen. Angreifer nutzen dann beispielsweise sogenannte Low-and-Slow-Bots, die weniger Anfragen durchführen und sogar Anfragen verzögern können, um Durchsatzratenbegrenzung zu umgehen, sowie Techniken wie Phishing und MFA-Bombing, um MFA auszuhebeln.

Leider verfügen viele Unternehmen nicht über angemessene Durchsatzratenbegrenzung und Überwachungsmechanismen, was zu größeren Problemen führen kann, wie im Fall des Angriffs auf Optus, Australiens drittgrößtes Telekommunikationsunternehmen, im Jahr 2022. Hierbei waren rund 10 Millionen aktuelle und ehemalige Kunden betroffen, deren persönliche Daten wie Namen, Geburtsdaten, Adressen, Telefonnummern, E-Mail-Kontakte sowie Reisepass- und Führerscheinnummern gestohlen wurden.

Wie Unternehmen sich gegen Bot-Angriffe schützen können

Wenn es um den Schutz vor Bot-Angriffen geht, können Unternehmen aufgrund der Vielzahl der erforderlichen Lösungen manchmal überfordert sein. Die gute Nachricht ist, dass die Lösungen in Form von WAAP-Diensten (Web Application and API Protection) konsolidiert werden. Um Unternehmen sowie Daten, Analysen und Produktbestände im E-Commerce-Bereich zu schützen, sollten Verantwortliche in WAAP-Technologie investieren, die bösartige Bots identifiziert und stoppt. Dadurch werden sowohl die Benutzerfreundlichkeit als auch die allgemeine Sicherheit verbessert.

Angemessene Anwendungssicherheit: Zudem sollte eine Web Application Firewall oder eine WAF-as-a-Service-Lösung zum Einsatz kommen und sichergestellt werden, dass sie ordnungsgemäß konfiguriert ist und über Durchsatzratenbegrenzung und Überwachungsfunktionen verfügt. Dies ist ein wichtiger erster Schritt, um sicherzustellen, dass die Sicherheitslösung zum Schutz von Anwendungen wie vorgesehen funktioniert.

Bot-Schutz: Es sollte zudem sichergestellt werden, dass die gewählte Sicherheitslösung über einen Anti-Bot-Schutz verfügt, damit sie fortgeschrittene automatisierte Angriffe effektiv erkennen und stoppen kann.

Vorteile des maschinellen Lernens nutzen: Mit einer Lösung, die die Möglichkeiten des maschinellen Lernens nutzt, können zudem versteckte, fast menschlich agierende Bots effektiv erkannt und blockiert werden. Ein Schutz vor Credential Stuffing verhindert zudem die Übernahme von Konten.