Amazon ist ein attraktives Ziel für Cyberkriminelle, die das Vertrauen und das Image des Unternehmens bei seiner Kundschaft mit Phishing E-Mails ausnutzen wollen. Die überwiegende Mehrheit dieser Phishing-E-Mails täuschen vor, von Amazon zu sein, um einzelne Benutzer und deren persönliche Amazon-Konten zu phishen.

Von gefälschten Benachrichtigungen über das Zurücksetzen von Passwörtern bis hin zu E-Mails über fehlgeschlagene Zahlungen – gefälschte Amazon-Phishing-E-Mails führen die übliche Palette von Social-Engineering-Methoden aus, um Benutzer dazu zu verleiten, Anmeldedaten und Kreditkarteninformationen preiszugeben.

Phishing-E-Mail mit Bezug zu Amazon

Es gibt jedoch noch eine andere, weniger bekannte Variante von Phishing-E-Mails mit Bezug zu Amazon. Diese Art von Phishing-E-Mails zielt nicht auf Verbraucher, sondern auf die Amazon-AWS-Konten von Unternehmen ab. AWS-Accounts stehen bei Cyberkriminellen hoch im Kurs, da sie eine Fülle von verwertbaren Daten enthalten können. Kompromittierte AWS-Konten könnten auch von Hackern ausgenutzt werden, die einen eigenen Bedarf an einer robusten, zuverlässigen Plattform für Cloud Computing-Dienste haben. Eine solche Plattform für eigene Aktivitäten kostenlos zu nutzen, ist durchaus attraktiv.

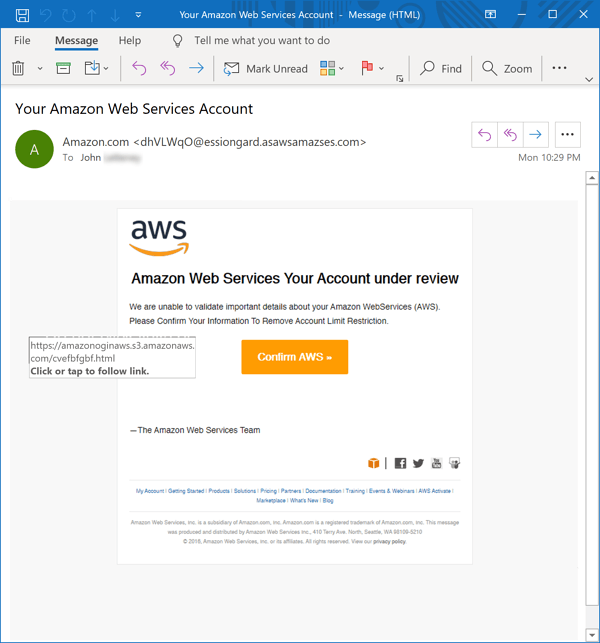

Ausgangspunkt ist wie immer eine einfache E-Mail. Untenstehend der Screenshot einer solchen Phishing-E-Mail:

Abbildung 1: Phishing-E-Mail, die auf Unternehmen mit AWS-Konten abzielt.

Dies ist eine außergewöhnlich ausgefeilte Phishing-E-Mail. Das Design ist einfach, aber sieht dem Original verblüffend ähnlich. Sogar die Fußzeile der E-Mail enthält die richtigen Angaben. Auch die E-Mailadresse des Absenders scheint auf den ersten Blick in Ordnung (asawsamazses.com). Sie verwendet einen geschickt überzeugenden Mischmasch aus zufälligen Buchstaben, Akronymen und Abkürzungen, um eine Art „look-alike“-Domain oder „Domain-Doppelgänger“ zu imitieren.

Eine genaue Untersuchung der URL zeigt, dass die Benutzer zu Amazon selbst umgeleitet werden, sobald sie ihre AWS-Anmeldedaten herausgerückt haben. Und es scheint, dass die gefälschte AWS-Domain durch Amazons eigenen Domain-Registrator registriert wurde, genau an dem Tag, an dem diese Phishing E-Mail an die Benutzer versendet wurde.

Als Aufhänger für die gefälschten E-Mails werden alle gängigen Typen verwendet: Rechnungen, Zahlungsaufforderungen, Mahnungen, Passwort-Informationen und so weiter. Obwohl die E-Mails, die zur Durchführung dieser speziellen Art von Phishing-Angriffen verwendet werden, in der Regel recht einfach gestaltet sind, sind die potenziellen Auswirkungen auf eine anvisierte Organisation alles andere als einfach und unkompliziert. In der Tat könnte sich ein kompromittiertes AWS-Konto als verheerend für eine Organisation erweisen.

Ein kompromittiertes AWS-Konto bietet Angreifern eine Vielzahl von Möglichkeiten, Betrug zu begehen. Angreifer, die die Kontrolle über das AWS-Konto einer Organisation haben, könnten möglicherweise:

- sensible Daten aus dem Konto kopieren, um sie für weitere Angriffe auf Kunden, Partner oder Klienten auszunutzen.

- Lösegeld für die Daten der Organisation zu verlangen, nachdem sie aus dem Konto exfiltriert wurden oder nachdem eine Organisation aus dem Konto gesperrt wurde.

- die Geschäfte der Organisation sabotieren, indem sie in ihrem AWS-Konto gespeicherte Daten zerstören oder korrumpieren (unter Umständen in Verbindung mit einer Lösegeldforderung).

- Geld und Finanzdaten von Konten abzuschöpfen, die für einen Online-Shop oder eine Finanzdienstleistung verwendet werden.

- das AWS-Konto eines Unternehmens als Phishing-Plattform zu verwenden, was die Ausnutzung des Kontos zur Verbreitung von Malware sowie von Phishing-Webseiten oder anderen Dateien, die bei Phishing-Angriffen verwendet werden, beinhalten könnte.

Natürlich hängt das, was mit einem kompromittierten AWS-Konto gemacht werden könnte, davon ab, wofür diese Konten überhaupt verwendet werden – welche Daten in dem Konto gespeichert werden, wie das Konto konfiguriert ist und ob das Konto für öffentliche oder kundenorientierte Funktionen verwendet wird oder nicht.

Logische Ziele für solche Phishing-Aktionen sind normalerweise Mitarbeiter der IT-Abteilung. Darüber hinaus sind auch leitende Angestellte innerhalb einer Organisation mögliche Opfer für Phishing-E-Mails zum Thema AWS – wenn man davon ausgeht, dass diese Personen AWS-bezogene E-Mails an die Person weiterleiten könnten, die Zugang zum Root-Benutzer hatte.

Schlussfolgerung

Phishing E-Mails mit AWS als Ziel sind nicht annähernd so häufig wie andere. Leider muss aber davon ausgegangen werden, dass mehr und mehr Cyberkriminelle diese Art von Konten attackieren werden. Die beste Verteidigung besteht darin, die Benutzer mit New School Security Awareness-Trainings zu schulen. Ein Teil dieses Trainings besteht darin, die Benutzer regelmäßig mit simulierten Phishing-Angriffen zu testen – insbesondere diejenigen Mitarbeiter, die die Schlüsselressourcen im Unternehmen verwalten.