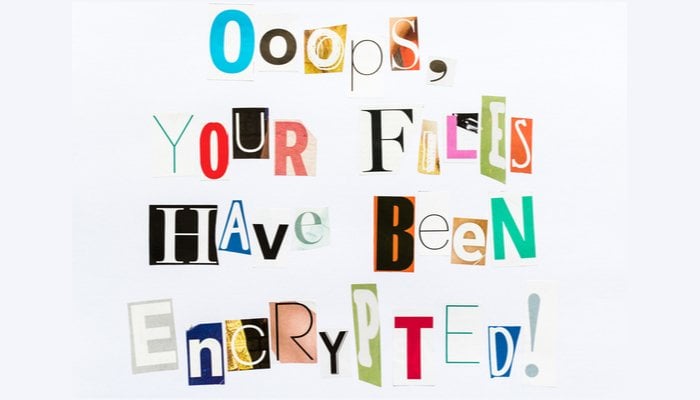

Die Bedrohungslage durch Ransomware verschärft sich weiter. Regelmäßig treten neue Fälle auf, in denen IT-Systeme namhafter Unternehmen verschlüsselt und damit ganze Produktions- und Wertschöpfungsketten stillgelegt werden.

Wie schon der Name der Schadsoftware verrät (engl. ransom = Lösegeld), geht die Ransomware-Infektion mit der Forderung eines Lösegeldes einher. Nach dessen Zahlung wird die Entschlüsselung und damit die Freigabe der verschlüsselten Daten in Aussicht gestellt. Allerdings kam es auch immer wieder zu Fällen, in denen die versprochene Datenwiederherstellung trotz Lösegeldzahlung ausblieb. Was sollten Unternehmen also tun, wenn die Produktion stillsteht, wichtige Geschäfts- und Kundendaten bedroht sind und die eigene Existenz auf dem Spiel steht? Lösegeld zahlen oder lieber nicht?

Nach Ansicht des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ist die Antwort klar. In ihrer aktuellen Veröffentlichung „Ransomware – Bedrohungslage, Prävention & Reaktion 2019“ rät die Behörde ausdrücklich von der Zahlung des Lösegeldes ab. Jede erfolgreiche Erpressung zeige den Erfolg eines Angriffes und motiviere die Kriminellen, weiterzumachen. Außerdem würden Lösegeldzahlungen wiederum die Weiterentwicklung und -verbreitung der Schadsoftware finanzieren.

Angesichts fehlerhafter, verschlüsselter oder schlichtweg nicht vorhandener Back-ups sehen sich Unternehmen allerdings häufig gezwungen, das Lösegeld zu zahlen. Das ist nicht nur finanziell riskant, sondern kratzt unter Umständen auch am Image. Denn wer möchte seine Daten schon in die Hände eines Unternehmens geben, das mit Kriminellen verhandelt? Wird der Cyberangriff erst einmal öffentlich, ist die Erklärungsnot meist groß.

Mittlerweile haben die Angreifer darauf reagiert, dass betroffene Unternehmen immer häufiger Abstand von der Lösegeldzahlung nehmen. So sind die Hintermänner der Maze-Ransomware Ende vergangenen Jahres dazu übergegangen, die Daten zahlungsunwilliger „Kunden“ zu veröffentlichen, darunter der italienische Wurstwarenhersteller Fratelli Beretta. Damit dürften sich in Zukunft wieder mehr Opfer zur Zahlung genötigt sehen.

Umso wichtiger ist es, dass Unternehmen endlich mehr gegen den Erfolg dieser Attacken unternehmen. Denn die Mehrheit der Angriffe wäre mit entsprechender Vorsorge vermeidbar. Ein permanentes Security Monitoring schlägt bei anomalen Vorgängen frühzeitig Alarm. Ein kontinuierliches Schwachstellen-Management deckt Sicherheitslücken auf, die durch Konfigurationsfehler oder fehlerhafte Updates täglich neu entstehen. Eine Strategie zur regelmäßigen Datensicherung und -wiederherstellung schützt vor dem Risiko, im Ernstfall vor dem Nichts zu stehen. Wer dann noch über einen strategischen Incident Response Plan verfügt, muss sich die Ausgangsfrage gar nicht mehr stellen.

www.8com.de