Zur Vorweihnachtszeit verzeichnet das Sicherheitsteam von Barracuda Networks aktuell einen starken Anstieg von Geschenkgutschein-Betrug durch Social Engineering-Angriffe: Hierbei stehlen Cyberkriminelle gezielt die Identität von CEOs oder Führungskräften und weisen Angestellte an, digitale Geschenkgutscheine für die Belegschaft zu kaufen und ihnen zuzuschicken, oder erschleichen Kreditkarteninformationen.

Bei Mitarbeitergutscheinen zwischen 50 und 100 Euro führt dies in großen Unternehmen schnell zu Betrugsschäden von mehreren zehntausend Euro.

Social Engineering-Angriffe dieser Form kommen ohne bösartigen Link oder Anhang aus und sind deshalb für traditionelle E-Mail-Filter besonders schwer zu erkennen. Stattdessen verlassen sich Cyber-Kriminelle allein auf Social Engineering und Identitätsdiebstahl, um ihre Zielpersonen zu täuschen. Durch die vermeintliche Anweisung des Vorgesetzten stehen Mitarbeiter häufig unter Druck, der Anweisung besonders schnell und ohne Rückfragen nachzukommen. Im Folgenden einige Beispiele der spezifischen Angriffstaktiken sowie Tipps, wie Unternehmen sich gegen diese Form von Attacken schützen können.

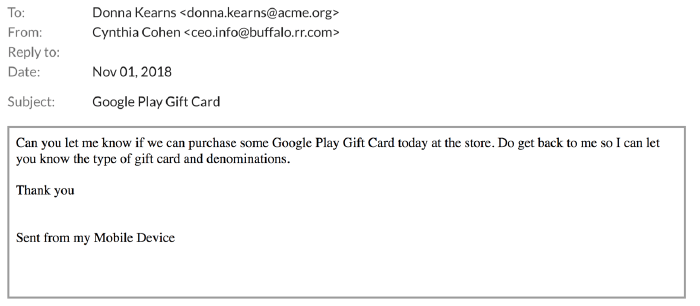

Taktik 1: CEO-Identitätsdiebstahl

In diesem ersten anonymisierten Beispiel gibt sich der Angreifer als CEO des Unternehmens aus und fragt gezielt nach einigen Google Play-Geschenkkarten. Es ist möglich, dass das Unternehmen bereits den Kauf solcher Geschenkgutscheine geplant hat und der Angreifer davon weiß.

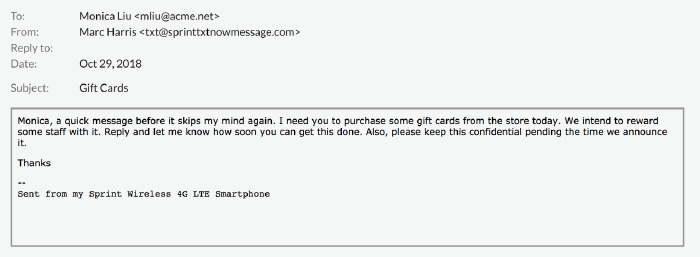

Taktik 2: Bitte um Geheimhaltung

Im zweiten Beispiel bittet der Angreifer den Empfänger, die Anfrage vertraulich zu behandeln, weil die Geschenkgutscheine als Überraschung gedacht sind. So wird vermieden, dass das Opfer mit Kollegen über die Anweisung spricht und der Angreifer möglicherweise dadurch enttarnt wird.

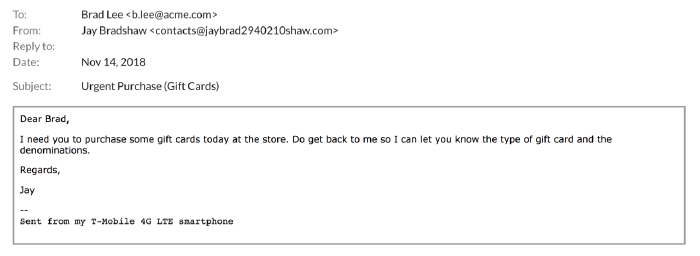

Taktik 3: Recherche nach relevanten Details

Im dritten Beispiel ist das Zielunternehmen eine multinationale Organisation. Der Angreifer scheint zu wissen, dass Geschenkgutscheine in verschiedenen Währungen benötigt werden.

Taktik 4: Implizite Dringlichkeit

In allen Beispielen verwendet der Angreifer eine Sprache, die Dringlichkeit impliziert. Die E-Mails enthalten sogar eine Signatur, die vorgibt, dass die Nachricht von einem mobilen Gerät gesendet wurde, um diesen Eindruck zu verstärken. Zudem scheint der Angreifer zu wissen, dass die Führungskraft nicht im Büro ist. So hat das Opfer keine Möglichkeit, den Vorgesetzten persönlich zu kontaktieren, um die Anfrage zu überprüfen. Alle durch Barracuda verzeichneten Angriffe wurden von kostenlosen bekannten E-Mail-Diensten mit relativ gutem Ruf versendet.

Wie Unternehmen sich schützen können: KI-basierte Email-Security

Der effektivste Weg, diese Art Angriffe zu stoppen, ist die Verwendung einer KI-basierten E-Mail-Sicherheitslösung. Diese erlernt die spezifischen Kommunikationsmuster eines Unternehmens und kann dadurch Anomalien aufdecken. Bei den oben gezeigten Angriffen erkennt die KI-Lösung beispielsweise, dass der Angreifer keine E-Mail-Adresse verwendet, die normalerweise durch die Führungskraft genutzt wird. Ebenso erkennt das System den dringenden Handlungsaufruf und die Anweisung für eine Finanztransaktion als Warnzeichen und schlägt Alarm.

Regelmäßige Mitarbeiterschulungen und Phishing-Simulationstrainings tragen ebenfalls dazu bei, diese Art Angriffe abzuwehren. Zudem sollten Unternehmen Richtlinien zur Kontrolle und Bestätigung von Anweisungen per E-Mail für Finanztransaktionen implementieren, ob für Banküberweisungen oder Geschenkgutscheinkäufe. So können kostspielige Fehler vermieden werden.

www.barracuda.com