Zscaler warnt vor einem neuen SpyNote Remote Access Trojaner (RAT), der sich als gefälschte Netflix-App tarnt. Durch die Popularität der iOS- und Android-App für Netflix, die Millionen von Anwendern für das Streamen von Filmen und TV-Programmen via Smartphone nutzen, ist die Anwendung nun ins Visier von Angreifern geraten.

Zscaler warnt vor einem neuen SpyNote Remote Access Trojaner (RAT), der sich als gefälschte Netflix-App tarnt. Durch die Popularität der iOS- und Android-App für Netflix, die Millionen von Anwendern für das Streamen von Filmen und TV-Programmen via Smartphone nutzen, ist die Anwendung nun ins Visier von Angreifern geraten.

Die von den Zscaler-Security-Analysten untersuchte RAT SpyNote-Variante ist eine ausgefeilte Spyware, die in der Lage ist, verschiedenste unerwünschte Funktionen auszuführen. Neben dem Zugriff auf Kontakte, dem Lesen von SMS-Nachrichten und dem Versand von Dateien an ein Command & Control Center kann der Schadcode weitere Kommandos auf einem betroffenen Smartphone ausführen, wie zum Beispiel Bildschirmaufnahmen aufzeichnen und das Mikrofon aktivieren, um damit Gespräche zu belauschen. Aufgrund der umfangreichen Spionage-Funktionen hat die Zscaler Cloud-Sandbox den Remote Access Trojaner mit einem hohen Schadcode-Rating belegt.

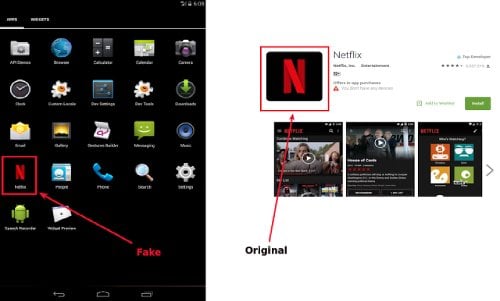

Foto: Zscaler

Technische Details des Schadcodes

Die Spyware gibt sich als Netflix-App aus, die nach der Installation das Icon der richtigen Netflix-App aus dem Google Play-Store anzeigt. Sobald der Anwender zum ersten Mal auf das Icon der Spyware klickt, scheint nichts zu geschehen, außer dass das Icon vom Bildschirm verschwindet. Dieser gängige Trick der Malware-Entwickler gaukelt dem Anwender vor, dass die App entfernt wurde. Allerdings ist die schädliche Version nicht verschwunden, sondern beginnt im Verborgenen den Lausch-Angriff vorzubereiten. Um Kontakt zum Command & Control Center der Angreifer aufzunehmen, setzt die Spyware auf DNS-Dienste.

Ungewöhnlich am Vorgehen des SpyNote RAT ist, dass die Verbindung zum Kommandozentrum nicht abbricht, sondern die Spionageaktivität kontinuierlich aufrechterhalten wird. Dafür werden beispielsweise Services, Broadcast Receivers und Activities-Komponenten der Android-Plattform ausgenutzt. Die Services sind für den Langzeitbetrieb im Hintergrund ausgelegt und benötigen kein User-Interface. Broadcast Receivers sind Android-Komponenten, die sich selbst für Events registrieren können und Activities sind für die Navigation einer App wichtig. Der RAT geht wie folgt vor:

Der SpyNote RAT registriert sich bei einem Service namens AutoStartup und übermittelt einen Broadcast-Empfänger mit dem Namen BootComplete. MainActivity registriert bei BootComplete einen Boot-Event, so dass bei jedem Boot-Vorgang des Geräts BootComplete ausgelöst wird. Daraufhin startet der AutoStartup-Service, der dafür sorgt dass die MainActivity permanent läuft. Durch diesen Aufbau ist der Angreifer in der Lage, Kommandos auf einem fremdgesteuerten Gerät eines Opfers auszuführen und unterschiedlichste Daten auszulesen. Neben dem angeführten Auslesen von Kontakten oder SMS über eine WiFi-Verbindung mit dem C&C Center gehört dazu auch das Deinstallieren von Virenschutzprogrammen.

Weitere Details stehen unter https://www.zscaler.com/blogs/research/spynote-rat-posing-netflix-app