Während es diesem Angriff an der Raffinesse von DDoS-Bedrohungen fehlte, die das Unternehmen sonst in seinem Blog beschreibt, setzte dieser ein neues Zeichen im ewigen Tauziehen zwischen Unternehmen für Schadensminderung und Cyberkriminellen.

Beschreibung des Angriffs

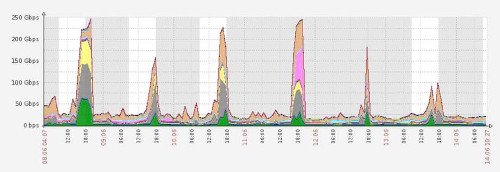

Das Ziel war ein chinesisches Glückspielunternehmen. Die Attacke fand am 14. Juni statt und dauerte über vier Stunden. Das Unternehmen war auch von anderen großangelegten Angriffen betroffen, die täglich innerhalb einer Woche stattfanden und schließlich zum besagten Ereignis führten.

Bild 1: Ein einwöchiger DDoS Angriff…

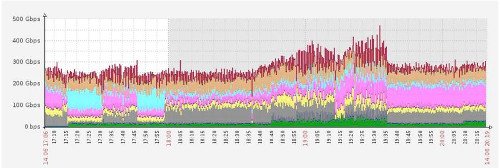

Vom ersten Moment an erreichte der Ausbruch dieser Attacke über 250 Gbps. Anschließend baute er sich über die folgenden Stunden langsam weiter auf und erreichte um 19:32 Uhr mit 470 Gbps den Höchstwert. Nachdem er diesen erreicht hatte, war der Angriffsverkehr rückl.ufig und trat innerhalb von 30 Minuten vollständig zurück.

Bild 2: …mit einem Höchstwert von 470 Gbps

Der Angriff war deutlich komplexer durch Netzwerkschicht-Vorgaben, gestützt durch eine Mischung aus neun verschiedenen Typen von Nutzdaten (Datenpaketen). Der Großteil des Verkehrs wurde zuerst von SYN-Nutzdaten erzeugt, dann durch typische UDP- und TCPNutzdaten. Derartige Neun-Vektor-Angriffe wurden sehr selten registriert. Relativiert man diese Ansicht, machte dies im 1. Quartal nicht mehr als 0,2% aller Netzwerkschicht-DDoS-Attacken gegen die Kunden von Imperva aus.

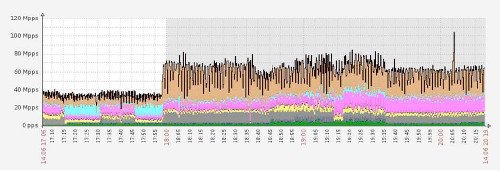

Für gewöhnlich haben Täter mit der Verwendung von Multi-Vektor-Angriffen das Ziel, zwischen verschiedenen Nutzdaten-Typen zu wechseln, um Schutzmechanismen zu umgehen. So war es auch in diesem Fall: Auf halbem Wege änderten die Täter ihre Vorgehensweise und erhöhten ihre Angriffs-Pakete pro Sekunde (pps)-Rate mithilfe kleinerer Nutzdaten. Als Ergebnis dieser Verlagerung stieg die Paketrate um 17:57 Uhr plötzlich an und erreichte bei ungefähr 110 Millionen Paketen pro Sekunde (Mpps) seinen Höchstwert, kurz bevor der Angriff ausklang.

Bild 3: Packet per second Rate steigt auf 80Mpps, bevor sie ihren Höhepunkt bei ~110 Mpps erreicht

Die Verwendung kleinerer Nutzdaten, um extrem hohe Paketübermittlungsraten zu erreichen, war eine beliebte Taktik bei vielen großen Angriffen, die der Sicherheitsexperte dieses Jahr abwehren konnte. Diese Vorgehensweise hilft den Tätern die Rechenleistung modernster Abwehrmechanismen zu reduzieren – eine ihrer größten Schwachstellen. Im 1. Quartal 2016 hat Imperva jeden vierten Tag einen 50+ Mpps-Angriff und jeden achten Tag einen 80+Mpps Angriff abgewehrt. Mehrere davon überstiegen 100 Mpps.

Angriffe abwehren

Mit über zwei Tbps Netzwerkkapazität und über 100 Gbps in vielen der 30 Datenzentren von Imperva sind die Fähigkeiten von Imperva Incapsula einen Angriff solch großen Ausmaßes abzuwehren zweifellos vorhanden. Die Herausforderung war es, einen Angriff dieser Größenordnung abzuwehren, ohne dass es Auswirkungen auf die Millionen von rechtmäßigen Besuchern hatte, die sich zu jener Zeit in dem Netzwerk des Unternehmens befanden. Um genau zu sein, war das Netops-Team in der Lage, diesen Angriffsverkehr zwischen 21 Datenzentren mit Anycast zu adressieren, indem sich alle Datenzentren an der Abwehr beteiligten, während gleichzeitig die hohen Kapazitätsspannen aufrecht erhalten wurden.

An diesen Orten wurde der Angriffsverkehr durch die Scrubbing Servers BH (Codename Behemoth) geleitet – jeder mit der Fähigkeit, bis zu 170 Gbps und 100 Mpps zu verarbeiten (und das ohne Verzögerungen). Durch Deep Packet Inspection (DPI) wurde der schädliche Datenverkehr von Impervas Scrubbing Algorithmus identifiziert, basierend auf Faktoren wie Protokolltyp, Länge des Inhalts und Quellen-IP. Untersuchungen dieses Datenverkehrs und einige andere Faktoren generierten ein Profil für bösartige Netzwerk-Pakete. Danach wurden alle Pakete, die in dieses Profil passten, automatisch herausgefiltert, bevor sie das Zielnetzwerk erreichen konnten. Wann immer die Angreifer ihre Muster änderten, justierte sich der Algorithmus neu, um neue gemeinsame Kriterien für die Filterung zu erkennen.

Die Kombination aus flexiblem Netzwerk-Management, leistungsfähiger Hardware und anpassungsfähiger Sicherheitssoftware blockierte den Angriff ohne Probleme. Der regelmäßige Datenfluss im Netzwerk hat weder größere Wellen geschlagen, noch wurde die tägliche Routine davon beeinflusst.

Unternehmen müssen Ruhe bewahren und sich um ausgeklügelte Abwehrmechanismen kümmern

Imperva hat mehrere DDoS-Gruppen gesehen, die um den Titel „größter DDoS Angriff aller Zeiten” wetteiferten. Die New World Hackers Gruppe, die BBC.com mit einem 600 Gbps Angriff attackierten, ist das bemerkenswerteste Beispiel. Wie sich später zeigte, waren diese übertriebenen Zahlen ein weiterer Versuch des FUD Marketings. Um zu verhindern, dass das Gleiche getan wird, möchte Imperva aus einem technischen Blickwinkel zeigen, dass es keine großen Unterschiede in der Abwehr von 300, 400 oder 500 Netzwerkschichten-Angriffen gibt. Es handelt sich um ähnliche Bedrohungen, und mit jeder von ihnen wird ähnlich verfahren. Große Angriffswellen sind nicht gefährlicher als kleinere. Alles was Unternehmen brauchen, ist ein effizienter Schutz gegen potenzielle Angreifer.