Dass diese Sorgen nicht unbegründet sind und sogar ganze Verwaltungen lahmgelegt wurden, zeigt das Beispiel der unterfränkischen Gemeinde Dettelbach. Nachdem sämtliche Daten durch eine Virusattacke mit der Schadsoftware Tesla-Crypt verschlüsselt worden waren, sah sich die Stadtverwaltung gezwungen rund 490 Euro an die Erpresser zu zahlen, um einen Teil der Daten wiederherzustellen. Neben Tesla-Crypt wird vermehrt der Trojaner Locky bei Erpressungsviren eingesetzt. Welche Gefahr von derartiger Schadsoftware ausgeht und mit welchen Sicherheitsmaßnahmen sich Firmen und Privatpersonen davor schützen können, erklärt dieser Beitrag.

Den Locky-Virus, wie er aktuell im Umlauf ist, gibt es in ähnlicher Form bereits seit Anfang Dezember. Dabei handelt es sich um ein Office-Dokument im Anhang von E-Mails, bei dem ein Makro ausgeführt wird, wenn der Empfänger die Datei öffnet. Bei den zunächst im Umlauf befindlichen Makro-Viren handelte es sich um Online-Banking-Trojaner, die Zahlungen auf fremde Konten umleiteten. Bei der aktuellen Virenwelle werden die Inhalte der gesamten Festplatte verschlüsselt, aber auch Netzlaufwerke und sogar Backups. Die Gefährlichkeit des Virus liegt darin, dass die E-Mail als Träger sehr professionell gestaltet ist, weshalb es ziemlich schwierig zu erkennen ist, ob es sich hierbei um eine reguläre E-Mail handelt. Durch den Inhalt der E-Mail wird dem Empfänger zum Beispiel vermittelt, dass er eine Rechnung nicht bezahlt hätte. Öffnet dieser das Dokument, aktiviert sich das Makro sofort und verschlüsselt die Rechnerinhalte. Möchte ein Geschädigter seine Daten wieder entschlüsselt haben, wird er aufgefordert, ein Lösegeld zu bezahlen. Prinzipiell raten Experten jedoch davon ab, da nicht sicher ist, ob der Geschädigte den Entschlüsselungscode überhaupt erhält.

Die Verbreitung des Schädlings ist nahezu simpel: Das Besondere an dieser Art von Virus ist, dass die Angreifer täglich 2-3 neue Versionen entwickeln. Diese testen die Virenentwickler so lange an den bekannten Virenscannern, bis sie von diesen nicht mehr erkannt werden. Anschließend versenden sie die Viren. Dabei achten die Malware-Spezialisten darauf, den Versand schnell und kompakt durchzuführen. Zudem spielt der regionale Aspekt eine große Rolle: Die Virenmails sind auf Zeitzonen und lokale Sprachen abgestimmt, ferner werden die E-Mails inhaltlich vermeintlich von einem Absenderunternehmen gesendet, das der Empfänger kennt. Versendet werden diese Mails meist tagsüber zwischen Montag und Donnerstag. Wenn man sich die aktuell kursierenden Makro-Viren betrachtet, lässt sich feststellen, dass hier eine Gruppe am Werk ist, die den gesamten Zyklus von der Entwicklung über den Versand bis hin zur Zahlungsabwicklung äußerst professionell geplant hat. Sie bietet Zahlungswilligen sogar einen Live-Chat an.

Effizienter Schutz vor Locky und Co. ist essentiell wichtig

Um sich vor Malware wie Locky und anderer Schadsoftware zu schützen, gibt es zahlreiche Maßnahmen, die regelmäßig durchgeführt werden sollten. Zunächst einmal sollte jeder Benutzer und jedes Unternehmen stets die aktuellsten Software-Updates installieren. Zudem ist es sinnvoll, ein regelmäßiges Backup vorzunehmen, entweder auf ein externes Speichermedium oder auf einen Cloud-Speicherdienst wie Hornetdrive, der eine Versionierung anbietet, wodurch Vorgängervarianten einer Datei wiederhergestellt werden können. Die Haupt-Einfallstore für Malware – E-Mail und das Internet – müssen mit einem seriösen und effizienten Spamfilter- und Webfilter-Service geschützt werden. Zu guter Letzt jedoch trägt auch der Anwender selbst eine Verantwortung, indem er jede E-Mail kritisch prüfen sollte, ob etwa der Absender stimmt und was für Dateianhänge sich an der E-Mail befinden. Zur Not sollte eine E-Mail immer gelöscht werden.

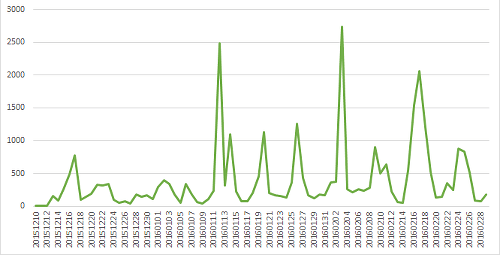

Die Zahl der Angriffe mit unterschiedlichen Virensignaturen steigt – In den vergangenen drei Monaten lag der Durschnitt bei knapp 400 neuen Virenvarianten täglich, wobei die höchste Zahl bei 2732 neuen Viren lag, was aus einer Untersuchung des Cloud-Security-AnbietersHornetsecurity hervorgeht. Anfang Dezember, als die ersten Makro-Virus-Angriffe im Umlauf kamen, wurden daher direkt neue Filter-Methoden entwickelt. Hierzu war ein ganzes Paket an Maßnahmen notwendig: So wurden sieben bis acht Virenscann-Methoden entwickelt, die speziell auf Office-Dokumente mit darin enthaltenen Makros spezialisiert sind. Die Scanner setzen verschiedene Reputationsmechanismen ein, um festzustellen, ob es sich um ein harmloses oder um ein schädliches Makro handelt. Dies geschieht vollautomatisch und in Sekundenschnelle. Ist ein Schadcode gefunden, passen sich die Filter automatisch an, sodass keine weiteren Makro-Viren durch die Filtersysteme schlüpfen können.

Das Unternehmen entwickelt seine Virenscanner ständig weiter. Mittlerweile stehen 18 verschiedene Virenscanner zur Verfügung, die den E-Mail-Verkehr überprüfen. Die Zahl wächst auch laufend an: So kommen pro Jahr mehrere neue hinzu. Dabei wurden, wie auch bei den Makro-Viren, spezialisierte Scanner für die unterschiedlichen Angriffsszenarien und Attacken entwickelt. Der eine sucht zum Beispiel nach kompromittierten Dateien, der andere wiederum analysiert Weblinks, über die anschließend Viren nachgeladen werden. Außerdem ist es wichtig zu wissen, woher die Angriffe kommen, ob Weblinks auf bekannte, auf einer Blacklist stehende Website führen usw. Hornetsecurity arbeitet darüber hinaus auch mit bekannten Antiviren-Herstellern zusammen, um die Erkennung bereits bekannter Viren sicherzustellen.

Bei einem großen Virenangriff erfolgt die Anpassung einzelner Filterregeln automatisiert und dauerhaft im laufenden Betrieb. Zudem überwachen Automatismen die Arbeit der Filter zum Abfangen der Viren auf Basis der Reaktionszeit zwischen Eintreffen und Erstellen einer Filterregel. Wird diese zum Beispiel bei einer Virenwelle überschritten, greifen die Security-Experten manuell ein. Diese führen sofort eine Tiefenanalyse durch, optimieren die automatische Erkennung oder setzen neue Filterwerkzeuge ein, bis die Reaktionszeit wieder auf den erwünschten Wert gesunken ist.

Identifikation neuer Viren

Neue Virenarten lassen sich am effektivsten über sogenannte Honeypots eliminieren, also bestimmte E-Mail-Adressen, die nur einem einzigen Zweck dienen, nämlich Spam- und Virenmails einzufangen. Diese werden rund um die Uhr ausgewertet. Die Systeme von Hornetsecurity reagieren darüber hinaus auf bestimmte Arten von E-Mails und bewerten diese automatisch, bevor der Anwender überhaupt weiß, dass es sich um eine schädliche E-Mail handelt. Eine Beurteilung erfolgt dabei auf Basis des „Verhaltens“ einer E-Mail oder des Anhangs, sprich, möchte sie zum Beispiel einen Shell-Code im System ausführen oder Dateien aus dem Internet nachladen. Weitere Kriterien sind die Häufigkeit der E-Mail oder ob sie von verschiedenen Absendern kommt.

Zusammengefasst lässt sich festhalten, dass Unternehmen und Privatpersonen folgenden Leitfaden einhalten sollten, um den Schutz der eignen Hardware zu erhöhen und sich effektiv vor Virenangriffen zu schützen:

- Software-Updates: Jeder Anwender und jedes Unternehmen sollte darauf achten, die eingesetzte Software stets auf dem neuesten Stand zu halten, um bestehende Sicherheitslücken zu minimieren.

- Eingangswege schützen: Die zwei Haupt-Einfallstore für Malware sind das Internet und E-Mails. Mit entsprechenden Services wie dem Spam- und Virenfilter oder dem Webfilter Service von Hornetsecurity sind diese Wege verschlossen.

- Der Anwender selbst: Jeder einzelne Nutzer selbst trägt eine Mit-Verantwortung dafür, ob Schadsoftware per E-Mail eindringen kann. Niemand sollte sich absolut auf eventuell vorgelagerte Dienste verlassen, sondern jede E-Mail sollte kritisch geprüft werden, ob der Absender bekannt ist oder ob eine Bestellung tatsächlich getätigt wurde, sodass sich eventuell eine gefälschte Rechnung im E-Mail-Anhang befindet.

- Backups: Nutzer und Firmen sollten regelmäßig Backups ihrer Daten durchführen, und zwar entweder auf externe Speichermedien oder auf Cloudspeicher-Dienste wie beispielsweise Hornetdrive.