Das Open Web Application Security Project hat sich zum weltweit führenden Standardsetzer für Anwendungssicherheit entwickelt. Doch was steckt hinter der Non-Profit-Organisation und warum sollten Entwickler und Sicherheitsverantwortliche ihre Ressourcen kennen?

Inhalt

Der Bedarf an standardisierten Sicherheitsrichtlinien steigt kontinuierlich. Hier kommt OWASP ins Spiel, eine Organisation, die sich der Verbesserung der Softwaresicherheit verschrieben hat und deren Arbeit mittlerweile in Unternehmen jeder Größenordnung Anwendung findet.

Die Grundlagen: Was OWASP ausmacht

OWASP steht für Open Web Application Security Project und wurde im Jahr 2001 als gemeinnützige Organisation gegründet. Der Kern der Mission besteht darin, die Sicherheit von Software zu verbessern und dieses Wissen frei und offen zugänglich zu machen. Alle Ressourcen, Werkzeuge und Dokumentationen, die die Vereinigung entwickelt, stehen unter offenen Lizenzen und können kostenlos genutzt werden.

Die Organisation arbeitet nach dem Community-Prinzip: Tausende Sicherheitsexperten, Entwickler und Forscher weltweit tragen freiwillig zu Projekten bei, teilen ihr Wissen und entwickeln Standards, die inzwischen Industriestandard geworden sind. Sie selbst ist vendor-neutral, nimmt also keine Gelder von Softwareherstellern an, die ihre Unabhängigkeit gefährden könnten.

Besonders bemerkenswert ist die globale Reichweite der Organisation. Mit über 250 lokalen Chapters in verschiedenen Ländern und regelmäßigen Konferenzen wurde eine weltweite Community aufgebaut, die kontinuierlich an der Verbesserung der Anwendungssicherheit arbeitet.

Die OWASP Top 10: Das Herzstück der Organisation

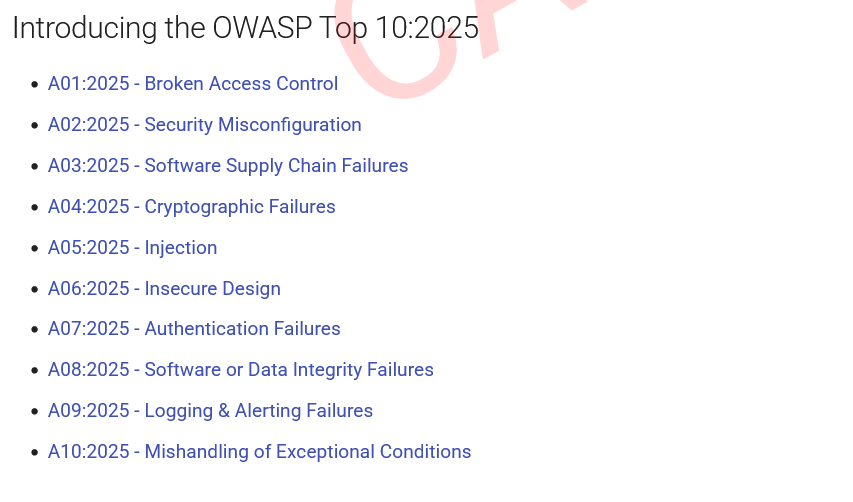

Das bekannteste Projekt ist zweifellos die OWASP Top 10 Liste. Seit 2003 wird diese Liste regelmäßig aktualisiert und dokumentiert die zehn kritischsten Sicherheitsrisiken für Webanwendungen. Die aktuelle Version Top 10:2025 befindet sich derzeit im Release-Candidate-Status (RC1) und bringt mehrere bedeutende Änderungen mit sich.

Im RC1 bleibt Broken Access Control weiterhin eine der kritischsten Kategorien. Ebenfalls im RC ist Security Misconfiguration weiter nach oben gewandert, was den steigenden Komplexitätsgrad moderner Systeme widerspiegelt.

Eine besonders wichtige Neuerung ist die Kategorie Software Supply Chain Failures, die auf prominente Sicherheitsvorfälle wie SolarWinds oder Log4Shell reagiert. Auch wenn in den beigetragenen Testdaten diese Schwachstellen seltener explizit entdeckt werden, gelten sie aufgrund breiter Angriffsflächen und potenziell massiver Auswirkungen als hochrelevant.

Neu im RC ist außerdem die Kategorie Mishandling of Exceptional Conditions, die unsachgemäße Fehlerbehandlung und unbeabsichtigte Fail-Open-Szenarien adressiert.

Wie bei früheren Versionen liefern die Top 10 nicht nur Beschreibungen der Schwachstellen, sondern auch Beispiele und Empfehlungen zur Prävention, was ihren hohen praktischen Nutzen ausmacht.

Methodologie: Datengetrieben mit Community-Input

Die Methodik hinter den Top 10 kombiniert quantitative Datenanalyse mit qualitativen Experteneinschätzungen. Die Organisation betont, dass die Liste datenbasiert, aber nicht blind datengetrieben sei. Acht Kategorien werden rein auf Basis beigetragener Daten gerankt, zwei weitere durch Community-Umfragen bestimmt.

Der Grund für diesen hybriden Ansatz ist fundamental: Die Analyse von Daten bedeutet im Wesentlichen einen Blick in die Vergangenheit. Application-Security-Forscher benötigen Zeit, um neue Schwachstellen zu identifizieren und Testmethoden zu entwickeln. Bis eine Schwachstelle verlässlich im großen Maßstab getestet werden kann, können Jahre vergangen sein. Die Community-Umfrage erlaubt es Praktikern an vorderster Front, für Risiken zu votieren, die in den Daten möglicherweise noch nicht sichtbar sind.

Für die aktuelle Ausgabe wurden 589 Common Weakness Enumerations (CWEs) analysiert, ein massiver Anstieg von etwa 30 im Jahr 2017. Zur Bewertung von Ausnutzbarkeit und technischem Impact nutzte man etwa 175.000 CVE-Einträge aus der National Vulnerability Database. Die zehn Kategorien umfassen insgesamt 248 CWEs, wobei jede Kategorie durchschnittlich 25 CWEs enthält.

Vielfältige Projekte für unterschiedliche Bedürfnisse

Neben den Top 10 betreibt OWASP zahlreiche weitere Projekte. Das Application Security Verification Standard (ASVS) bietet einen detaillierten Katalog von Sicherheitsanforderungen für Webanwendungen, weit über die Top 10 hinaus.

Für mobile Anwendungen existieren MASVS und der Mobile Security Testing Guide, die Sicherheitsanforderungen und Testmethoden speziell für mobile Plattformen definieren.

Die OWASP Cheat Sheet Series liefert kompakte, praxisorientierte Anleitungen zu einzelnen Themen wie SQL-Injection-Vermeidung oder sicherer Passwortspeicherung.

Auch praktische Tools gehören traditionell dazu. Allerdings wichtig:

Der OWASP Zed Attack Proxy (ZAP) ist seit 2023 kein offizielles OWASP-Projekt mehr. ZAP existiert weiter, ist weit verbreitet, steht aber nicht mehr unter dem OWASP-Dach.

Weiterhin von OWASP betreut wird z. B. Dependency-Check, das bekannte Schwachstellen in Libraries aufdeckt, ein Tool, das durch die zunehmende Bedeutung von Supply-Chain-Sicherheit weiter an Relevanz gewinnt.

Was haben Unternehmen davon?

Für Unternehmen bietet OWASP einen unschätzbaren Wert, der weit über kostenlose Ressourcen hinausgeht. Die Organisation liefert ein gemeinsames Vokabular und Framework, das die Kommunikation zwischen Entwicklern, Sicherheitsteams und Management erleichtert. Wenn ein CISO von einer Injection-Schwachstelle spricht, wissen alle Beteiligten, auf welche Definition er sich bezieht.

In der Praxis integrieren viele Unternehmen OWASP-Standards in ihre Entwicklungsprozesse. Code-Reviews werden anhand der Top 10 durchgeführt, Penetrationstests folgen den Testing Guides, und Sicherheitsschulungen basieren auf OWASP-Materialien. Diese Standardisierung führt zu effizienteren Prozessen und nachvollziehbaren Sicherheitsniveaus.

Besonders im DevSecOps-Kontext haben jene Ressourcen an Bedeutung gewonnen. Die Integration von Sicherheit in automatisierte CI/CD-Pipelines lässt sich mit Tools wie ZAP oder Dependency-Check relativ einfach umsetzen. So werden Schwachstellen bereits früh im Entwicklungszyklus erkannt, wenn deren Behebung noch kostengünstig ist.

Für kleinere Unternehmen oder Startups, die sich keine großen Sicherheitsteams leisten können, fungiert OWASP als niedrigschwelliger Einstiegspunkt. Die verfügbaren Ressourcen ermöglichen es auch mit begrenzten Mitteln, ein solides Sicherheitsniveau zu etablieren.

Viele Regulierungsbehörden und Standards wie PCI DSS (Payment Card Industry Data Security Standard) referenzieren mittlerweile explizit auf die Top 10. Unternehmen, die Zahlungskartendaten verarbeiten, müssen nachweisen, dass sie die dort aufgeführten Risiken berücksichtigen.

Die Grenzen von OWASP

Bei aller Bedeutung sollte man OWASP nicht als Allheilmittel betrachten. Die Organisation fokussiert sich primär auf Anwendungssicherheit, während Themen wie Netzwerksicherheit, physische Sicherheit oder Social Engineering nur am Rande behandelt werden. Eine umfassende Sicherheitsstrategie muss daher darüberhinausgehen.

Auch die Top 10 Liste hat ihre Limitierungen. Sie konzentriert sich bewusst auf die häufigsten und schwerwiegendsten Risiken, kann aber naturgemäß nicht alle möglichen Schwachstellen abdecken. OWASP selbst betont, dass die Ergebnisse weitgehend auf das beschränkt sind, was die Industrie automatisiert testen kann. Deshalb werden bewusst nur acht der zehn Kategorien rein aus Daten abgeleitet, während zwei durch Community-Umfragen bestimmt werden.

Kritiker merken an, dass die breite Bekanntheit der Top 10 auch dazu führt, dass Angreifer sich gezielt auf diese Schwachstellen konzentrieren. Unternehmen, die sich ausschließlich auf die Top 10 fokussieren, könnten andere Risiken übersehen. Die Liste sollte daher als Ausgangspunkt verstanden werden, nicht als vollständige Security-Checkliste.

Die Community-getriebene Natur hat zudem zur Folge, dass Projekte in ihrer Qualität und Aktualität variieren. Während einige Flaggschiff-Projekte hervorragend gepflegt werden, existieren auch veraltete oder unvollständige Initiativen. Nutzer müssen daher den Status und die Maintenance-Historie eines Projekts prüfen.

Ausblick und Entwicklung

OWASP entwickelt sich kontinuierlich weiter und reagiert auf neue Herausforderungen. Mit dem vermehrten Einsatz von KI und Machine Learning in Anwendungen entstehen neue Sicherheitsfragen, die die Organisation adressiert. Das OWASP AI Security and Privacy Guide ist ein Beispiel für diese Anpassungsfähigkeit.

Auch die zunehmende Bedeutung von API-Sicherheit hat OWASP erkannt. Die OWASP API Security Top 10 wurden als eigenständiges Projekt etabliert, da APIs spezifische Sicherheitsherausforderungen mit sich bringen, die sich von klassischen Webanwendungen unterscheiden.

Die Organisation arbeitet daran, ihre Ressourcen noch zugänglicher zu machen. Übersetzungen in verschiedene Sprachen, interaktive Lernplattformen und verbesserte Tooling-Integration sollen die Adoption weiter erhöhen. Gleichzeitig wird an der Automatisierung von Sicherheitstests gearbeitet, um die manuelle Überprüfung zu reduzieren.

Für die kommenden Jahre plant OWASP die Erweiterung ihrer Standards auf weitere Domänen wie IoT-Sicherheit und Cloud-native Anwendungen. Die zunehmende Komplexität moderner Software-Architekturen mit Microservices, Containern und serverless Computing erfordert neue Ansätze, die OWASP mitgestalten möchte. Die Integration von CVSSv4 in zukünftige Top-10-Versionen steht ebenfalls auf der Agenda.

Fazit

OWASP hat sich als unverzichtbare Ressource in der Welt der Anwendungssicherheit etabliert. Die Organisation bietet nicht nur Standards und Best Practices, sondern eine ganze Infrastruktur an Wissen, Tools und Community-Support. Für Entwickler, Sicherheitsverantwortliche und Entscheider stellt OWASP einen pragmatischen und zugänglichen Ansatz dar, um Anwendungssicherheit systematisch zu verbessern.

Die frisch veröffentlichten Top 10:2025 zeigen, dass die Organisation dynamisch auf aktuelle Bedrohungen reagiert. Die Aufnahme von Software Supply Chain Failures als prominente Kategorie war überfällig und reflektiert die gewachsene Bedeutung dieses Risikos nach aufsehenerregenden Angriffen der letzten Jahre. Mit 589 analysierten CWEs und über 175.000 CVE-Einträgen bietet die aktuelle Ausgabe die bisher umfassendste Datenbasis.

Die wahre Stärke liegt in der Kombination aus wissenschaftlicher Fundierung, praktischer Anwendbarkeit und offener Verfügbarkeit. Während kommerzielle Sicherheitslösungen ihre Berechtigung haben, bietet OWASP eine herstellerneutrale Grundlage, auf der aufgebaut werden kann. In einer Zeit, in der Sicherheitsverletzungen regelmäßig Schlagzeilen machen, ist diese Arbeit wichtiger denn je.

Wer sich mit Softwareentwicklung oder IT-Sicherheit beschäftigt, kommt an OWASP nicht vorbei. Die Investition von Zeit in die OWASP-Ressourcen zahlt sich langfristig aus – sowohl für die Sicherheit der entwickelten Anwendungen als auch für die eigene berufliche Entwicklung. Die Frage ist nicht, ob man OWASP nutzen sollte, sondern wie man die verfügbaren Ressourcen optimal in die eigenen Prozesse integriert.