8 CDR-Anbieter im Überblick

1. Votiro. Zero Trust Content Security

Votiro Cloud ist ein Layer 7, Open API-basierter Dienst, der sich nahtlos in die bestehenden IT- und Sicherheitsplattformen integrieren lässt. So können sichere Inhalte über E-Mail, Webbrowser, Portal-Uploads, Dateiübertragungen, Cloud-Apps, Content-Collaboration-Plattformen und mehr bereitgestellt werden.

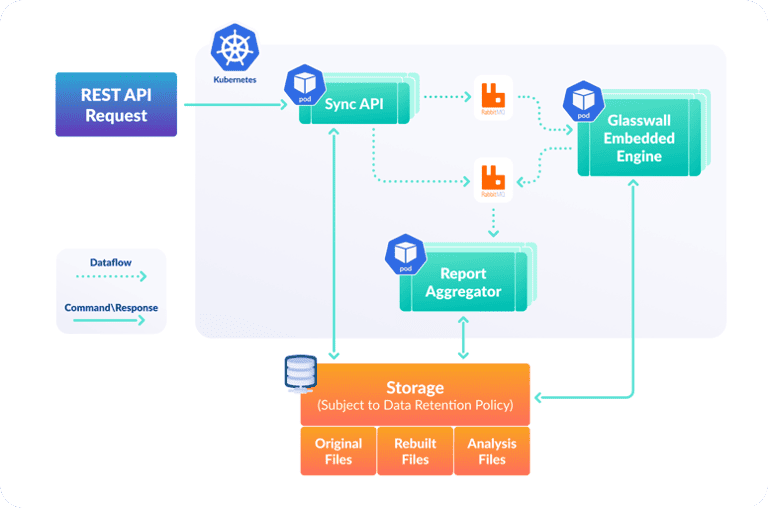

2. Glasswall. Zero-trust file protection

Der Zero-Trust-Dateischutz der Glasswall-Plattform ist anders. Anstatt nach bösartigem Inhalt zu suchen, behandelt der CDR-Prozess alle Dateien als nicht vertrauenswürdig und validiert, baut sie neu auf und bereinigt sie anhand der Spezifikationen des Herstellers, die als „gut” bekannt sind. Die Cloud-native Plattform bietet Sicherheitsteams sofort einsatzbereite Funktionen zum Schutz von Dateien. Sie basiert auf einer Kubernetes-Architektur und bietet Unternehmen einen Schutz, der je nach Bedarf unbegrenzt skaliert werden kann. Das mit der OpenAPI-Spezifikation konforme Design der Glasswall CDR-Plattform bietet entwicklerzentrierte Webservices, während Open-Source-Konnektoren eine einfache Integration vor Ort und in der Cloud ermöglichen.

3. OPSWAT. OPSWAT Deep CDR

OPSWAT Deep CDR entschärft potenziell bösartige und nicht richtlinienkonforme Inhalte, die in Dateien versteckt sind. Die Technologie verspricht umfassende präventionsbasierte Sicherheit für Webanwendungen, indem sie potenzielle Bedrohungen erkennt und neutralisiert, bevor sie Schaden anrichten können.

Das Programm geht über herkömmliches CDR hinaus, da es mehrstufige verschachtelte Archive und Dateiformate, die Archivierung unterstützen, wie PDF, Word und PowerPoint, verarbeitet und analysiert.

4. FortiGuard Content Disarm and Reconstruction. Data Sanitation Service

Fortgeschrittene Bedrohungen entwickeln sich ständig weiter, um herkömmliche, auf Signaturen und Reputation basierende Sicherheitsmaßnahmen zu umgehen. Content Disarm & Reconstruction (CDR) entfernt alle aktiven Inhalte aus Dateien in Echtzeit und erstellt eine flache, bereinigte Datei. Alle aktiven Inhalte werden als verdächtig eingestuft und entfernt. CDR verarbeitet alle eingehenden Dateien, dekonstruiert sie und entfernt alle Elemente, die nicht den Firewall-Richtlinien entsprechen.

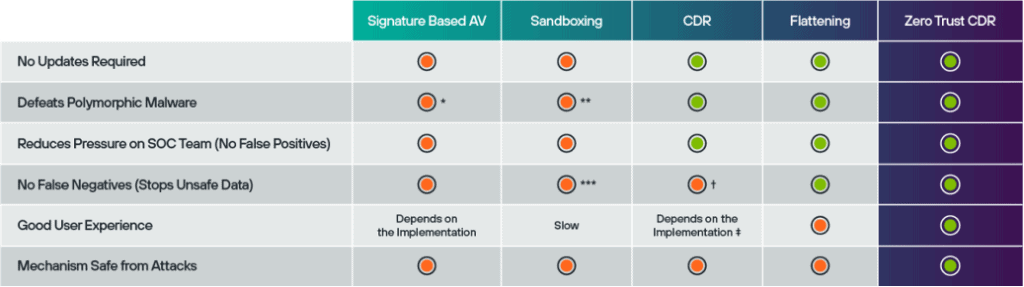

5. Deep Secure by Forcepoint. Agentenlose Malware-Prävention

Zero Trust CDR versucht nicht, Malware zu erkennen, sondern geht davon aus, dass nichts vertrauenswürdig ist. Es extrahiert die gültigen Geschäftsinformationen aus den Dateien, überprüft, ob die extrahierten Informationen gut strukturiert sind, und erstellt dann neue, voll funktionsfähige Dateien, um die Informationen an ihr Ziel zu übertragen. Zero Trust CDR ist ein entscheidender Faktor, um die Bedrohung selbst durch die fortschrittlichsten Zero-Day-Angriffe und Exploits abzuschwächen.

* Simply changing the malware in a small way can defeat signature-based detection

** Changing the behavior of the malware can defeat sandboxes

*** Malware that recognises it is running in a sandbox can avoid detection

† Putting malware in unchecked locations in the file can avoid removal

‡ The reconstruction in some implementations leaves content looking significantly different to the original

6. Odix. Patentierte Technologie zum Schutz vor Malware

Das Dateisanierungsverfahren von odix nutzt die eigene proprietäre Technologie True Content Disarm and Reconstruction (True CDR). Das Unternehmen nennt diesen Prozess „Deep File Inspection”. Es säubert elektronische Medien von Malware, indem alle eingehenden Dateien anhand festgelegter Richtlinien verarbeitet werden. Dabei werden Dateien aus einer Vielzahl von Dateitypen daraufhin geprüft, ob sie den jeweiligen Dateityp-Standards entsprechen. Anschließend entschärft und neutralisiert die CDR-Engine von odix den Subspezies-Code und erstellt aus den Dateien saubere Versionen, die den Endbenutzern zur sofortigen Verwendung zur Verfügung gestellt werden. Im Gegensatz zu herkömmlichen Anti-Malware-Technologien ist die Deep File Inspection sowohl gegen bekannte als auch gegen unerkannte Malware wirksam.

7. Resec. Unleashing CDR

Prävention, nicht nur Erkennung heißt das Motto. In der heutigen Welt sind Dateien die Quelle von über 90 % aller Malware-Angriffe.

Resec verhindert, dass alle bekannten und unbekannten („Zero Day”) dateibasierten Malware-Bedrohungen in das Unternehmen eindringen, indem es verbotene oder bösartige Dateien erkennt und blockiert und alle anderen Dateien in bedrohungsfreie Repliken rekonstruiert.

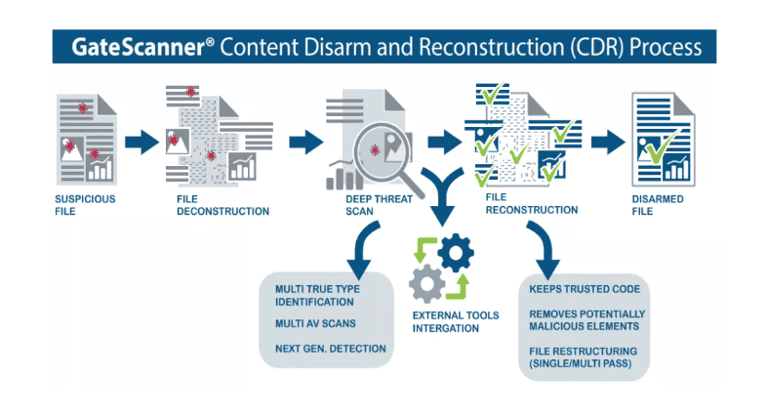

8. GateScanner by Sasa Software

Content Disarm and Reconstruction zerlegt jede eingehende (oder ausgehende) Datei in ihre elementaren Bestandteile und scannt die Komponenten mit NextGen AI und Multi-AV. Anschließend werden die Dateien unter strikter Einhaltung der Herstellerspezifikationen rekonstruiert, wobei jegliche verbleibende, nicht erkannte („signaturlose”) Malware zerstört wird. Eine gute CDR-Lösung kombiniert eine tiefgreifende Dekonstruktions-/Rekonstitutionsverarbeitung mit einer hohen Durchsatzkapazität.

Phasen der Entschärfung und Rekonstruktion von Inhalten sind:

- Die Datei wird in ihre elementaren Bestandteile zerlegt

- Tiefe Erkennung von Bedrohungen (‘deep CDR’): TrueType-Identifizierung, hochoptimierte Multi-AV-Scans, NextGen AI-Erkennung, Überprüfung der Dateisignatur – für jede Komponente einzeln.

- Proprietäre Entschärfung der Komponenten von allen potenziell schädlichen Elementen wie Makros und eingebetteten Skripten

- Fortgeschrittene Datei-Rekonstruktion, wobei nicht erkennbare Inhalte, Exploits und alle Komponenten entfernt werden, die nicht den festgelegten Sicherheitsrichtlinien entsprechen.