Die Europäische Zentralbank (EZB) warnt vor Cyberattacken durch Russland, das Bundesamt für Sicherheit in der Informationstechnik vor dem Einsatz von Kaspersky- Virenschutzprodukten – für Unternehmen hat das Thema IT-Sicherheit spätestens mit den aktuellen politischen Ereignissen eine neue Dimension erreicht. Die Warnstufe Rot gilt nicht zuletzt auch für Finanzdienstleister.

In diesem ohnehin schon durch strikte aufsichtliche Auflagen regulierten Branchensegment sind Erkennung und Meldung von Risiken und Schwachstellen keine Angelegenheit von Tagen mehr – es geht um Ad-hoc-Lagebewertungen. Voraussetzung dafür: eine fortlaufende Überwachung der allgemeinen Bedrohungslage und ein permanentes Monitoring der Prozesse in der eigenen IT-Umgebung.

Eine „extrem kritische Bedrohungslage“ hat beispielsweise das Bundesamt für Sicherheit in der Informationstechnik (BSI) in der Schwachstelle Log4Shell der weit verbreiteten Java-Bibliothek Log4j ausgemacht. Die Bibliothek ist oftmals tief in der Architektur von Software-Produkten verankert und wirkt sich damit direkt auf unzählige weitere Produkte aus. Hinzu kommt laut Bundesbehörde, dass sich diese Sicherheitslücke relativ einfach ausnutzen lässt und zu einer vollständigen Übernahme der betroffenen Systeme führen kann. Zwar gibt es für die betroffene Java-Bibliothek Log4j ein Sicherheits-Update, allerdings müssen alle Produkte, die Log4j verwenden, ebenfalls angepasst werden. Schon heute sind dem BSI zufolge welt- und deutschlandweite Massen-Scans, versuchte und sogar erste erfolgreiche Kompromittierungen bekannt. Die Schwachstelle wird aktuell über unterschiedliche Angriffsformen ausgenutzt. Dazu gehören Krypto-Miner oder DDoS-Attacken unter Verwendung von Bot-Netzen sowie Ransomware-Angriffe. Akut handeln müssen nach Darstellung des BSI insbesondere Unternehmen und Organisationen sowie staatliche Stellen auf allen Ebenen: Detektionsmaßnahmen und schnelle Reaktionen werden maßgeblich.

Vorsicht statt Nachsicht

Mit der erhöhten Gefahrensituation – und eigentlich schon seit der jüngsten BAIT-Novelle – wird klar: Spätestens jetzt ist es im Bankenwesen ohne vorausschauende Analysen der aktuellen Bedrohungslage und ohne proaktive Maßnahmen nicht mehr getan. Um die hohen regulatorischen Anforderungen des Gesetzgebers auch in Zukunft erfüllen zu können, gilt es für Geldhäuser, potenzielle Sicherheitsbedrohungen fortlaufend zu überwachen und entsprechende Instrumente für die Erkennung und das Management von Schwachstellen und Prozessen zu implementieren. Weil für viele Banken und Sparkassen die Betreuung durch kompetente, erfahrene IT-Security-Experten rund um die Uhr, 365 (bzw. im Schaltjahr 366) Tage im Jahr organisatorisch und wirtschaftlich kaum darstellbar ist, haben sich hier Security Operations Center (SOC) in Form von Managed Security Services durchgesetzt. Das SOC bei noris network überwacht Komponenten wie den Internetverkehr ebenso wie die interne Netzwerkinfrastruktur, Desktops, Server, Endgeräte, Datenbanken und Anwendungen.

Der große Vorteil des noris network SOC: das Monitoring der Bedrohungslage und die Anpassung von Prozessen für Business Continuity und Informationssicherheit erfolgen durch ein Expertenteam und kontinuierlich. Auch die Bereitstellung von Maßnahmenkatalogen und eine Einleitung von Schritten, noch bevor offizielle Warnungen ausgegeben werden, obliegt dem SOC. Dazu werden typischerweise Erkenntnisse aus dem Bereich Cyber Intelligence hinzugezogen. Zudem sind SOC-Teams in der Lage, die Analyse auch von Aktivitäten in den Netzwerken der Organisation selbst frühzeitig zu erkennen und darauf zu reagieren. Dies ist von entscheidender Bedeutung, da Zeit eines der kritischsten Elemente einer wirksamen Reaktion auf Cyber-Security-Vorfälle darstellt. Hinzu kommt, dass ein SOC Empfehlungen für den Einsatz bestimmter IT-Sicherheitsprodukte aussprechen kann.

Ein SIEM innerhalb eines externen SOC garantiert einen wirksamen Schutz durch erfahrene IT-Security-Experten.

Michael Steger, Principal Security Analyst, noris network AG

SIEM: Analyse und Alarme

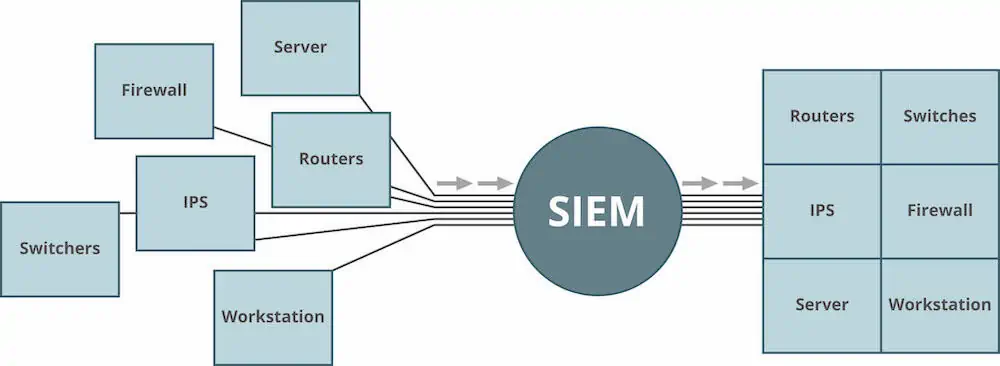

Grundlage für ein SOC ist in der Regel ein Security Information and Event Management (SIEM). Ein SIEM von noris network empfängt Events über eine Vielzahl von IT-Sicherheitsprodukten sowie aus Quellen unterschiedlicher Services und Server-Systemen. Diese Informationen lassen sich anschließend für die Darstellung analysieren und werden korreliert aufbereitet. Das Ziel: Echtzeitalarme und Events. Darüber hinaus können die Daten auch über einen längeren Zeitraum gespeichert werden, um nachträglich Nachweise über die Entstehung von Security-Issues zu liefern und Zusammenhänge besser beurteilen zu können. Konkret werden dabei Daten bereitgestellt, die bei forensischen Analysen unterstützen und damit zur Einhaltung von Compliance-Vorgaben beitragen.

Technologien im Einsatz

Aber auch die rasche Erkennung von DDoS-Attacken, Remote Access (SSL-VPN), Zwei-Faktor-Authentifizierung und Managed Firewalls gehören zum Repertoire eines umfassenden Sicherheitskonzepts für Banken. Die Next Generation Firewalls (NGFW) von noris network beispielsweise fungieren nicht nur als reine Paketfilter. Sie stellen High-Performance-Security-Devices mit Application-, User- und Content-Kontrolle dar und erkennen den Traffic auf Layer 7, dem Anwendungs-Layer, abhängig vom genutzten Port, Anwender und Inhalt. Die Steuerung der User-Privilegien erfolgt optional über die Rollen im Active Directory. Der Vorteil: Externe Anwender können sich eine sichere Verbindung von ihrem Computer zum Netzwerk der Bank aufbauen – eine wichtige Voraussetzung für die Arbeit im Home Office. Alle Next Generation Firewalls von noris network sind mit Threat Prevention Subscription inklusive Virenscannern, Malicious Code Blockern und IDS/IPS-Features sowie URL-Filter-Techniken am Gateway ausgestattet und stellen damit eine umfassende Security-Lösung dar.

Die typischen Aufgaben eines SOC

- – Überwachung von Sicherheitsereignissen und Erfassung, Untersuchung und Auslösung von Alarmen

- – Verwaltung von Reaktionen auf Sicherheitsvorfälle

- – Malware-Analyse und forensische Untersuchungen

- – Threat Intelligence Management

- – Risikobasiertes Management von Schwachstellen

- – Threat-Hunting

- – Verwaltung und Wartung von Sicherheitsgeräten

SIEM im SOC – Kompetenz pur

Fest steht: Die Bedrohungen für die IT-Sicherheit von Unternehmen durch staatliche Organisationen haben in den vergangenen Jahren stark zugenommen. Hinzu kommen gesetzliche Anforderungen und Haftungsrisiken im Umfeld von Finanzdienstleistern. Diese Herausforderungen lassen sich durch die interne IT kaum mehr meistern. Ein SIEM innerhalb eines externen SOC garantiert einen wirksamen Schutz durch erfahrene IT-Security-Experten. Diese entwickeln und implementieren ein professionelles Sicherheitskonzept, und stellen Banken unter den Schutz leistungsfähiger Security-Systeme der neuesten Generation. Hinzu kommen Kostentransparenz und Flexibilität, weil sich die modularen und skalierbaren „Managed Security Services“ individuell an die veränderten Schutzbedürfnisse von Banken und Sparkassen anpassen lassen. Und auch die Audits stellen keine Herausforderungen mehr dar: Alle IT-Security-Maßnahmen lassen sich jederzeit gegenüber Behörden schwarz auf weiß belegen.

(Bildquelle: noris network)