DriveLock, ein Spezialist für IT- und Datensicherheit, veröffentlicht als Kooperationspartner der aktuellen Studie „Cyber Security 2020“ von COMPUTERWOCHE und CIO die wichtigsten Herausforderungen und Strategien beim Schutz von IT-Systemen.

„Die Studienergebnisse zeigen große Unterschiede in der Wahrnehmung der Cyberrisiken zwischen Befragten aus der Führungsebene und aus den Fachbereichen“, kommentiert Anton Kreuzer, CEO von DriveLock. Mit 38% bewerten C-Level-Entscheider den Schutz der Endpunkte als größte Herausforderung, während in den Fachbereichen die externe Bedrohungslage mit 51% an der Spitze steht. „Gefahren von außen abzuwehren und die Sicherheit der eigenen Endpunkte zu gewährleisten, ist in der digitalen Ära gleichermaßen wichtig. Organisationen müssen eine IT-Security-Strategie verfolgen, die die Sicherheitslage ganzheitlich betrachtet und nicht interne und externe Aspekte unterscheidet. Denn je besser die eigenen Endpunkte abgesichert sind, umso geringer ist die Gefahr durch Hacker“, so Kreuzer weiter.

Das Security-Budget wird von 27% aller Befragten als weiterer wichtiger Punkt in Bezug auf IT-Security genannt und liegt somit an dritter Stelle der genannten Herausforderungen für die IT-Security. Überraschend an den Ergebnissen ist, welche Aspekte das Schlusslicht bilden und somit als geringstes Risiko eingestuft werden. Die Studie wurde zwischen dem 20. Juli und 28. Juli dieses Jahres erhoben. Zu dem Zeitpunkt hatten bereits viele Unternehmen im Zuge der Corona-Pandemie auf Homeoffice umgestellt. Dennoch haben insgesamt nur etwa 11% aller Befragten Remote Work (Homeoffice und mobiles Arbeiten) als Herausforderung für ihre IT-Sicherheit angegeben.

Ein Grund dafür kann sein, dass mit dem Schutz von Endpunkten dieser Punkt bereits abgedeckt wird. Allerdings stellen zahlreiche Phishing-E-Mails mit Corona-Bezug oder mögliche Sicherheitslücken bei der Vielzahl an neuen Geräten ein nicht zu unterschätzendes Risiko dar. „Jedes Unternehmen, das Opfer einer Cyberattacke wird, ist eines zu viel“, ergänzt Kreuzer. „Mit vielen Mitarbeitern im Homeoffice ist es wichtig, die technischen Maßnahmen um Security Awareness Aktivitäten zu ergänzen. Mitarbeiter müssen auch im Homeoffice für potenzielle Risiken sensibilisiert sein.“

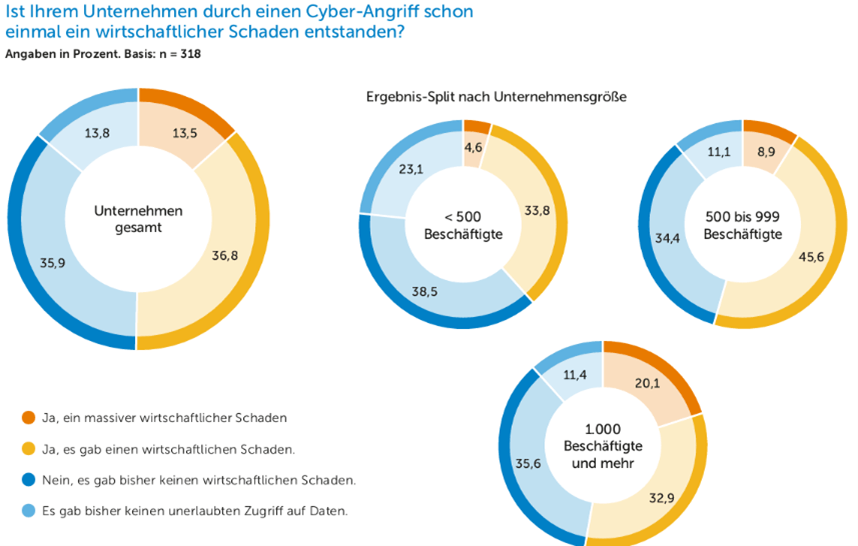

Die Hälfte der Unternehmen erlitt wirtschaftlichen Schaden durch Cyberangriff

Der Anteil der Unternehmen mit wirtschaftlichem Schaden durch Cyberangriffe steigt mit der Größe. Dennoch führen Mittelständler mit knapp 55% die Liste der Geschädigten an, dicht gefolgt von Großunternehmen mit 53%. Im Vergleich dazu geben nur 38% der Befragten aus kleinen Unternehmen an, bereits wirtschaftliche Schäden erlitten zu haben. Betrachtet man die Unternehmen insgesamt berichtet die Hälfte der Befragten (50%) von wirtschaftlichen Nachteilen.

„Jedes Unternehmen, unabhängig von der Größe, ist im Visier von Cyberkriminellen“, sagt Martin Mangold, Vice President Cloud Operations bei Drivelock. „Für den Klein- und Mittelstand ist die Lage kritischer, weil sie schlicht nicht über dieselben Ressourcen wie Großunternehmen verfügen. Es mangelt ihnen sowohl an Budget als auch an Personal, daher können besonders KMUs von Security Outsourcing profitieren.“

Security Outsourcing bringt vor allem deshalb große Vorteile mit sich, weil es den vorherrschenden Fachkräftemangel löst. KMUs müssten nicht mehr mit Großunternehmen und Security-Experten konkurrieren. Doch oft verhindern Vorurteile, dass Security als Service überhaupt in Betracht gezogen wird. 55% der Befragten bezeichneten Security Outsourcing als No-Go für ihr Unternehmen, bei kleinen Unternehmen sogar knapp 59%.

In den Fachbereichen ist nur knapp jeder Vierte (24%) dagegen, während dieser Anteil auf Führungsebene mit 67% bei etwa zwei Dritteln liegt. Mangold betont: „Auch beim Thema Security Outsourcing ist die Einschätzung von C-Level und Fachbereich sehr unterschiedlich. Dabei sollten gerade die Entscheider erkennen, dass Security Outsourcing den Fachkräftemangel entschärft und sich von Vorurteilen lösen.“ Ein Mittel gegen Bedenken scheint der Kostendruck zu sein. Je geringer das verfügbare Security-Budget, umso offener sind die Befragten gegenüber Managed Security Services aus der Cloud. In Unternehmen mit weniger als zehn Millionen Euro IT-Budget im Jahr lehnen nur 49% Prozent Outsourcing ab und 15% signalisieren volle Zustimmung.

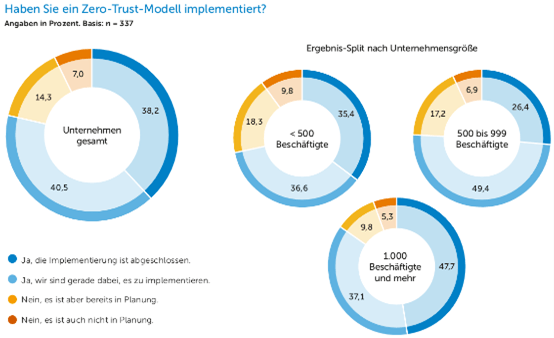

Zero Trust ist in den Unternehmen angekommen

93% der Befragten geben an, dass sich ihr Unternehmen mit dem Security-Konzept Zero Trust beschäftigt: Bei 38% ist Zero Trust bereits im Einsatz, 41% sind in der Implementierungsphase und 14% in der Planungsphase. Und das obwohl nur wenige Unternehmen konkrete Investitionen für Zero Trust vorgesehen haben. Die Top 3 Bereiche, in die investiert wird, sind Angriffsabwehr (46%), Netzwerk-Security (42%) und Cloud Security (39%). Andreas Fuchs, Vice President Product Management bei DriveLock, erklärt diese Diskrepanz:

„Das Zero Trust-Modell ist ein ganzheitlicher Security-Ansatz und umfasst mehrere Sicherheitslösungen. Netzwerk-Sicherheit ist ein ebenso wichtiger Bestandteil in Zero Trust wie Endpoint Detection & Response zur Angriffsabwehr oder weitere Lösungen wie Predictive Whitelisting. Wichtig ist das nahtlose Zusammenspiel aller Security-Module auf einer Zero Trust-Plattform.“ Das bedeutet, dass Unternehmen zwar nicht direkt in den fortschrittlichen IT-Sicherheitsansatz investieren, aber in Lösungen und Funktionalitäten, die wesentliche Elemente eines Zero-Trust-Modells bilden.

Dennoch zeigt diese Diskrepanz zwischen Investition und Implementation, dass die Strategien innerhalb der Unternehmen nicht ausreichend aufeinander abgestimmt sind. Zum Beispiel haben 84% der Unternehmen eine Digitalisierungsstrategie für Modern Workplace und Homeoffice, aber nur 77% eine Security-Strategie für Endgeräte. Nur 70% haben ein Konzept für Risikoanalyse. Für den wichtigen Bereich Identity & Access Management sind es mit 40% sogar weniger als die Hälfte. „Die Studie hat noch einmal zwei Punkte deutlich gemacht“, sagt Anton Kreuzer. „Zum einen erleidet jedes zweite Unternehmen wirtschaftlichen Schaden durch Cyberangriffe. Zum anderen sind sich Entscheider und Fachleute über die Herausforderungen durch Cyberbedrohungen bewusst. Unternehmen müssen jetzt anfangen, der IT-Security denselben Stellenwert beizumessen wie den anderen geschäftskritischen IT-Bereichen, um ihre Systeme langfristig und effizient schützen zu können.“

Weitere Details zu den Studienergebnissen finden Sie hier.

https://www.drivelock.de/