Eine neue Cyberangriffstaktik zielt auf privilegierte Elemente, um sich ungehinderten Zugang zu fremden Netzwerken verschaffen. Vectra empfiehlt daher die Privilegien-Interaktionen zwischen verschiedenen Elementen im Netzwerk automatisiert zu überwachen.

Im Mai 2019 wurden die Computersysteme der Stadtverwaltung von Baltimore mit einer neuen Ransomware-Variante namens RobbinHood infiziert. Alle Server, mit Ausnahme der wesentlichen Dienste, wurden offline genommen. Die Hacker forderten über 75.000 US-Dollar Lösegeld in Bitcoin. Auch eine Woche später blieben alle Systeme für die städtischen Mitarbeiter offline – und eine vollständige Wiederherstellung ist derzeit noch im Gange. Es war der zweite große Einsatz von RobbinHood-Ransomware in einer US-amerikanischen Stadt im Jahr 2019, von dem auch Greenville betroffen war.

Vectra, Anbieter eine Plattform für Cybersicherheit auf Basis künstlicher Intelligenz, empfiehlt vor dem Hintergrund dieser und vergleichbarer Attacken die Privilegien-Interaktionen zwischen verschiedenen Elementen im Netzwerk automatisiert zu überwachen.

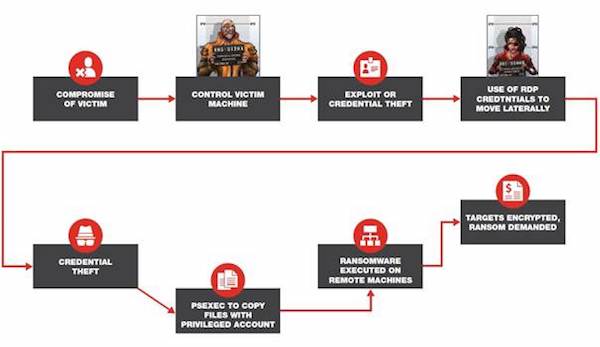

Die folgende Grafik veranschaulicht den wahrscheinlichen Angriffsverlauf bei RobbinHood:

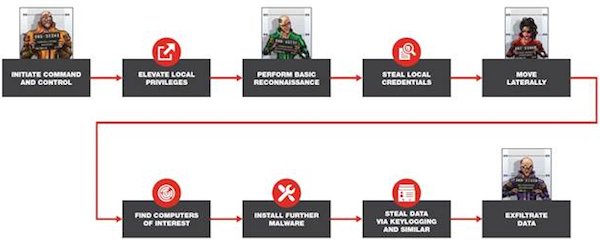

Separat dazu sind in letzter Zeit Kampagnen entstanden, die typischerweise von einer APT-Gruppe namens Thrip durchgeführt werden. Es gibt nach Angaben von Vectra Hinweise darauf, dass das Ziel der Thrip-Kampagne die Cyberspionage ist. Zu den Zielbranchen gehören Verteidigung, Telekommunikation und Satellitenkommunikation, insbesondere der Geodatensektor. Die Thrip-Gruppe nahm einen Satellitenkommunikationsbetreiber ins Visier. Sobald die Angreifer im Netzwerk waren, begannen sie damit, nach Geräten für die Überwachung und Steuerung von Satelliten zu suchen. Sie bewegten sich seitlich im fremden Netzwerk, um diese Geräte zu finden, zu kompromittieren und dann die Kontrolle zu übernehmen. Die Angreifer wollten möglicherweise Informationen sammeln und Daten herausfiltern oder sogar die Satelliten selbst deaktivieren.

Die folgende Abbildung zeigt den wahrscheinlichen Angriffsverlauf der Thrip-Gruppe:

Gemeinsamkeiten zwischen den Angriffen

Was haben diese Angriffe gemeinsam? Beide zielten auf privilegierte Elemente um sich einen ungehinderten Zugang zu verschaffen. Die Rechte-Eskalation von einem regulären Benutzerkonto zu einem privilegierten Konto ist ein entscheidender Schritt für die Angreifer auf ihrem Weg zu ihrem Endziel. Privilegierte Elemente beschränken sich nicht nur auf Konten, sondern auch auf Hosts und Dienste innerhalb der Netzwerkumgebung, wie Vectra erklärt.

Hacker können gestohlene Zugriffsrechte nutzen, um proprietäre digitale Assets und Daten zu stehlen, ohne Alarme auszulösen oder Verwüstungen und Störungen in der Netzwerkumgebung anzurichten. Sie können auch Geschäfts- und Zahlungsprozesse untergraben. Leider ist das erst der Anfang. Cyberangreifer und Sicherheitsfachkräfte sind sich dieses Risikos bewusst. Ein aktueller Bericht von Gartner zeigt, dass der privilegierte Zugang bei Sicherheitsexperten oberste Priorität hat. Darüber hinaus schätzt Forrester, dass 80 Prozent der Sicherheitsverletzungen privilegierte Konten betreffen.

Die aktuellen Sicherheitsansätze lassen diese Elemente jedoch unbeabsichtigt exponiert. Die Ansätze sind präventionsorientiert oder basieren auf manuellen Berechtigungen. Bedrohungen werden bei ihrem Auftreten identifiziert, was wenig Zeit für eine angemessene Reaktion lässt. Andere Ansätze behandeln alle Elementen als gleichwertig und verwenden musterbasierte Techniken, was zu einem übermäßigen Volumen an Warnungen führt, das nicht bewältigt werden kann. Leider fehlt es den meisten Sicherheitsteams an der Fähigkeit, schnell und dynamisch die Elemente zu bestimmen, die von Angreifern ins Visier genommen werden und einen Angriff zu verhindern.

Ein neuer Ansatz

Sicherheitsteams benötigen nach Meinung von Vectra einen neuen Ansatz. Anstatt sich auf das gewährte Privileg eines Unternehmens zu verlassen oder gegenüber dem Privileg agnostisch zu sein, muss sich der Ansatz darauf konzentrieren, wie Unternehmen ihre Privilegien innerhalb des Netzwerks tatsächlich nutzen, z.B. das beobachtete Privileg.

Dieser Standpunkt ähnelt der Art und Weise, wie Angreifer die Interaktionen zwischen den einzelnen Elementen beobachten oder ableiten. Es ist unerlässlich, dass Verteidiger ähnlich wie ihre Gegner denken. Dies kann in zwei Teilen geschehen:

- Beobachtung der Wechselwirkungen zwischen den einzelnen Elementen. Basierend auf den Verhaltensinteraktionen zwischen den Elementen und der Empfindlichkeit der Vermögenswerte, auf die schließlich zugegriffen wird, bestimmen Sicherheitsexperten dynamisch die Berechtigungsstufe jedes Elements. Elemente mit ähnlichen Zugriffsmustern werden zu Peers zusammengefasst. Dies kann durch künstliche Intelligenz und maschinelle Lernmodelle erreicht werden.

- Bestimmung von Anomalien bei der Interaktion zwischen privilegierten Elementen. Es gilt eine gegebene Zugriffsanforderung mit der Zugriffshistorie abzugleichen, um die Entfernung aus der normalen Gruppendistanz zu bestimmen. Man sollte sich dabei auf die Anomalien konzentrieren, die tatsächlich sicherheitsrelevante Auswirkungen und Konsequenzen haben.

Ein Standardbeispiel ist der Fall, bei dem alle drei an einer Interaktion beteiligten Elemente privilegiert sind und in der Regel nichts miteinander zu tun haben. Ein Beispiel wäre: Ein hochprivilegiertes Konto wird von einem Host aus verwendet, von dem aus es normalerweise auf einen Dienst zugreift, der normalerweise nicht von diesem Konto aus genutzt wird. Dies tritt häufig auf, wenn ein Angreifer einen Host kompromittiert, erfolgreich die Berechtigung eines Kontos gestohlen und begonnen hat, alle zugänglichen Dienste zu untersuchen. Alternativ könnte dies auch ein Szenario sein, in dem ein Administrator schädliche Aktionen durchführt.

Im Zusammenhang mit den Beispielen RobbinHood und Thrip könnte ein solches Szenario den kritischsten Teil eines Angriffs ermöglichen: Die Angreifer bewegen sich in Richtung immer höher privilegierter Zugangsdaten, die sie bei der Auskundschaftung und seitlichen Bewegung innerhalb des Netzwerks verwenden können, wie Vectra abschließend zusammenfasst.

www.vectra.ai