Ein Desaster macht aus, dass es sich im Vorfeld nicht ankündigt. Als katastrophales Ereignis trifft es eine Gemeinschaft, die Wirtschaft und/oder ein Ökosystem plötzlich. Auch ein Rechenzentrum funktioniert wie ein Ökosystem.

Wird es von einem Katastrophe heimgesucht, das Strukturen und Daten ernsthaft stört und damit materielle und wirtschaftliche Verluste verursacht, übersteigt dies die Fähigkeit des Betreibers, mit eigenen Ressourcen zu meistern. Was zählt, ist effektive und situationsgetriebene Krisenbewältigung

Es kann gar nicht so blöd kommen, wie es kommt

Ein gutes Konzept zur Krisenbewältigung, das Spielraum für Improvisation lässt – so lautet das Erfolgsrezept. Ein Rezept, das die thailändische Festplattenindustrie anwendete, als 2011 starker Regen einsetzte und Fabriken sintflutartig unter Wasser setzte. Als klar wurde, dass aufgestapelte Sandsäcke um die Anlage des Herstellers Western Digital nicht mehr ausreichen, schlossen sich die Technikunternehmen vor Ort flink zusammen und beauftragten thailändische Marinetaucher, die Werkzeuge zur Herstellung von Festplattenlaufwerken zu bergen. Beim Auftragsfertiger Benchmark Electronics fertigten die Mitarbeiter Flöße aus Blech, die sie einsetzten, um den Bestand aus dem Werk zu entfernen. Jede geborgene Maschine wurde demontiert, dekontaminiert und wieder zusammengesetzt. Durch das schnelle koordinierte Improvisieren war die thailändische Branche für PC-Komponenten viel schneller wieder am Markt, als Analysten dies vorhergesagt hatten.

Blitzeinschläge, erschöpfte LKW-Fahrer, ein einziges Eichhörnchen – die Liste bekannter und überraschender Brandzünder für Katastrophen im Rechenzentrumsbetrieb ist lang. Sie alle eint die erforderliche Konsequenz: Eine Notfallwiederherstellung, im englischen Disaster Recovery genannt, muss her. Ein solcher Masterplan bündelt zwingend alle Maßnahmen, die Sicherheitsverantwortliche nach einem Komponenten-Ausfall in IT-Systemen ergreifen.

Weitermachen wie gewohnt?

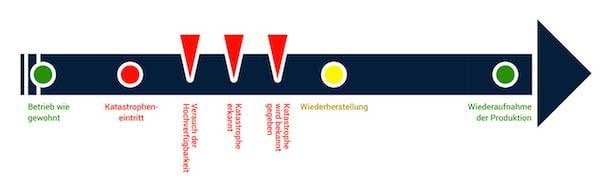

Bild 1: So sieht der Zeitstrahl für das Recovery aus.

Noch vor der Zerstörung von Hardware ist Datenverlust das Schlimmste, was einem Betrieb passieren kann. Jedes Unternehmen verfügt über eine individuelle Geschäftsstrategie und eine sich daraus ableitende IT-Sicherheitsstrategie, die Datenverfügbarkeit und Datensicherheit unterschiedlich hoch priorisiert und daraus Normalzustände für den IT-Betrieb definiert. Im oben gezeigten Zeitstrahl markiert der grüne Punkt den gewohnten, vom Unternehmen akzeptierten Status im Rechenzentrumbetrieb. Zum Zeitpunkt X tritt durch Umwelteinflüsse, menschliches oder technisches Versagen die Katastrophe ein. Diese kann, wenn sie sich nicht zum Beispiel in Form eines Blitzeinschlags oder einer Überschwemmung klar zu erkennen gibt, für einen gewissen Zeitraum unbemerkt weiter wirken. Man denke hier an Eichhörnchen, die sich genüsslich über die Ummantelung von Kabeln hermachen, ohne hierbei für Aufsehen zu sorgen.

Schleichend verschlechtert sich die Performance. In diesem Zeitfenster des Undercover-Desasters bemühen sich die IT-Mitarbeiter darum, die Hochverfügbarkeit der Daten mit gewohnten Bordmitteln aufrechtzuerhalten. Sobald klar ist, dass dies nicht mit Leichtigkeit gelingen kann, gilt der Gau als erkannt. Die Katastrophe ist bemerkt, aber das um Sicherheit und wenig Lärm bemühte IT-Team versucht weiterhin, Herr der Lage zu werden. Sind alle internen Strategien ausgereizt, muss die Katastrophe dem Management gemeldet werden. Wir sprechen hier vom „Disaster Announcement“, das einen Wendepunkt markiert. Der Verantwortliche informiert die Geschäftsführung, dass eine Katastrophe vorliegt, die er alleine nicht bewältigen kann und dass weitere Maßnahmen ergriffen werden müssen. Bezogen auf den Rechenzentrumsbetrieb steht folgende Managemententscheidung an: Wir schalten das Rechenzentrum um. Damit beginnt die Wiederherstellungsphase. Sowohl die IT-Systeme als auch die Daten aus der letzten funktionierenden Datensicherung müssen wieder in Betrieb genommen werden. Am Ende dieses zeitlichen Ablaufs steht die Wiederaufnahme der Produktion, beziehungsweise des gewohnten Geschäftsbetriebs.