In den USA finden sich bei Pinterest, Facebook oder Instagram sogenannte „Buyable Pins“ bzw. Buy-Buttons, die es ermöglichen, einen Kauf direkt innerhalb der Plattform durchzuführen, ohne Weiterleitung auf eine Shop-Webseite.

Wie Buy-Buttons den eCommerce-Markt beeinflussen

Dieses Konzept steht nun vor einem nächsten Schritt: Contextual Commerce. PayPal testet hierfür seit Februar den Service „PayPal Commerce“. Dieses Angebot ermöglicht es, Buy-Buttons künftig überall einzubinden, beispielsweise in E-Mails, Blogs oder Apps. PayPal Commerce basiert auf einer Sammlung von Schnittstellen zu Drittanbietern (APIs), auf deren Grundlage Händler auswählen können, wo ihre Buy-Buttons erscheinen sollen. Kauf und Transaktion finden direkt im Umfeld der jeweiligen Umgebung statt.

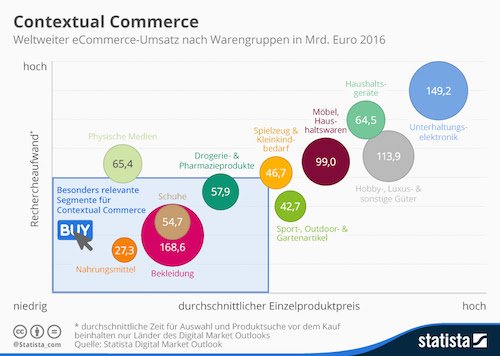

Bild: Besonders relevante Segmente für den Contextual Commerce sind Nahrungsmittel, Bekleidung und Schuhe.

Doch sind die Nutzer schon zu diesem Schritt bereit? Laut Statista Digital Market Outlook neigen 63% der Konsumenten im globalen eCommerce dazu, sich vor einem Kauf eingehend zu informieren, Impulskäufe machen nur 10% der Käufe aus. Unter der Prämisse, dass es sich beim Buy-Button-Prinzip primär um ein digitales Pendant zum Impulskaufregal in der Kassenzone des stationären Händlers handelt, wird deutlich, dass tendenziell eher Waren mit einem geringen Rechercheaufwand vor dem Kauf und eher geringem Preisniveau von dieser Neuerung profitieren werden.

Welche Chancen das Konzept im Detail liefert und wie die Herausforderungen für Händler sowie rechtlichen Rahmenbedingungen zu bewerten sind, analysiert das neue Statista Digital Market Outlook Whitepaper „Contextual Commerce: Revolution oder Gimmick?“.

Das Statista Digital Market Outlook Whitepaper „Contextual Commerce: Revolution oder Gimmick?“ können Sie sich kostenfrei und ohne Regstrierung hier herunterladen: Contextual Commerce Whitepaper