Rund 60 Prozent der Business Email Compromise (BEC)-Angriffe beinhalten keinen Phishing-Link und sind damit besonders schwer für E-Mail-Security-Systeme zu erkennen, so das Ergebnis einer aktuellen Barracuda Umfrage unter weltweit 3.000 zufällig ausgewählten Angriffen.

Zudem stehen nicht nur Führungskräfte und klassisch gefährdete Mitarbeiter wie HR- und Finanzpersonal, sondern potenziell alle Mitarbeiter eines Unternehmens im Visier der BEC-Betrüger. Dies ergab eine Stichprobe von BEC-Angriffen auf 50 weltweit zufällig ausgewählte Unternehmen.

Business Email Compromise ist eine der häufigsten Cyber-Betrugsarten. Hierbei versuchen Cyberkriminelle Zugang zu einem Geschäfts-E-Mail-Konto zu erhalten, um die Identität des eigentlichen Kontoinhabers zu missbrauchen und damit das Unternehmen, Mitarbeiter oder Kunden zu täuschen und zu betrügen. Oft haben Angreifer es auf Mitarbeiter mit Zugang zu Finanz- oder Lohndaten und anderen personenbezogenen Daten abgesehen.

Das Barracuda Sentinel-Team hat die Methoden von BEC-Betrügern anhand von weltweit 3.000 zufällig ausgewählten BEC-Angriffen analysiert. Barracuda Sentinel ist ein Cloud-Service, der von einer Mehrebenen-KI-Engine unterstützt wird. Diese deckt unter anderem BEC-Exploits auf, blockt diese und erkennt, welche Mitarbeiter das höchste Gefährdungsrisiko haben.

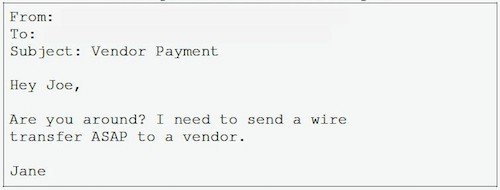

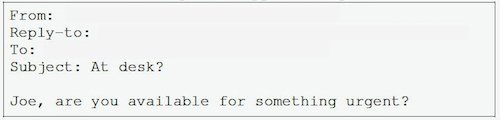

Die Auswertung ergab, dass nahezu die Hälfte der Betrugsmails (46,9 Prozent) darauf abzielte, Opfer dazu zu bringen, eine Banküberweisung auszuführen. 40 Prozent (40,1) der Angriffe forderten den Empfänger auf, einen bösartigen Link anzuklicken, 12 Prozent (12,2) bauten Kontakt zur Zielperson auf, beispielsweise durch die Anfrage, ob das Opfer für eine dringende Aufgabe verfügbar sei; in der Mehrzahl der Fälle folgte nach erstem E-Mail-Wechsel ebenfalls die Bitte um eine Überweisung. Damit beinhalteten etwa 60 Prozent der BEC-Angriffe keinen bösartigen Link, sondern waren reine Text-E-Mails. Diese betrügerischen Nachrichten sind für viele E-Mail-Security-Lösungen besonders schwer zu erkennen, da sie zudem oft von legitimen E-Mail-Konten aus versendet werden.

Beispiele von BEC-Angriffen mittel reiner Text-E-Mails

Angriff auf alle: Nur Schutz klassisch gefährdeter Mitarbeiter reicht nicht

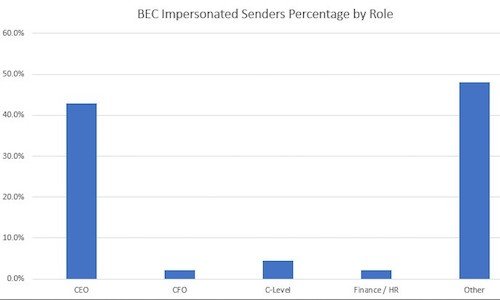

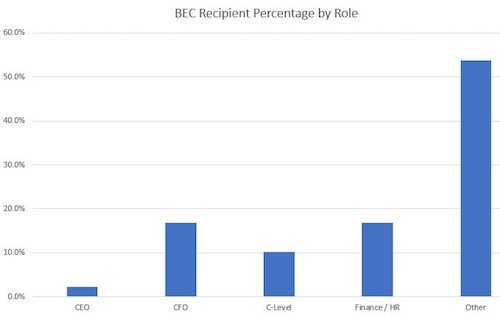

Zusätzlich hat Barracuda eine Stichprobe von BEC-Angriffen auf 50 weltweit zufällig ausgewählte Unternehmen untersucht, um sowohl gestohlene Identitäten als auch Angriffsopfer zu klassifizieren. Eine große Anzahl (43 Prozent) der gefälschten Absender waren CEOs – die am häufigsten gestohlenen Identitäten (48,1 Prozent) waren jedoch überhaupt keine klassisch gefährdeten Mitarbeiter wie Führungskräfte, Finanz- oder HR-Personal. Gleiches gilt für die Opfer eines BEC-Angriffs (53,7 Prozent). Nur Führungskräfte und gefährdete Abteilungen zu schützen, reicht daher nicht aus, um sich gegen BEC-Betrug zu wappnen. Cyberkriminelle nehmen alle Mitarbeiter ins Visier.

Grafiken: Die am häufigsten gestohlenen Identitäten sind keine klassisch gefährdeten Mitarbeiter

Sicherheitsmaßnahmen gegen BEC-Betrug

- Überweisungen sollten niemals ohne interne Rücksprache erfolgen, wenn die einzige Kontaktinformationen eine potenziell betrügerische E-Mail ist.

- Da die Rolle des CEO zum häufigsten Identitätsdiebstahl gehört, sollten Benutzer besondere Vorsicht walten lassen, wenn sie E-Mails von diesem Konto empfangen. Falls es ungewöhnlich ist, vom Geschäftsführer eine Anfrage zu erhalten, sollte der Mitarbeiter deren Legitimität überprüfen, bevor er Maßnahmen ergreift.

- Unternehmen sollten ein Trainingsprogramm implementieren, das ihre Mitarbeiter kontinuierlich schult, BEC-Angriffe und andere E-Mail-Betrugsmaschen zu erkennen.

- Weiterhin sollten Unternehmen eine E-Mail-Security-Lösung einsetzen, die Phishing-, Spear-Phishing- und Cyberbetrugs-Angriffe, die Grundlage für einen erfolgreichen BEC-Betrug sind, automatisch stoppt.

www.barracuda.com