Cyberkriminelle nutzen mit der neuen Social-Engineering-Methode FileFix das Vertrauen der Nutzer in den Windows Explorer aus. Die Technik wirkt harmlos, birgt jedoch enormes Risiko – und wird bereits aktiv eingesetzt.

Sicherheitsforscher von Check Point haben eine neue und gefährlichere Variante der Social-Engineering-Taktik ClickFix entdeckt: FileFix. Anders als beim Vorgänger, bei dem über das Windows Run-Fenster Befehle eingeschleust wurden, greift FileFix direkt den Windows Explorer an – ein Tool, das Millionen Menschen täglich nutzen.

So funktioniert der Trick

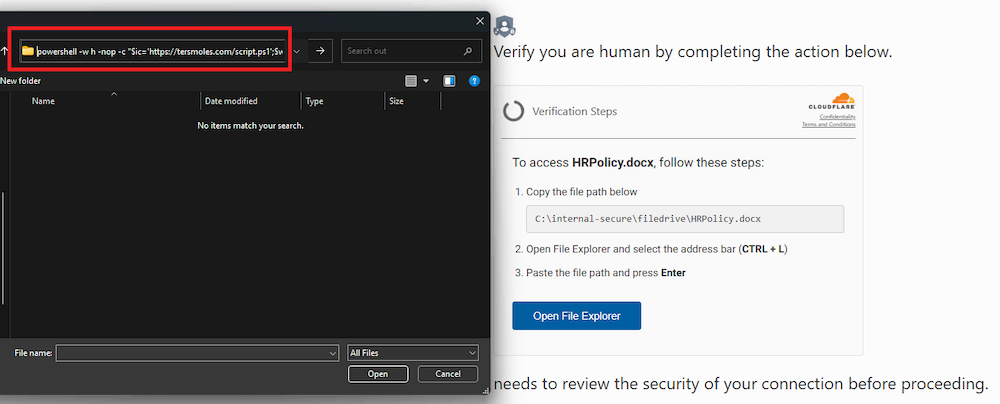

Die Methode beginnt meist mit einem Phishing-Angriff, der das Opfer auf eine betrügerische Webseite lockt. Diese Seite öffnet automatisch ein legitimes Fenster des Windows Explorers. Währenddessen wird im Hintergrund ein PowerShell-Befehl per JavaScript unbemerkt in die Zwischenablage des Opfers kopiert.

Dann folgt der entscheidende Moment: Die Webseite fordert den Nutzer auf, das Adressfeld im Explorer zu aktivieren und „Einfügen“ zu drücken. Angeblich, um einen Speicherpfad zu öffnen. Tatsächlich fügt der Nutzer damit den versteckten PowerShell-Befehl ein. Ein Druck auf die Eingabetaste genügt – die Malware wird heruntergeladen und direkt ausgeführt. Für das Opfer sieht alles völlig normal aus.

Im Gegensatz zu ClickFix, bei dem Befehle manuell im Ausführen-Dialog eingegeben werden mussten, wirkt FileFix völlig harmlos. Die Bedienung des Explorers ist Routine, was die Methode besonders perfide macht.

Erste Einsätze bereits dokumentiert

Am 23. Juni 2025 wurde FileFix erstmals öffentlich als Konzept vorgestellt. Nur zwei Wochen später konnten die Forscher von Check Point erste echte Angriffe beobachten. Verantwortlich: dieselbe Hackergruppe, die bereits ClickFix verbreitet hatte.

Am 6. Juli stießen die Experten auf eine neu registrierte Domain, die stark an frühere Kampagnen erinnerte. Zwar war die darüber verbreitete Datei noch nicht schädlich, doch deutet alles auf einen baldigen großflächigen Einsatz von FileFix hin.

Eine bekannte Gruppe mit neuem Trick

Die Angreifergruppe ist bekannt dafür, sich auf Krypto-Börsen zu konzentrieren und ihre Opfer durch sogenannte SEO Poisoning-Taktiken auf manipulierte Webseiten zu locken. Dabei werden Suchergebnisse gezielt so beeinflusst, dass gefälschte Seiten unter den Top-Ergebnissen auftauchen.

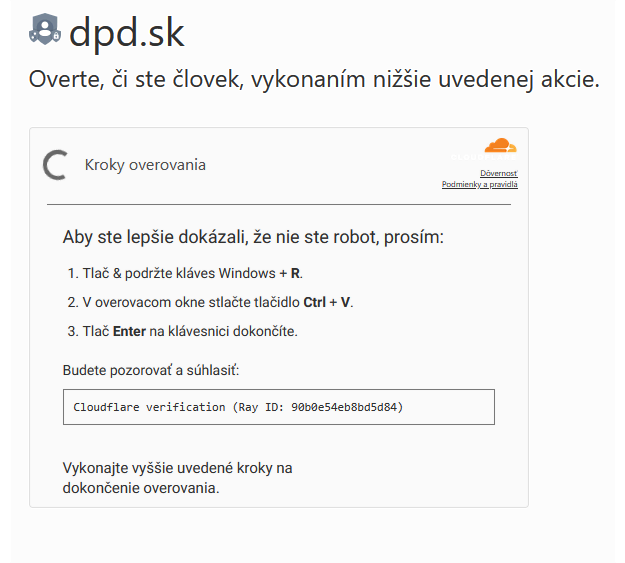

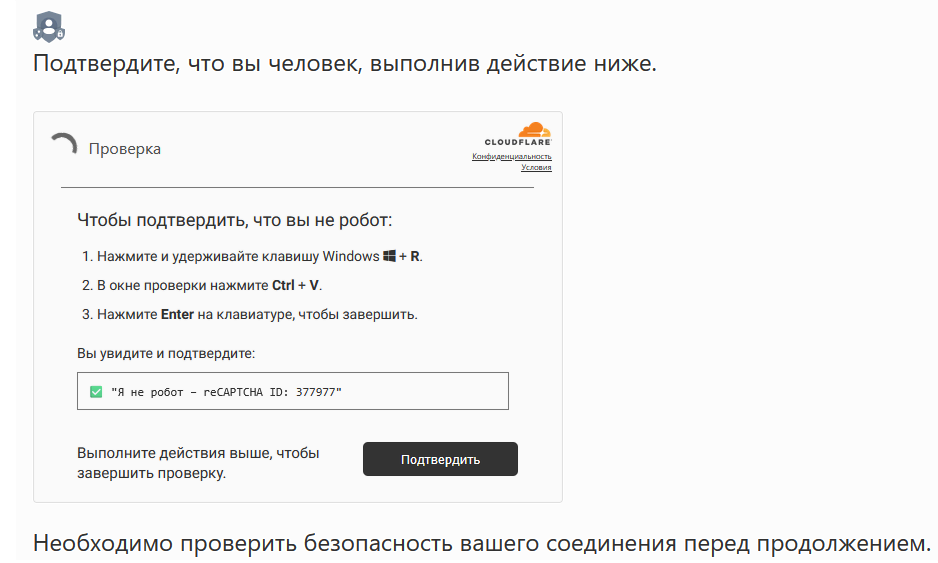

Ein Beispiel: Eine fingierte Werbung bei der Suchmaschine Bing führte Nutzer auf eine gefälschte Seite des Passwortmanagers 1Password. Auch die Nachahmung von CAPTCHA-Fenstern – etwa von Cloudflare – gehört zum Repertoire der Gruppe, ebenso wie die Übersetzung ihrer Seiten in mehrere Sprachen wie Englisch, Koreanisch, Slowakisch und Russisch.

Experten schlagen Alarm

„Hacker begannen weniger als zwei Wochen nach der Veröffentlichung von FileFix mit dessen Einsatz, was zeigt, wie schnell sich Cyber-Kriminelle anpassen. Wie ClickFix, so basiert auch diese Technik nicht auf komplexen Exploits, sondern auf der Manipulation des alltäglichen Benutzerverhaltens. Durch den Wechsel vom Dialogfeld Ausführen zum Datei-Explorer verstecken sich Angreifer, sozusagen, nun in aller Öffentlichkeit, was die Erkennung erschwert und die Bedrohung gefährlicher macht,“ erklärt Eli Smadja, Group Manager, Security Research bei Check Point Software Technologies.

Was Nutzer tun können

Um sich zu schützen, rät Check Point, keine verdächtigen Anweisungen aus unbekannten Quellen zu befolgen – selbst wenn sie scheinbar harmlos wirken. Besonders bei Aufforderungen, Inhalte in den Windows Explorer einzufügen, ist Vorsicht geboten. Regelmäßige Sicherheitsupdates und aktuelle Antivirenlösungen sind ebenfalls unerlässlich.

(vp/Check Point Software Technologies Ltd.)