Beiträge auf it-daily.net

Ultimativer Ausweg aus der S/4HANA Vendor Lock-in Falle

Dieser Artikel beschäftigt sich mit der Frage, wie SAP-Unternehmen durch die Business Technology Platform ihre Innovationsfähigkeit zurückgewinnen und gleichzeitig bewährte ERP-Systeme stabilisieren.

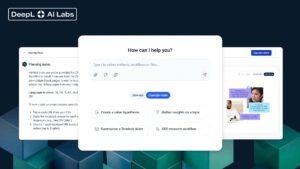

Agentenbasierte KI: ein neues Kapitel

Mit der Vorstellung des DeepL Agent positioniert sich das Kölner Unternehmen im heiß umkämpften Markt für agentenbasierte KI. Der neue Assistent ist darauf ausgelegt, wiederkehrende und komplexe Aufgaben im Bereich der Wissensarbeit zu übernehmen.

Wandel steht bevor

SAP beendet 2027 den Support für lokale Integrationssysteme (PI/PO). Die neue Edge Integration Cell verspricht hybride Lösungen – aber nur mit der richtigen Kubernetes-Plattform und Hybrid-Cloud-Strategie im Gepäck.

Monetarisierung

Kennen Sie das KI-Paradoxon? Jeder will es, jeder macht es und trotzdem wird aus dem größten Tech-Hype keine Cash-cow. Warum?

Definition und Gegenmaßnahmen

QR-Codes sind längst Alltag: ob für Restaurant-Speisekarten, Event-Tickets, Banking-Apps oder Logins. Doch gerade ihre Allgegenwärtigkeit macht sie zu einem attraktiven Angriffsziel für Cyberkriminelle.

Überblick

Unser Smartphone ist zu einem unverzichtbaren Begleiter geworden. Mit den richtigen Apps kann es nicht nur unser Leben vereinfachen, sondern auch produktiver und unterhaltsamer gestalten. Wir stellen dir die wichtigsten kostenlosen Apps vor, die auf keinem iPhone oder Android-Gerät fehlen sollten.

Praktischer Leitfaden

Während die Bedrohungslandschaft durch Insider-Angriffe dramatisch zunimmt, stehen IT-Verantwortliche vor der Herausforderung, konkrete technische Lösungen zu implementieren. Dieser Leitfaden konzentriert sich auf die praktische Umsetzung bewährter Sicherheitstechnologien und deren Integration in bestehende IT-Infrastrukturen.

Die Perplexity Files

Cloudflare hat Perplexitys heimliche Crawler-Nutzung enttarnt. Wir berichteten: Cloudflare wirft Perplexity heimliche Crawler-Nutzung vor. Das wirft einige grundsätzliche Fragen auf.

Was versteckt sich dahinter?

Ein wiederentdeckter Begriff steht plötzlich in neuem Rampenlicht. Mit AI Distillation ist die IT-Welt nur scheinbar um ein neues Buzzword reicher.

Attack Surface Management & Continuous Threat Exposure Management

Erfahren Sie, wie Attack Surface Management (ASM) und Continuous Threat Exposure Management (CTEM) gemeinsam eine ganzheitliche Sicherheitsstrategie bilden – inklusive Best Practices, Tools und regulatorischer Anforderungen.

Während frühe IoT-Projekte oft isolierte Experimentierstuben waren, zeigen aktuelle Studien einen fundamentalen Wandel: 92% der Unternehmen berichten von positivem ROI bei IoT-Implementierungen. Der Schlüssel liegt in der strategischen Integration in bestehende Enterprise-Architekturen.

Smartphones im Vergleich

Die Smartphone-Welt steht vor einem tiefgreifenden Wandel. Während Apple mit dem iPhone 17 auf ein neu gestaltetes Design setzt und Samsung mit der Galaxy-S26-Reihe technologische Spitzenwerte anpeilt, könnte ein gänzlich neues Gerätekonzept alles bisher Dagewesene in den Schatten stellen.