Erfahren Sie, wie Attack Surface Management (ASM) und Continuous Threat Exposure Management (CTEM) gemeinsam eine ganzheitliche Sicherheitsstrategie bilden – inklusive Best Practices, Tools und regulatorischer Anforderungen.

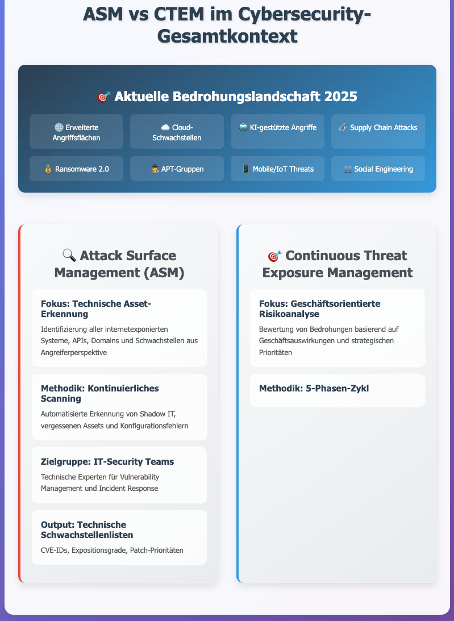

In einer zunehmend vernetzten Geschäftswelt wachsen digitale Infrastrukturen rasant – genauso wie die damit verbundene Angriffsfläche. Cloud-Services, Remote-Arbeit, IoT und Drittanbieter führen zu neuen Risiken, die klassische Sicherheitsmaßnahmen überfordern. Genau hier setzen zwei sich ergänzende Ansätze an: Attack Surface Management (ASM) und Continuous Threat Exposure Management (CTEM). Der eine liefert technische Sichtbarkeit, der andere strategische Priorisierung.

ASM: Technische Sicht auf die Angriffsfläche

Attack Surface Management (ASM) ist ein kontinuierlicher Prozess zur Identifizierung, Analyse und Überwachung aller internetexponierten digitalen Assets eines Unternehmens. ASM agiert aus der Perspektive eines potenziellen Angreifers und deckt externe Schwachstellen auf – oft inklusive „Schatten-IT“, die außerhalb der offiziellen IT-Verwaltung betrieben wird.

Die automatisierte Asset-Erkennung bildet das Fundament von ASM und ermöglicht die kontinuierliche Identifizierung aller Internet-Assets, Domains, IP-Adressen, APIs, Cloud-Instanzen und Subdomains – auch jener, die außerhalb der zentralen IT-Verwaltung betrieben werden. Diese umfassende Sichtbarkeit ist entscheidend, da oft sogenannte „Schatten-IT“ entsteht, wenn Abteilungen eigenständig Cloud-Services nutzen oder externe Dienstleister Systeme ohne vollständige Dokumentation betreiben.

Die kontextbasierte Risikobewertung geht über die reine Erkennung hinaus und bewertet Schwachstellen basierend auf Versionen, Konfigurationen, bekannten Sicherheitslücken und dem jeweiligen Expositionsgrad. Da sich die Angriffsfläche dynamisch verändert, erfolgt die Überwachung in Echtzeit, um auch kurzfristige Änderungen zu erfassen. Die nahtlose Integration in bestehende Prozesse wie Schwachstellenmanagement, Incident Response und Compliance-Workflows gewährleistet, dass ASM kein isoliertes Sicherheitswerkzeug bleibt, sondern Teil einer ganzheitlichen Sicherheitsstrategie wird.

CTEM: Der neue strategische Ansatz

Continuous Threat Exposure Management (CTEM), wie von Gartner definiert, ist ein geschäftsorientierter Prozess zur kontinuierlichen Optimierung von Sicherheitsentscheidungen. Ziel: Risiken nicht nur zu erkennen, sondern priorisiert zu adressieren – auf Basis tatsächlicher Geschäftsauswirkungen.

Der CTEM-Prozess beginnt mit dem Scoping, bei dem die zu überwachende Angriffsfläche basierend auf Geschäftsprioritäten definiert wird. In der Discovery-Phase erfolgt die Identifizierung von Assets, Schwachstellen und Bedrohungen, gefolgt von der Prioritization, in der Risiken basierend auf Geschäftsauswirkungen und Bedrohungswahrscheinlichkeit bewertet werden. Die Validation-Phase verifiziert die identifizierten Bedrohungen durch Simulation und Testing, während die abschließende Mobilization-Phase die Umsetzung von Gegenmaßnahmen und kontinuierliches Monitoring umfasst.

ASM vs. CTEM: Unterschiede, Synergien, Nutzen

| Merkmal | ASM | CTEM |

| Fokus | Technische Assets | Geschäftsrisiken |

| Perspektive | IT-zentriert | Business-orientiert |

| Zeithorizont | Kontinuierlich, reaktiv | Strategisch, proaktiv |

| Methodik | Sichtbarkeit & Erkennung | Priorisierung & Validierung |

Synergien: ASM liefert CTEM die Datenbasis. CTEM priorisiert ASM-Funde geschäftsrelevant. Zusammen entsteht ein geschlossener Kreislauf der Sicherheitsoptimierung.

Best Practices zur Integration von ASM und CTEM

Der CTEM-Prozess gliedert sich in fünf aufeinanderfolgende Phasen. Er beginnt mit dem Scoping, bei dem die zu überwachende Angriffsfläche anhand von Geschäftsprioritäten definiert wird. In der darauffolgenden Discovery-Phase erfolgt die Identifikation aller relevanten Assets, Schwachstellen und potenziellen Bedrohungen. Anschließend findet die Prioritization statt: Hierbei werden Risiken systematisch nach ihrem geschäftlichen Impact und der Eintrittswahrscheinlichkeit bewertet. In der Validation-Phase werden die identifizierten Bedrohungen durch Simulationen und gezielte Tests verifiziert. Den Abschluss bildet die Mobilization, in der konkrete Gegenmaßnahmen umgesetzt und durch kontinuierliches Monitoring begleitet werden.

Marktübersicht: Führende Anbieter für ASM und CTEM

| Anbieter | Kategorie | Beschreibung | Website |

| Tenable | ASM/CTEM | Umfassende Exposure Management Platform mit Attack Surface Management und Vulnerability Management | https://www.tenable.com |

| Censys | ASM | Führende Internet-Intelligence-Plattform für Threat Hunting und Attack Surface Management | https://censys.com |

| Cymulate | CTEM | Spezialisiert auf Continous Threat Exposure Management mit Sicherheitssimulationen und -validierung | https://cymulate.com |

| Rapid7 | ASM/CTEM | InsightVM und weitere Lösungen für Attack Surface Management und Threat Intelligence | https://www.rapid7.com |

| Shodan | ASM | Internet-Suchmaschine für internetverbundene Geräte und Attack Surface Discovery | https://www.shodan.io |

| XM Cyber | CTEM | Plattform für Continuous Threat Exposure Management mit Fokus auf Attack Path Management | https://xmcyber.com |

| Picus Security | CTEM | Breach and Attack Simulation Platform für kontinuierliche Validierung von Sicherheitskontrollen | https://www.picussecurity.com |

| RiskIQ (Microsoft) | ASM | Digital Footprint Management und Attack Surface Management (jetzt Teil von Microsoft Defender) | https://www.microsoft.com/security |

| BitDiscovery | ASM | External Attack Surface Management mit Fokus auf Asset Discovery und Monitoring | https://bitdiscovery.com |

| SecurityTrails | ASM | DNS und IP Intelligence für Attack Surface Reconnaissance | https://securitytrails.com |

| BinaryEdge | ASM | Internet-weite Asset Discovery und Vulnerability Intelligence | https://www.binaryedge.io |

| CyCognito | ASM | Autonomous Security-Plattform für Attack Surface Management | https://www.cycognito.com |

| Randori (IBM) | ASM/CTEM | Attack Surface Management und Continuous Automated Red Teaming (jetzt Teil von IBM Security) | https://www.ibm.com/security |

| Splunk | CTEM | Security Operations Platform mit CTEM-Funktionalitäten | https://www.splunk.com |

| AttackIQ | CTEM | Breach and Attack Simulation Platform für kontinuierliche Sicherheitsvalidierung | https://attacking.com |

Analyse

Wir sehen also eine klare Segmentierung in reine ASM-Anbieter wie Censys, Shodan, BitDiscovery, SecurityTrails und BinaryEdge, die sich auf die technische Asset-Erkennung spezialisiert haben. Reine CTEM-Anbieter wie Cymulate, Picus Security und AttackIQ konzentrieren sich auf die kontinuierliche Validierung und Simulation von Bedrohungen. Integrierte ASM/CTEM-Anbieter wie Tenable, XM Cyber und CyCognito bieten umfassende Plattformen, die beide Ansätze kombinieren. Enterprise-Plattformen wie Rapid7, Splunk, Microsoft und IBM integrieren ASM- und CTEM-Funktionalitäten in ihre umfassenderen Sicherheitsökosysteme.

Was bringt die Zukunft? Trends ab 2025

Künstliche Intelligenz und Automatisierung werden die Cybersicherheit in den kommenden Jahren maßgeblich verändern. Sie ermöglichen eine intelligentere Priorisierung von Risiken und die Umsetzung automatisierter Gegenmaßnahmen in Echtzeit. Gleichzeitig gewinnt der Ansatz der simulationsbasierten Security an Bedeutung: Red-Teaming-Methoden und automatisierte Penetrationstests werden häufiger eingesetzt, um Sicherheitsmaßnahmen realitätsnah zu testen. Hinzu kommen regulatorische Entwicklungen wie NIS-2 oder DORA, die Unternehmen zur Einführung umfassender ASM- und CTEM-Strukturen verpflichten. In diesem Kontext verändern sich auch die Rollen der CISOs: Sicherheitsverantwortliche treten verstärkt als strategische Business-Partner auf – und CTEM liefert die dafür notwendige datenbasierte Grundlage.

Fazit: Zwei Konzepte, eine Strategie

ASM und CTEM sind keine Alternativen, sondern sich ergänzende Bausteine einer modernen Sicherheitsstrategie. Wer beide intelligent kombiniert, erreicht:

- Technische Transparenz über die Angriffsfläche

- Strategische Priorisierung von Maßnahmen

- Automatisierte, geschäftsrelevante Reaktion auf Bedrohungen

Diese integrierte Herangehensweise wird zum Erfolgsfaktor für Unternehmen im digitalen Zeitalter.

FAQ: Häufige Fragen zu ASM und CTEM

Was ist der Hauptunterschied zwischen ASM und CTEM?

ASM liefert technische Sichtbarkeit, CTEM bewertet Risiken im Geschäftskontext und priorisiert sie.

Warum ist CTEM trotz ASM notwendig?

Nicht jede technische Schwachstelle ist geschäftskritisch. CTEM hilft, die richtigen Prioritäten zu setzen.

Wie ergänzen sich ASM und CTEM konkret?

ASM erkennt Schwachstellen, CTEM bewertet deren Bedeutung – daraus ergeben sich gezielte Maßnahmen.

Welche Vorschriften machen CTEM/ASM erforderlich?

Regulatorien wie NIS-2 und DORA fordern kontinuierliche Sichtbarkeit und Risikobewertung.

Was erwartet uns in den nächsten Jahren?

Mehr Automatisierung, mehr Simulation, mehr Integration – und eine zentrale Rolle für CTEM im C-Level-Reporting.