Die IT-Sicherheitslandschaft hat sich in der letzten Zeit grundlegend verändert. Durch den Einsatz von innovativen Methoden gelingt es Angreifern durchweg, die heute gängigen vorbeugenden Sicherheitsansätze wie Antivirus, Firewall und Passwort zu umgehen. Daher ist ein Schutz gegen das Eindringen von Angreifern im Unternehmensnetz unmöglich.

Einmal in ein Netzwerk eingedrungen, gehen Angreifer dann mit großer Sorgfalt vor, um nicht aufgespürt und erkannt zu werden – manchmal für Wochen, Monate oder sogar Jahre. Die Komplexität der meisten IT-Umgebungen in Verbindungmit modernen Entwicklungen wie Cloud und Einsatz von mobilen Geräten sowie die zunehmende Vernetzung mit Partnern und externen Ressourcen eröffnet feindlichen Hackern viele neue Angriffspunkte und bietet Möglichkeiten sich zu tarnen. Trotz dieser dramatischen und offensichtlichen Entwicklung der Cyber-Sicherheitslage, kämpfen die Sicherheitsverantwortlichen in den Unternehmen um Budget und Ressourcen. Laut einer Gartner Studie vom Ende des Jahres 2012 sind in den letzten vier Jahren die Ausgaben für Sicherheit als Anteil der IT-Budgets von 6,0% auf 5,6% gesunken. Dies zwingt die Sicherheitsteams immer mehr mit immer weniger zumachen, bzw. genau zu überprüfen, in welche Bereiche investiert werden muss.

Security heute

Nach heutigem Stand fließt also der Großteil der Ausgaben für Cyber-Sicherheit in den Schutz des Perimeters und somit in die Vorsorge; dieses ist – wie oben schon erwähnt – gegen gezielte Angriffe schon lange nicht mehr ausreichend. Der Fokusmuss sich heute und in Zukunft darauf richten, Schaden von Unternehmen abzuwenden und nicht nur darauf einen Angreifer aus dem Netz fernzuhalten. Die beste Methode um Schaden abzuwenden ist, Cyber-Angriffe frühzeitig zu erkennen und dagegen vorzugehen. Um dies zu erreichen, müssen Unternehmen ihre Ansätze überdenken und von einer eher reaktiv ausgerichteten Strategie zu einer proaktiven Strategie wechseln. Das wesentliche Element einer solchen Herangehensweise besteht darin, die Vorgänge in einer IT-Umgebung vollständig zu erfassen und mit externen Daten über die Gefahrenlage zu korrelieren.

Security Operations Center

Der „Security for Business Innovation Council“, eine Gruppe von Sicherheitsexperten aus den „Global 1000“-Unternehmen, hat den Begriff Intelligence Driven Security zum Schutz von Unternehmenswerten und kritischen Infrastrukturen geprägt. Darunter versteht man das zentrale Erfassen, Zusammenführen und Analysieren von sämtlichen sicherheitsrelevanten Informationen aus dem Unternehmen sowie von externen Datenquellen – also einem Big-Data-Ansatz für Cyber-Sicherheit. Hierdurch erhalten die Security-Analysten genaue Kenntnisse über die Vorgänge im Netzwerk, können verdächtige Vorgänge frühzeitig erkennen und angemessen reagieren. An die Stelle von reaktiven, signaturbasierenden Methoden die nur bekannte Angriffe erkennen, treten nun Funktionalitäten, die es erlauben, verdächtige Aktivitäten und untypische Muster für die Umgebung zu erkennen und zu bewerten. Ein Security Operations Center (SOC) bei dem alle Fäden zusammenlaufen – Analyse, Bewertung, Reporting und Steuerung der Maßnahmen – ist eine notwendige Instanz für eine Intelligence Driven Security-Implementierung. Die hierfür notwendige Integration von Personen, Prozessen und Technologie bildet einen transformativen Schritt, um das Unternehmen gegen heutige und zukünftige Cyber-Gefahren zu schützen. Wir reden hier also über wesentlich mehr als nur eine Investition in ein weiteres Security-Produkt; wir reden über ein Umdenken und einer Neuausrichtung der Cyber-Abwehr-Strategie eines Unternehmens unter Berücksichtigung der handelnden Personen, der Prozesse und der Technologie.

Technologische Grundlagen: Big Data und Automation

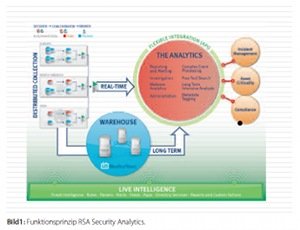

Die technologische Grundlage für Intelligence Driven Security ist eine neue Generation von innovativen Technologien, um die relevanten Informationen zu erfassen und zu analysieren. Dazu gehören unter anderem Daten von PCs, von mobilen Endgeräten und Servern, Daten aus Netzwerken und herkömmlichen Security-Produkten, Informationen von bekannten Angriffen sowie der von Angreifern benutzten Tools und Methoden. Big Data Security Tools können aber auch Informationen von eher security-untypischen Quellen berücksichtigen wie beispielsweise Reiseverwaltung oder Microsoft Outlook. Je mehr Daten für die Analyse zur Verfügung stehen, desto schärfer wird die Linse, mit der man Auffälligkeiten und Abweichungen von einem Normalverhalten erkennen kann. Die Verbindung von Big-Data-Methoden mit Security-Analytics-Fähigkeiten wird es in Zukunft auch ermöglichen, Vorhersagen zu treffen und somit proaktiv Sicherheitsprobleme anzugehen. Durch Maskierung, Anonymisierung und umfangreiche Filterfunktionen kann man gewährleisten, dass die entsprechenden Datenschutzgesetze hierbei eingehalten werden. Auch wenn ein Teil der Analyse automatisiert ablaufen kann, müssen die Befunde von Security-Analysten bewertet werden und Handlungsentscheidungen getroffen werden. Daher liegt ein wichtiger Erfolgsfaktor darin, das Dreieck Personen – Prozesse – Technik aufeinander abzustimmen und zu optimieren. Durch die Vereinheitlichung von Workflows und die Automatisierung von Routineaufgaben wird der Personalaufwand reduziert, und die Analysten können sich auf ihre eigentliche Aufgabe konzentrieren: das Aufspüren von Anzeichen für doloses Verhalten.

Der Intelligence Driven Security-Ansatz

Bei EMC werden diese Methoden bereits eingesetzt und stehen als Referenz und Best-Practice-Ansatz zur Verfügung. Dort überwachen zwanzig Security-Analysten rund um die Uhr mehr als 1400 Security-Geräte und 250.000 IT-Geräte in etwa 500 Niederlassungen und fünf Rechenzentren weltweit. Das Herzstück des SOC bei EMC bilden die beiden Produkte RSA Security-Analytics und RSA Archer GRC. Diese beiden Produkte integrieren und aggregieren Daten aus vielen anderen Tools und bieten den Security-Analysten ein zentrales Data Warehouse, eine zentrale Management-Konsole und ein einheitliches System zur Steuerung von Maßnahmen. (Eine kurze Beschreibung der beiden Produkte, sowie von weiteren Lösungen befinden sich im Kasten.) Mit diesem umfassenden Produktportfolio, bestehend aus Dienstleistungen und Lösungen, unterstützt RSA Unternehmen bei der Transformation zu einer modernen Cyber-Abwehrstrategie und Architektur und dieses in einem überschaubaren Zeitrahmen und zu angemessenen Kosten. Wir befinden uns heute an einem kritischen Scheidepunkt – die nächste Phase der Evolution unseres Informationszeitalters mit der Konvergenz von Big Data, Mobilität, Cloud und Social Media ist im Gange. Wir werden die Security-Herausforderungen hierbei nur bewältigen können wenn wir die alten Ansätze, Technologien und Denkmodelle durch neue und innovative Methoden ergänzen und ersetzen. Die Grundvoraussetzungen hierfür beinhalten das Verständnis der Risiken für die Unternehmenswerte, der Einsatz von adaptiven und agilen Technologien und die Fähigkeit große Datenmengen in Echtzeit zu analysieren, um Cyber-Angriffe erkennen und abwehren zu können.

Das RSA Intelligence Driven Security Portfolio

- Umfassendes Beratungs- und Dienstleistungsangebot

- Bestands- und Bedarfsaufnahme, Gap-Analysen und Einordnen in ein Reifegradmodell

- Incident Response Service, aktuelle Angriffe erkennen und bekämpfen

- Aufbau, anfänglicher Betrieb und Übergabe eines Intelligence Driven SOCs

- Integration von Security Management mit Risiko- und Compliance Mangement

- Dashboard und Reports für Statusberichte und Management-Übersichten

- Zusammenfassen und korrelieren von Schwachstellen mit Informationen zur Bedrohungslage und Sicherheitsalarmen

- Steuerung und Überwachung von Maßnahmen

- Erfassen und Aufbereiten von Netzwerkdaten und Log-Daten (SIEM), mit einer hoch skalierbaren flexiblen Architektur

- Integration von weiteren externen Datenquellen: Datenbanken zu Gefahrenlage, IDS, DLP, Antiviren, Firewalls etc.

- Automatisierte Alarme bei Abweichung vom Normalverhalten

- Umfangreiche interaktive Analysefähigkeiten, um Befunde bewerten und einordnen zu können

- Erkennt Malware auch ohne bekannte Signaturen

- Analyse von Endgeräten

- Wichtiges Werkzeug für forensische Analysen

- Click Stream- und Verkehrsanalyse von Web-Anwendungen in Echtzeit

- Zeigt Abweichungen von individuellem und generellem Nutzerverhalten an

- Erkennen von DDoS und Man-in-the-Middle-Angriffen

- Dienstleistung des Anti Fraud Command Centers von RSA

- Analyse der Cyber-Crime-Szene, Analyse von Malware

- Systematische Suche von Unternehmensdaten in Drop Zones und anderen geschützen Bereichen von Cyber-Kriminellen.

- Nächste Generation von Zugangsschutz in Unternehmen, der Cloud sowie mobilen Umgebungen

- Erweitert die Zwei-Faktor Authentifizierung RSA SecurID

- Erstellt Nutzerprofile, die auf Geräteinformationen und typischem Nutzerverhalten beruht

- Analysiert Risikofaktoren mittels selbstlernender Risiko-Engine

DR. MICHAEL TESCHNER

Interview mit Ulrich Parthier (itmanagement-Herausgeber) und Roger Scheer (Regional Director Germany bei RSA) in it management 2013-04.

Intelligence Driven Security:

Strategiewechsel in der Unternehmens-IT