“AVP, DLP und EDR | Firewall, IAM und MFA | EPP, ATP – das kennt man ja …“

Wer hier jetzt automatisch „MfG“ von den Fanta Vier im Kopf hat, kennt sich offensichtlich sowohl mit gängigen Endpoint Security Kürzeln wie auch mit deutschem Hip-Hop der ersten Stunde gut aus.

Die Vielzahl an Abkürzungen unterstreicht, was auch die vergangene it-sa 2024 mit einem Ausstellerrekord, Besucherwachstum und brummenden Messehallen gezeigt hat: Die Security-Branche wächst und am Markt präsentiert sich eine inzwischen fast unüberschaubare Menge von Anbietern und Lösungen. Die Branche wird diversifizierter und spezialisierter.

Das ist in Anbetracht der ebenso wachsenden Vielfalt an Sicherheitsrisiken und Angriffsflächen gut, ist aber für Unternehmen und Sicherheitsverantwortliche auch eine Herausforderung: Denn Security-Teams setzen heute diverse Sicherheitslösungen ein. All diese Lösungen müssen evaluiert, implementiert, verwaltet und überwacht werden – das bedeutet mehr Management, mehr Prozesse, mehr Monitoring. Der Einsatz isolierter Systeme ist aber nicht nur kostenintensiv und erhöht den Management-Aufwand. Schlimmstenfalls führen isolierte Lösungen auch dazu, dass die Transparenz über Sicherheitsrisiken fehlt und damit zusätzliche potenzielle Schwachstellen entstehen.

Die aktuelle Studie „IT-Sicherheit heute und morgen“ des Analystenhauses techconsult im Auftrag von DriveLock zeigt, dass isolierte Sicherheitssysteme nicht mehr den Anforderungen einer modernen IT-Infrastruktur gerecht werden. Etwa jede zweite bis dritte Sicherheitslösung läuft als eigenständiges System ohne Verbindung zu anderen Sicherheitskomponenten.

Dabei führt bereits jeder zusätzliche Zugangspunkt, sei es durch mobile oder IoT-Geräte oder andere vernetzte Systeme zu mehr Komplexität der IT-Infrastruktur und sorgt für zusätzliche potenzielle Schwachstellen. Security-Lösungen sollten dieser Komplexität begegnen und IT-Security-Teams ruhigen Schlaf bescheren, statt ihre Arbeitslast weiter zu erhöhen.

Eine Lösung für dieses Problem wachsender Lösungsvielfalt ist der Ansatz der Unified Endpoint Security, der im Folgenden näher erläutert wird.

Unified Endpoint Security – Konzept und strategische Notwendigkeit

Unified Endpoint Security (UES) ist kein ganz neues, aber ein noch immer nicht ausreichend populäres Konzept in der Endpoint-Sicherheit.

Und weil Sie sich gut mit Abkürzungen und Endpoint Security auskennen, fragen Sie sich wahrscheinlich jetzt:

„Ich kenne UEM (Unified Endpoint Management); was ist denn der Unterschied zwischen UEM und UES?“

Keine Sorge, wir klären das auf.

UEM und UES haben vieles gemeinsam, doch der entscheidende Unterschied liegt in den letzten beiden Wörtern der Abkürzungen – Management versus Security. UEM kümmert sich um die zentrale Verwaltung aller Endpunkte Ihrer Organisation. UES bringt das Ganze auf die nächste Ebene und betrachtet darüber hinaus auch Angriffsprävention, -erkennung und -behebung auf Endgeräten.

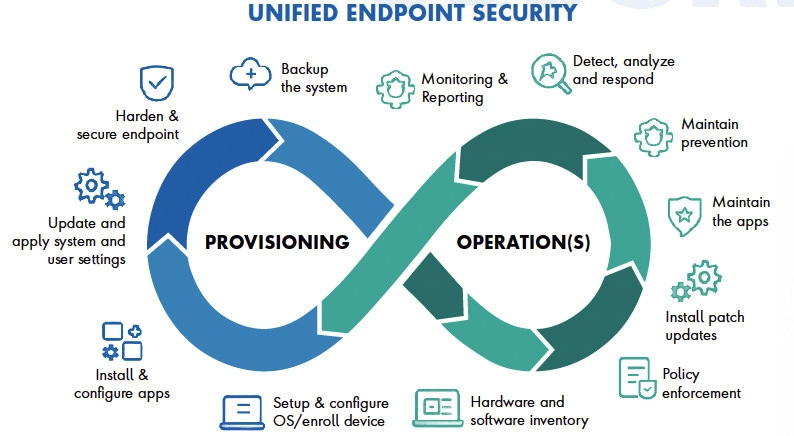

UEM bringt sowohl während des Provisionings als auch im laufenden Betrieb eine Standardisierung und Homogenisierung in das Operating System- und Software-Management auf allen Arten von Endpoints. Es deckt Patching, Richtlinienverwaltung und Device Management ab. UES legt hier noch eine Schippe drauf: Es sorgt für die Härtung der Endpoints und bringt hierfür eine ganze Reihe von Sicherheitsfunktionen mit; von Schwachstellenmanagement, Antimalware, Device und Applikationskontrolle hin zur Anomalie- Erkennung und mehr.

UES steht für eine zentralisierte Verwaltung aller Sicherheitswerkzeuge, die miteinander integriert sind und auf einer einzigen Plattform laufen. UES bietet einen umfassenden Ansatz, um Angriffe schnell zu erkennen, zu kontrollieren und zu beheben und vereint hierfür die Komponenten von UEM, EPP (Endpoint Protection Plattformen), EDR (Endpoint Detection and Response) und MTD (Mobile Threat Defense) auf einer zentralen Plattform mit einem einheitlichen Administrations-Dashboard.

| Unified Endpoint Management (UEM): | Verwaltung und Kontrolle aller Endgeräte, von Desktops bis zu mobilen Geräten, in einer einheitlichen Plattform. |

| Endpoint Protection Platform (EPP) und Endpoint Detection and Response (EDR): | Schutz vor und Erkennung von und Reagieren auf Bedrohungen wie Malware, Ransomware und Exploits. |

| Mobile Threat Defense (MTD): | Schutz mobiler Geräte vor Phishing, unsicheren Apps und Netzwerken. |

Diese Integration vereinfacht die oftmals komplizierten Prozesse für Sicherheitsteams signifikant und steigert deren Produktivität und Effizienz erheblich.

Der Ansatz fördert eine Zusammenarbeit zwischen IT-Operations- und Endpoint-Security-Teams, die häufig mit unterschiedlichen Tools und Kompetenzen arbeiten. Die Integration von Menschen, Prozessen und Tools ermöglicht:

- Zentrale Informationsquellen: Einheitliche Übersicht über Endpointe, Risiken und Compliance.

- Erweiterte Workflows: Verknüpfung von Sicherheitsreaktionen (z.B. virtuelle Patches) mit umfassenden Maßnahmen wie der vollständigen Patching-Routine für Endgeräte.

Zusammenfassend bietet UES eine durchgängige Absicherung des gesamten Lebenszyklus von Endgeräten – von der Bereitstellung über die Verwaltung bis hin zum täglichen Betrieb.

Die Notwendigkeit für integrierte Konzepte und Lösungen unterstreichen die Ergebnisse der Studie „IT-Sicherheit heute und morgen“: 90 Prozent der befragten Unternehmen nehmen eine eskalierende Bedrohungslage wahr. 71 Prozent der befragten IT-Sicherheitsverantwortlichen beobachten einen deutlichen Anstieg von Phishing-Attacken. Gleichzeitig stagniert das Sicherheitsbewusstsein ihrer Mitarbeitenden.

Die Studie identifiziert weiterhin drei zentrale Problembereiche, denen Unternehmen in der IT-Sicherheit begegnen müssen: Ressourcen- und Personalengpässe, Komplexität und Integration sowie Transparenz und Verwaltung. Die Überlastung von IT-Teams und hohe Betriebskosten zählen zu den größten Hürden. Integrationsprobleme und die Vielzahl an unterschiedlichen Lösungen erschweren es Unternehmen, ihr Sicherheitsarchitektur effizient zu betreiben. Zudem führt die fragmentierte IT-Infrastruktur zu operativen Ineffizienzen und Sicherheitslücken.

Diese Problembereiche erfordern eine umfassende Strategie, die die Sicherheitsarchitekturvon Unternehmen proaktiv stärkt. Die Studie zeigt zudem weiter, dass 75 Prozent der IT-Sicherheitsverantwortlichen integrierte Plattformlösungen in diesem Zusammenhang positiv oder als zukunftsweisend bewerten.

Eine zentrale Sicherheitsplattform kann diesen Herausforderungen entgegenwirken, indem sie Verwaltungsprozesse vereinfacht, automatisiert und standardisiert. Durch eine einheitliche Benutzeroberfläche und integrierte Tools werden redundante Aufgaben reduziert und Arbeitsabläufe optimiert. IT-Teams gewinnen dadurch wertvolle Zeit für strategische Sicherheitsprojekte und die Gesamtkosten sinken durch den Wegfall von Insellösungen.

Mit ihrer modularen Struktur und der Möglichkeit zur Integration in bestehende Systeme stellt die HYPERSECURE Platform eine flexible und zukunftssichere Lösung dar.

Andreas Fuchs, DriveLock

DriveLocks Hypersecure Platform und europäische Security-Allianz

Hier kommt die HYPERSECURE Platform von DriveLock ins Spiel: Sie vereint bereits ein umfangreiches Portfolio an eigenen Sicherheitstools und erweitert dieses strategisch mit Lösungen von Drittanbietern. Jüngstes Beispiel für die Erweiterung der Plattform ist die Akquisition von idgard durch DriveLock. idgard ist führend im Bereich des sicheren cloud-basierten Datenaustauschs.

Mit ihrer modularen Struktur und der Möglichkeit zur Integration in bestehende Systeme stellt die HYPERSECURE Platform eine flexible und zukunftssichere Lösung dar. Eine Schlüsselkomponente ist die Zusammenarbeit innerhalb einer europäischen Security-Allianz, die zum Ziel hat, Security-Kompetenz in Deutschland und Europa zu bündeln und die Souveränität von Unternehmen wie Organisationen zu stärken.

Fazit

Die zunehmende Vielfalt von Sicherheitslösungen und wachsende Angriffsflächen stellen Security-Teams vor erhebliche Herausforderungen im Bereich der IT-Sicherheit. Neue Angriffsvektoren erfordern innovative und umfassende Sicherheitsstrategien. Der Ansatz der Unified Endpoint Security bietet eine effektive Lösung. Durch die Implementierung einer integrierten Security-Plattform können Unternehmen nicht nur die Effizienz ihrer Sicherheitsmaßnahmen steigern, sondern auch eine höhere Transparenz und Kontrolle erzielen.