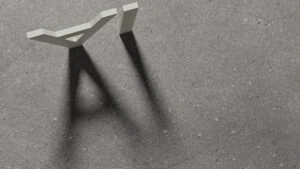

Von der Bedrohung zur Chance

Was ist Schatten-IT? Schatten-IT beschreibt alle Technologien, Systeme oder Anwendungen, die in einem Unternehmen genutzt werden, ohne dass die IT-Abteilung darüber informiert ist oder diese offiziell genehmigt hat.

Wie Unternehmen die Kontrolle zurückgewinnen

Als Marc, IT-Leiter eines international tätigen Unternehmens, in einem internen Ticketsystem auf die Nachricht „Ich kann mich nicht mehr in mein Projektmanagement-Tool einloggen“ stieß, hielt er das zunächst für einen Routinefall.

Komplexität stellt Sicherheitsbedrohung dar

Die Sorge vor Schatten-IT ist allgegenwärtig: Mitarbeitende laden unbemerkt Apps herunter, nutzen private Geräte für die Arbeit oder versenden geschäftskritische Informationen über WhatsApp. Doch hier sollte nicht das Prinzip „Aus den Augen, aus dem Sinn“ gelten.

Proaktive IT-Betriebsstrategie

Laut einer McAfee-Umfrage unter 500 IT-Leitern in Deutschland kostet Schatten-IT, also der Einsatz nicht genehmigter Hard- und Software, die Unternehmen jährlich durchschnittlich 2,5 Millionen Euro.

Prävention statt Reaktion

Um zu verhindern, dass Mitarbeiter im Arbeitsalltag auf nicht autorisierte Tools zurückgreifen und dadurch Sicherheitslücken riskieren, sollten Unternehmen benutzerfreundliche Alternativen bereitstellen – wie virtuelle Datenräume.

Enterprise Architecture Management (EAM)

Schatten-IT wird in Unternehmen zunehmend zur Herausforderung für IT-Abteilungen. IT-Administratoren müssen Strategien entwickeln, um inoffizielle und unkontrollierte IT-Strukturen zu identifizieren und zu beseitigen. Doch was verbirgt sich hinter Schatten-IT und wie können Unternehmen diesen Risiken effektiv begegnen?

Niemanden zurücklassen

Die Vorteile von KI sind verlockend, doch wenn Arbeitnehmer KI-Tools unreguliert nutzen, kann es schnell für Unternehmen zu Problemen kommen. Chris Noon, Director of Commercial Intelligence and Analytics bei Dropbox zeigt, wie Unternehmen verhindern, dass durch Schatten-KI interne Daten in Umlauf geraten und stattdessen die gesamte Belegschaft von der neuen

Das Potenzial generativer KI hat einen wahren Goldrausch ausgelöst. Doch welche Herausforderungen bringt diese Entwicklung und welche Fehler sollten Unternehmen unbedingt vermeiden?

Mittels No-Code und Low-Code-Technologien die Verbreitung von Schatten-IT verhindern

Meistens ist es gar nicht böse gemeint, und doch birgt Schatten-IT in Unternehmen und Organisationen große Gefahren.

Systerra Computer GmbH

Wiesbaden

Meistgelesene Artikel

31. Januar 2026

19. Januar 2026

12. Januar 2026

8. Januar 2026