App-Modernisierung: So gehen Sie vor!

Die fortlaufende Modernisierung von Anwendungen ist heute ein notwendiger Schritt für Unternehmen, um wettbewerbsfähig zu bleiben – sei es durch Refactoring, neue Plattformen oder neue Architekturen.

Die fortlaufende Modernisierung von Anwendungen ist heute ein notwendiger Schritt für Unternehmen, um wettbewerbsfähig zu bleiben – sei es durch Refactoring, neue Plattformen oder neue Architekturen.

Kaum eine Branche in Deutschland kämpft so stark mit dem Fachkräftemangel wie die IT- und Telekommunikationsbranche. „Drei von vier IT- und Telekommunikations-Anbietern sagen, dass sie ohne Frauen ihre Zukunft verspielen. Frauen für Technologie-Unternehmen zu gewinnen, ist längst nicht mehr nur ein Nice-To-Have, die Wirtschaft ist auch in ihrem ureigensten Interesse in der Pflicht“, sagt Bitkom-Geschäftsleiterin Susanne Dehmel.

Die Münchner Verlagsgruppe ist Opfer eines Hackerangriffs geworden. Bei dem Unternehmen, das nach eigenen Angaben größter deutscher Sachbuchverlag ist, wurden die Daten auf den IT-Systemen von unbekannten Kriminellen verschlüsselt.

Mit Teil 2 der Technischen Richtlinie TR-03183 „Cyber-Resilienz-Anforderungen“ hat das BSI am 4. August erstmals Vorgaben für die Software-Stücklisten (SBOM) vorgelegt. Ein Kommentar von Venkat Ram Donga, Director of Product Management beim SBOM-Spezialisten Revenera.

Der Low-Code-Markt erlebt 2023 ein bemerkenswertes Wachstum, insbesondere im Bereich der Citizen-Development-Plattformen. Diese Plattformen ermöglichen die Entwicklung von Anwendungen ohne tiefgreifende Programmierkenntnisse und gewinnen daher zunehmend an Beliebtheit in Unternehmen.

Aufgrund von Krisen und den weltpolitischen Entwicklungen hat der Schutz kritischer Infrastrukturen in den vergangenen Jahren massiv an Bedeutung gewonnen. Umso wichtiger ist es deshalb für Betreiber kritischer Infrastrukturen, ihre Unternehmen bestmöglich vor Gefahren zu schützen und resilienter zu machen.

"MoustachedBouncer", eine bisher unbekannte und von ESET Research kürzlich entdeckte Cyberspionage-Gruppe, späht seit mindestens 2014 ausländische Botschaften in Belarus aus. Sie agiert zusammen mit einer anderen Gruppe namens Winter Vivern. Die Angriffe basieren auf der Adversary-in-the-Middle(AitM)-Methode.

Hacker haben die Angewohnheit, genau dann zuzuschlagen, wenn die Arglosigkeit am größten ist: an Feiertagen wie Weihnachten, aber auch in der Feriensaison. Und die allgemeine unbeschwerte Sommerlaune gepaart mit dünn besetzten IT-Ableitungen ist wie eine Einladung für Angreifer. Umso wichtiger ist es, dass Unternehmen das ganze Jahr über ihre geschäftskritischen Anwendungen, allen voran ERP-Systeme wie SAP, adäquat schützen und optimal auf potenzielle Attacken vorbereitet sind.

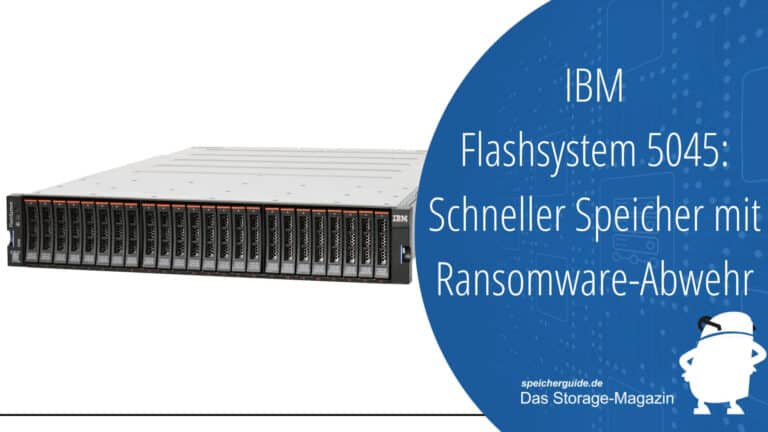

Die professionelle Hackerszene ist brutal aktiv, deswegen stattet IBM nun auch seine Einsteigerspeicher mit mehr Sicherheit aus: Mit dem Ransomware-Schutz Safeguarded Copy kann das IBM Flashsystem 5045 nun isolierte und unveränderbare Kopien erstellen. Über einen 2-Wege-Cluster werden bis zu 27 PByte unterstützt.

Die Unternehmen in Deutschland erwarten Umsatzzuwächse durch die Verwendung von Künstlicher Intelligenz (KI) – allerdings entsteht ein Spannungsfeld bei den dafür erforderlichen Investitionen: Inflation und eine fragile Konjunktur stecken gemäß aktueller Einschätzungen einen engeren finanziellen Rahmen – so die Ergebnisse einer Studie von Avanade, führender Anbieter von Lösungen basierend auf dem Microsoft-Ökosystem.