Die Monetarisierung API-basierender Business Services

Über den Weg zum perfekten API-Modell, die Monetarisierung API-basierender Business Services und den Dreiklang erfolgreichen API-Managements informiert das neue eBook API-Management.

Über den Weg zum perfekten API-Modell, die Monetarisierung API-basierender Business Services und den Dreiklang erfolgreichen API-Managements informiert das neue eBook API-Management.

Michael Frey, Regional Director CEE/CIS/RUSSIA Ruckus Networks, kommentiert die aktuellen Konnektivitätstrends und gibt einen Ausblick, was die Branche dieses Jahr auf der Mobile World Congress (MWC) in Barcelona, erwartet.

IT-Ökosysteme sind gnadenlos komplex und echte Transparenz gleicht oft eher einem Mythos als einem realisierbaren Ist-Zustand. An der grundlegenden Katalogisierung und Inventarisierung aller IT-Assets führt dabei kein Weg vorbei.

Die data Artisans GmbH weist auf die Bedeutung von Stream-Processing, also der Datenstromverarbeitung, in Zusammenhang mit den sich verschärfenden Compliance-Anforderungen für Unternehmen hin. Im Falle der DSGVO vereinfacht eine ereignisbasierte Überwachung Aufgaben wie Zugriffsbeschränkung oder Datenpseudonymisierung und sichert eine erste Stufe der Compliance, bevor personenbezogene Daten überhaupt an andere Transaktionssysteme oder dauerhafte Speicher weitergeliefert werden.

Akamai hat die Ernennung von Hans Nipshagen zum Head of EMEA Channels and Alliances verkündet. Nipshagen wird ab sofort für die Vertriebsstrategie von Akamai in der EMEA-Region verantwortlich sein.

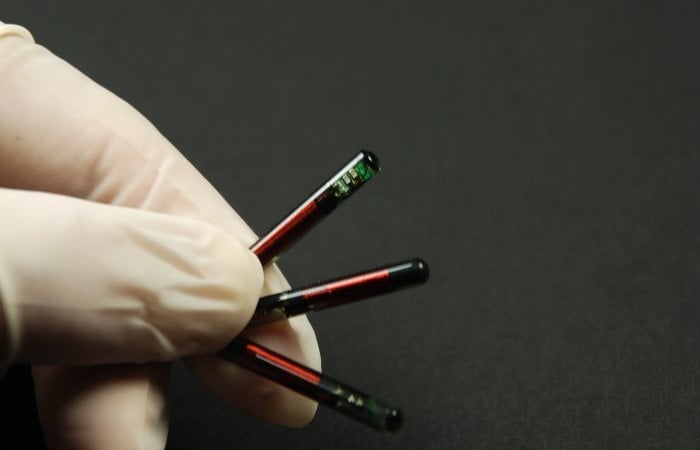

Herzschlag, Blutdruck und andere Gesundheitsdaten per implantiertem Chip überwachen zu lassen, hört sich für die meisten Bundesbürger noch nach ferner Zukunft an – jeder Dritte kann sich das aber schon gut vorstellen.

Eine PwC-Studie zeigt: Firmen legen zu wenig Wert auf Digitalsicherheit und kennen weder potenzielle Gegner noch wirksame Abwehrstrategien. Nur bei der Hälfte der befragten Unternehmen spielte IT-Sicherheit eine zentrale Rolle bei ihrem digitalen Transformationsprozess.

Fachkräftemangel ist ein viel und kontrovers diskutiertes Thema. In der IT-Sicherheit ist das Problem aber so eklatant, dass es kaum jemand bestreiten wird. Wie sollten Unternehmen auf das Problem reagieren?

Schon ein Klick genügt, um sich beim Besuch einer scheinbar harmlosen Internetseite zu infizieren und unbemerkt Schadsoftware auf den eigenen Rechner zu laden. Das Perfide: Viele dieser Webseiten waren kurz zuvor noch sicher und galten als ungefährlich, warnt Juraj Malcho, Chief Technology Officer bei ESET.

Apple will seine Entwickler dazu verpflichten, eine Zwei-Faktor-Authentisierung (2FA) zu verwenden, um dem Handel mit Entwicklerzertifikaten und damit einem Einfallstor für schadhafte Apps entgegenzuwirken. Michael Veit, Security Evangelist bei Sophos, mit einem Kommentar zu dieser Vorgehensweise.