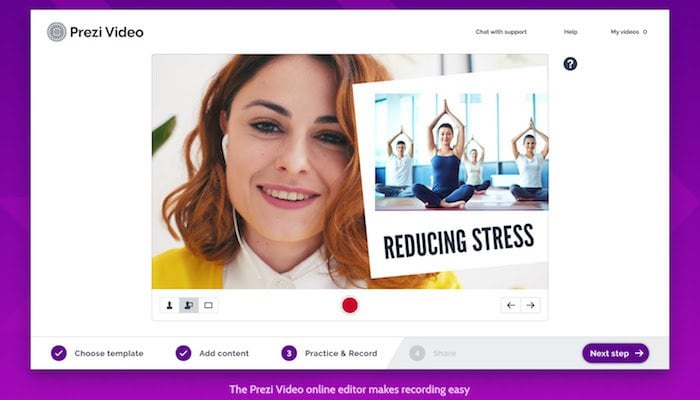

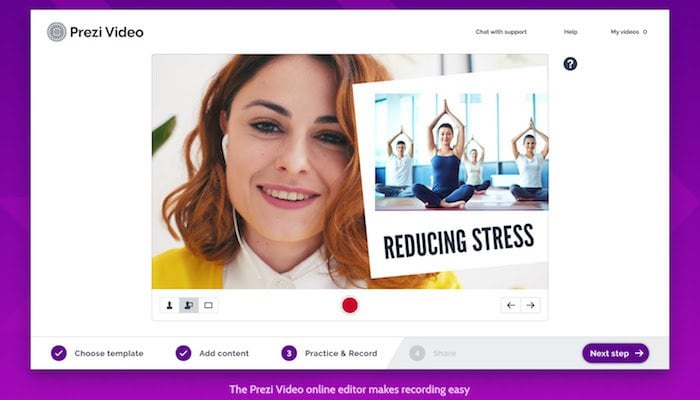

Prezi Video: Präsentator und Inhalte – zusammen in Echtzeit

Kommunikations-Tools müssen den Präsentator in den Mittelpunkt stellen. Diesem Konzept folgt Prezi Video mit der Möglichkeit, Live-Übertragungen oder aufgezeichnete Videos zu erstellen.

Kommunikations-Tools müssen den Präsentator in den Mittelpunkt stellen. Diesem Konzept folgt Prezi Video mit der Möglichkeit, Live-Übertragungen oder aufgezeichnete Videos zu erstellen.

Seine Versionen »Free« und »Personal« ergänzt Reddox ab sofort um eine Variante für den professionellen Einsatz in Unternehmen. Reddcrypt Business bietet Features wie eine Rechteverwaltung, Master-Key-Management sowie die Möglichkeit, E-Mails ausgeschiedener Mitarbeiter zu entschlüsseln. Besonders der Austausch von E-Mails mit Kommunikationspartnern, die bislang keine Verschlüsselung einsetzen, soll deutlich vereinfacht werden.

Das industrielle Internet der Dinge (IIoT) bahnt sich seit längerem seinen Weg in industrielle Umfelder. Die Datensicherheit wurde jedoch in fast keinem industriellen Bereich ausreichend etabliert.

Ein gut funktionierendes Team ist ein Schlüsselfaktor, um Vorhaben zum Erfolg zu führen. Millionen brillanter Entwicklungen haben nie den Weg in die Produktion oder den Verkauf gefunden, weil dem genialen Techniker jemand fehlte, der Geldgeber finden, das Management überzeugen oder das Marktpotenzial aufschlüsseln konnte. Aber wie funktionieren Teams?

Nicht immer hat ein Unternehmen die Kapazitäten frei, eine Software im eigenen Rechenzentrum einzurichten und zu pflegen. Die SURTECO Group lässt die Helpdesk-Lösung KIX im Managed Hosting beim Anbieter cape IT betreiben und administrieren.

Die Deutschen feiern Weihnachten immer digitaler – das hat eine neue Studie des Sicherheitsanbieters McAfee herausgefunden. Anstatt die Einkaufsstraße zu besuchen, erledigen in Deutschland mittlerweile 71 Prozent ihre Weihnachtsbesorgungen im Internet. Auch Soziale Medien rücken an Weihnachten immer mehr in den Vordergrund.

Im Rahmen des Change Management entscheiden sich immer mehr Unternehmen dazu, neue Wege zu gehen. Dies stellt insbesondere auch CTOs vor diverse Herausforderungen: Wie lassen sich bisherige Erfahrungen auf zukünftige Entwicklungen übertragen? Welche übergeordneten Ziele, Meilensteine und Methoden sollten aus Sicht des Managements eingeführt werden?

IT-Security-Experte Dr. Hubert Jäger von der Münchner TÜV SÜD-Tochter uniscon GmbH kann die Bedenken der Anwender nachvollziehen. Er sieht in puncto IoT-Sicherheit derzeit vor allem drei große Baustellen: „Unsichere Geräte, fehlende Transparenz und privilegierten Zugriff.“

Wie weit sind Unternehmen mit dem Einsatz von Künstlicher Intelligenz? Pegasystems zeigt, in welchen Bereichen sie KI schon heute gewinnbringend einsetzen – und erklärt, wie wichtig ein strategischer Ansatz ist.

Sicherheitsforscher von der Purdue University und der University of Iowa haben auf der Sicherheits-Konferenz der Association for Computing Machinery in London nahezu ein Dutzend von Schwachstellen in 5G-Protokollen thematisiert.