Der europäische IT-Security-Hersteller ESET warnt vor der mobilen Malware HeroRat. Sie nutzt das Protokoll des beliebten Messengers Telegram, um Kontrolle über Android-Smartphones zu erlangen und sie fernzusteuern.

Der gefährliche Schädling ist Teil einer ganzen Familie von Android RATs (Remote Administration Tools), die ESET Sicherheitsforscher bereits im August 2017 entdeckt hatten.

Im März dieses Jahres wurde der Quellcode kostenlos in verschiedenen Telegram-Hacking-Kanälen verfügbar gemacht. Daraus entwickelten sich dann parallel Hunderte Varianten der Malware, die sich nun in freier Wildbahn im Umlauf befinden.

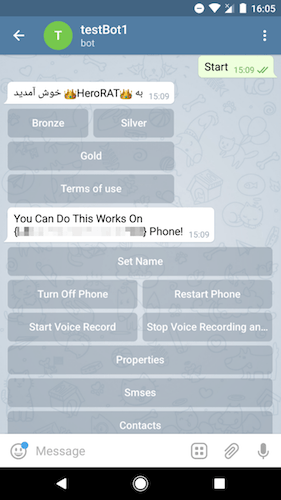

Trotz des frei verfügbaren Quellcodes unterscheidet sich die Variante HeroRat signifikant von den anderen und ist daher besonders bedrohlich. In Hackerkreisen hat die Malware bereits eine zweifelhafte Berühmtheit erlangt und wird in einem eigenen Hacking-Kanal zu Telegram angeboten. HeroRat ist je nach Funktionalität in drei Preismodellen erhältlich und verfügt über einen Video-Support-Kanal. Es ist unklar, ob diese Variante aus dem durchgesickerten Quellcode erstellt wurde, oder ob es sich hierbei sogar um das “Original” handelt, dessen Quellcode durchgesickert ist.

Wie funktioniert das RAT?

Angreifer animieren die Opfer das RAT herunterzuladen, indem sie es unter verschiedenen attraktiv klingenden Schein-Apps, über App Stores von Drittanbietern, Social Media und Messaging Apps verbreiten. “Wir haben die Malware als Apps gesehen, die kostenlose Bitcoins, kostenlose Internetverbindungen und zusätzliche Anhänger in sozialen Medien versprechen”, erläutert Lukas Stefanko, Malware Forscher bei ESET. Auf Google Play sei die Malware noch nicht aktiv.

Der Schädling läuft auf allen Android-Versionen. Bevor er aktiv werden kann, müssen Nutzer jedoch von der App benötigten Berechtigungen akzeptieren. Nachdem die Malware auf dem Gerät des Opfers installiert und gestartet wurde, erscheint ein Popup. Es behauptet, dass die Anwendung auf dem Gerät nicht ausgeführt werden kann und daher deinstalliert wird. “In den von uns analysierten Varianten erscheint vermeintliche Deinstallationsmeldung je nach Spracheinstellung des Zielgerätes in Englisch oder Persisch”, so Stefanko. Nachdem die Deinstallation scheinbar abgeschlossen ist, verschwindet das Symbol der Anwendung. Auf der Seite des Angreifers wird jedoch genau zu diesem Zeitpunkt das befallene Smartphone als neues Opfergerät registriert.

Bild: HeroRat Control Panel

Nachdem der Angreifer Zugriff auf das Gerät des Opfers erhalten hat, nutzt er die Bot-Funktionalität von Telegram. So kann er das befallene Gerät selbst steuern und nahezu beliebig manipulieren. Denn die Malware verfügt über eine breite Palette von Spionage- und Datei-Filterfunktionen. Dazu zählen neben dem Abfangen von Textnachrichten und Kontakten das Senden von Textnachrichten und Anrufen, Audio- und Bildschirmaufzeichnungen, das Abrufen der Geräteposition und die Steuerung der Geräteeinstellungen. Das Opfer bemerkt davon nichts. Die Übertragung von Befehlen an die kompromittierten Geräte und die Übermittlung von sensiblen Daten an die Hacker werden vollständig über das Telegrammprotokoll abgedeckt. Diese Tarnung verhindert geschickt, dass die Malware aufgrund des Datenverkehrs zu bekannten Upload-Servern entdeckt wird.

So bleiben Android-Nutzer sicher

Mit dem kürzlich kostenlos zur Verfügung gestellten Quellcode der Malware konnten bereits neue Mutationen entwickelt und weltweit eingesetzt werden. Da die Verteilungsmethode und die Form der Tarnung dieser Malware von Fall zu Fall variiert, reicht es nicht aus, wenn mobile Anwender das Gerät auf das Vorhandensein bestimmter Anwendungen überprüfen, um festzustellen, ob Ihr Gerät kompromittiert wurde. Um eine Gefährdung auszuschliessen, empfiehlt sich der Scan mit einer zuverlässigen mobilen Sicherheitslösung. ESET-Lösungen erkennen und blockieren diese Bedrohung als Android/Spy.Agent.AMS und Android/Agent.AQO.

Um nicht Opfer von Android-Malware zu werden, sollten Nutzer Apps ausschliesslich aus vertrauenswürdigen Quellen wie dem offiziellen Google Play-Store herunterladen. Vor dem Download von Apps empfiehlt sich ein Blick in die Benutzerbewertungen. Nicht zuletzt sollten Anwender darauf achten, welche Berechtigungen sie den Apps vor und nach der Installation gewähren.

Weitere Informationen:

Ausführlicher Blogbeitrag auf Welivesecurity: https://www.welivesecurity.com/deutsch/2018/06/18/herorat-telegram-bot-malware