Mit der zunehmenden Verbreitung von Mobile Banking Apps wundert es kaum, dass Cyberkriminelle ein ernsthaftes Interesse daran entwickeln, mobile Endgeräte zu kompromittieren. Neue, ausgeklügelte Angriffsmethoden haben das klassische Schema von Benutzername und Passwort vollständig obsolet gemacht.

Selbst die etwas sicherere Zwei-Faktor-Authentifizierung scheint mittlerweile unzureichend: Bankkunden werden ausgetrickst und dazu gebracht, ihre Passwörter und Zugangsnummern in gefälschte Benutzerschnittstellen einzugeben. Die größte Herausforderung im Kampf gegen Online-Betrug besteht deshalb darin, ein einfach zu implementierendes Sicherheitskonzept zu entwickeln: Es muss dynamisch genug sein, um die Pläne der Hacker zu durchkreuzen, darf dabei jedoch die Benutzerfreundlichkeit für den Anwender nicht beeinträchtigen.

Aus Benutzersicht ist es sehr mühselig, ständig neue Zugangsdaten wie sichere Passwörter und eindeutige Benutzernamen einzugeben. Das verleitet viele Anwender dazu, dasselbe Passwort für mehrere Plattformen zu verwenden oder aus Bequemlichkeit leicht zu merkende Zugangsdaten zu wählen. Das allein schon untergräbt die Sicherheit immens, da Kriminelle Schwachstellen leichter entdecken und ausnutzen können. Mobile Geräte sind dafür besonders anfällig, Benutzer achten hier weniger auf Sicherheit als bei Desktop-PCs oder Laptops. Die Implementierung neuer Sicherheits-Layer kann hier Abhilfe schaffen.

Layer werden errichtet, Layer kollabieren

Aber neu hinzugefügte Sicherheits-Layer sind durch fehlerhafte Implementierungen oder inhärente Schwächen von mobilen Geräten und deren Betriebssystemen permanent in Gefahr, kompromittiert zu werden. Und Cyberkriminelle arbeiten ständig daran, neue Möglichkeiten zu finden, um genau diese Sicherheitslücken auszunutzen. Jeder ihrer Erfolge bedeutet, dass Entwickler entweder vorhandene Sicherheits-Layer verbessern oder einen neuen Layer hinzufügen müssen, welcher wiederrum die Gesamtkomplexität steigert. Technologie ist jedoch nicht das einzige Element, auf das Cyberkriminelle abzielen. So versuchen sie auch systematisch das mangelnde Wissen der Anwender für ihre Zwecke auszunutzen. Ein mögliches Angriffsszenario ist der gefälschte Anmeldebildschirm: Der ahnungslose Bankkunde wird dazu gebracht, seine Zugangsdaten und den per SMS gesendeten Authentifizierungscode auf einer gefälschten Website einzugeben, während eine eingeschleuste Malware unbemerkt die Zielkontonummer ändert.

Verhaltensweisen als zusätzlicher Faktor

Aus diesen nachvollziehbaren Gründen haben Finanzinstitute ihren Apps diskretere Sicherheits-Layer wie die biometrische Verhaltensanalyse hinzugefügt. Berücksichtigt man beispielsweise Zeit und Ort bei der Anmeldung mit einer mobilen Banking App, können potenziell verdächtige Anmeldeversuche schnell erkannt werden. Versucht jemand, mitten in der Nacht vom anderen Ende der Welt eine größere Transaktion zu veranlassen, dann stimmt etwas nicht. Idealerweise wird diese Transaktion blockiert, bis eine zusätzliche Überprüfung stattgefunden hat.

Der Mix aus Zeit und Ort kann um zahlreiche weitere biometrische Elemente erweitert werden. Beispiele sind Fingerdruck beim Tippen oder Wischen über den Touchscreen des Smartphones oder auch die Tippgeschwindigkeit. Fehlt einer dieser Parameter, ist das Gerät möglicherweise gestohlen worden oder der Benutzer verwendet unwissentlich ein Overlay, mit dem Cyberkriminelle versuchen, Benutzerdaten und Bankinformationen abzugreifen.

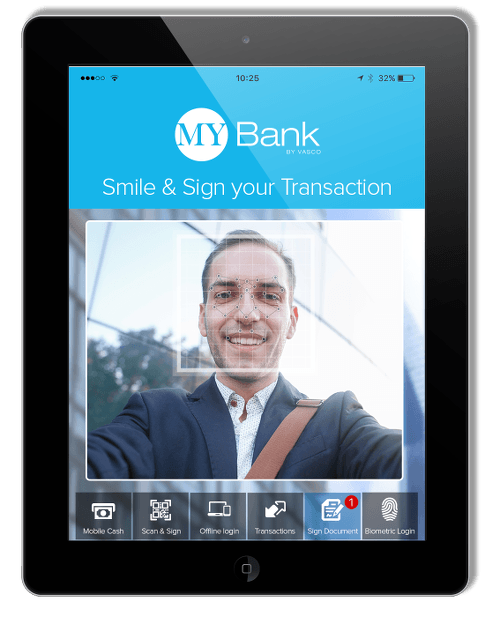

Bild: Ein Beispiel für die biometrische Verhaltensanalyse ist “Smile & Sign”.

Diese Art von Sicherheit ist bekannt als Verhaltensbiometrie und erweitert Applikationen um einen zusätzlichen Sicherheits-Layer. Durch die Erfassung der Art und Weise, wie der Benutzer das Gerät normalerweise über einen bestimmten Zeitraum verwendet, können verhaltensbiometrische Algorithmen ein Profil erstellen. Stimmen die Aktionen des Benutzers mit diesem überein, dann ist die Wahrscheinlichkeit größer, dass sie legitim sind. Es besteht somit kein Grund für einen störenden Eingriff. Nichtsdestotrotz ist eine Verhaltensänderung immer ein Hinweis darauf, dass etwas nicht mit rechten Dingen zugeht. In solchen Fällen kann die Bank jedoch intervenieren und zusätzliche Überprüfungen durchführen.

Verhaltensbiometrie ist also eine diskrete Möglichkeit, um Transaktionen zu verifizieren, die Bürde der Sicherheit verlagert sich dabei weg vom Benutzer. Dieser bemerkt den zusätzlichen Sicherheits-Layer normalerweise nicht, da keine weitere Aktion von ihm erforderlich ist. Dies wiederum bedeutet eine Minimierung der Prozessdauer für die Benutzerauthentifizierung, der Anwender verbringt mehr Zeit mit der eigentlichen Anwendung. Währenddessen ist die Sitzung auf hohem Niveau abgesichert.

Verhaltensbiometrie reduziert Betrug und minimiert das Auftreten von Fehlalarmen, sogenannten False Positives. Zusätzlich schützt sie die Privatsphäre der Anwender, im Gegensatz zu herkömmlichen Biometriedatenbanken, die Fingerabdrücke, Iris-Scans oder Stimmmuster beinhalten, welche zumeist eindeutig einem bestimmten Nutzer zugeordnet werden können. Das Verhaltensmuster hingegen wird als mathematische Gleichung gespeichert: Diese ist für Kriminelle nutzlos, da sie keine persönlichen Daten enthält, gleichzeitig schützt sie so die Privatsphäre des Anwenders. Verhaltensbiometrie bietet Sicherheit auf Transaktionsbasis. Für Cyberkriminelle ist es aufgrund fehlender Schwachstellen sehr schwer sie zu überlisten. Und der Benutzer wird nicht mit den üblichen Unannehmlichkeiten konfrontiert, die zusätzliche Sicherheits-Layer normalerweise mit sich bringen.