Im Jahr 2026 stehen digitale Identitäten im Zentrum moderner Cyberangriffe. Identity Hacking entwickelt sich von einem Spezialthema zu einem der kritischsten Sicherheitsrisiken für Unternehmen, Cloud-Umgebungen, SaaS-Plattformen und kritische IT-Infrastrukturen.

Während klassische Malware weiterhin relevant bleibt, verschiebt sich der Schwerpunkt der Angreifer deutlich: Authentifizierung, Berechtigungen, Session-Token, OAuth-Vertrauen sowie nicht-menschliche Identitäten werden zur primären Angriffsfläche.

Diese Entwicklung ist eine direkte Folge der zunehmenden Cloud-Adoption, des explosionsartigen Wachstums von SaaS-Anwendungen, Remote-Zugriffen und automatisierten Workloads. Hinzu kommen KI-gestützte Angriffstechniken, die es Cyberkriminellen ermöglichen, legitime Identitäten zu kompromittieren und unauffällig zu missbrauchen. Identity Hacking 2026 bedeutet daher nicht nur Identitätsdiebstahl, sondern den strategischen Einsatz kompromittierter Identitäten entlang der gesamten Angriffs- und Kill Chain – von Initial Access über Lateral Movement bis hin zur Persistenz und Datenexfiltration.

Warum Identity Hacking 2026 im Fokus steht

1. Identitäten als dominierende Angriffsfläche moderner IT

Digitale Identitäten fungieren heute als Gatekeeper für Cloud-Ressourcen, APIs, Container, CI/CD-Pipelines und Automatisierungsprozesse. Ein kompromittierter Identity-Schlüssel, etwa ein OAuth-Token, API-Key oder privilegiertes Konto, ermöglicht nahezu uneingeschränkten Zugriff. Besonders kritisch: Diese Zugriffe wirken legitim und bleiben in klassischen Security-Logs häufig unentdeckt. Experten raten daher dazu, das Identitätsmanagement nicht mehr als administrative Aufgabe, sondern als Kernbestandteil der Cyber-Abwehr zu betrachten.

2. KI-gestütztes Social Engineering & Credential Abuse

Künstliche Intelligenz hat Social Engineering auf ein neues Niveau gehoben. LLM-basierte Spearphishing-Kampagnen, automatisierte Reconnaissance, kontextbezogene E-Mail- und Chat-Nachrichten sowie Voice- und Video-Deepfakes ermöglichen hochpräzise Angriffe auf Helpdesks, Führungskräfte und Administratoren. Typische Resultate sind Credential Theft, MFA-Fatigue-Angriffe, Session Hijacking oder gezielte OAuth-Consent-Abuse-Szenarien.

3. Identity Threat Detection & Response (ITDR) als Schlüsseltechnologie

Identity Threat Detection & Response (ITDR) etabliert sich 2026 als eigenständige Verteidigungsdomäne. ITDR ergänzt EDR und XDR durch identitätszentrierte Telemetrie, Verhaltensanalysen und risikobasierte Korrelation von Anmelde-, Berechtigungs- und Session-Daten. So lassen sich Muster erkennen, die klassische Sicherheitslösungen übersehen – etwa anomale Token-Nutzung, ungewöhnliche Privilege Escalation oder missbräuchliche Service-Accounts.

4. Non-Human Identities (NHI): Die unterschätzte Angriffsfläche

Maschinenidentitäten wie Service-Accounts, API-Keys, Bots, Workload-Identities und CI/CD-Tokens übersteigen menschliche Benutzerkonten heute um ein Vielfaches. Sie besitzen oft dauerhafte Privilegien, rotieren selten und werden kaum überwacht. Für Angreifer sind NHIs ideale Einstiegspunkte für unauffälliges Lateral Movement und langfristige Persistenz.

5. Zero Trust Identity & Continuous Verification

Zero Trust entwickelt sich weiter zu Zero Trust Identity. Vertrauen basiert nicht mehr auf einmaliger Authentifizierung, sondern auf kontinuierlicher, kontextabhängiger Bewertung von Identitäten, Geräten, Sessions und Verhaltensmustern. Ziel ist es, privilegierte Zugriffe dynamisch zu begrenzen und laterale Bewegungen frühzeitig zu stoppen.

Zentrale Angriffs- und Abwehrszenarien beim Identity Hacking 2026

Die Wirksamkeit moderner Identity-Security-Strategien entsteht erst durch das direkte Zusammenspiel von Angriffs- und Abwehrperspektive. Für ein IT-Newsportal mit Deep-Dive-Anspruch ist es entscheidend, Bedrohungen nicht isoliert zu beschreiben, sondern Impact, Detection und Response klar einzuordnen.

| Angriffsszenario | Impact | Detection | Response |

| Credential Theft & Account Takeover | Unautorisierter Zugriff auf Cloud-, SaaS- und Unternehmenssysteme, Datenabfluss | ITDR-basierte Erkennung anomaler Login-Muster, Risk-Based Authentication | Phishing-resistente MFA, Conditional Access, Credential Reset & Session Invalidierung |

| MFA-Bypass & Session Hijacking | Umgehung starker Authentifizierung, persistente Zugriffe | Anomalien in Session-Sequenzen, Token-Nutzung außerhalb des Kontexts | Continuous Session Monitoring, Token-Bindung, Forced Re-Authentication |

| Privilege Escalation | Übernahme kritischer Systeme, vollständige Kompromittierung von Tenants | Erkennung ungewöhnlicher Berechtigungsänderungen, Privilege-Spikes | PAM mit Just-in-Time-Zugriff, Rollback von Rechten, Rezertifizierung (IGA) |

| Non-Human Identity Exploits | Unauffälliges Lateral Movement, langfristige Persistenz | Monitoring von API- und Service-Account-Aktivitäten, Verhaltensanomalien | Secret-Rotation, Scope-Reduktion, Deaktivierung kompromittierter NHIs |

| Identity-Kill-Chain-Exploitation | End-to-End-Kompromittierung ohne klassische Malware | Korrelation identitätsbasierter Signale über ITDR/XDR | Kill-Chain-Unterbrechung, forensische Analyse, Tenant-weite Containment-Maßnahmen |

Identity Governance & SaaS-Identitäten: Der blinde Fleck

Neben aktiven Angriffen verstärken mangelhafte Identity Governance & Administration (IGA) das Risiko erheblich. Überprivilegierte Rollen, fehlende Rezertifizierungen und Shadow-IT in SaaS-Anwendungen schaffen eine kaum kontrollierbare Identity-Angriffsfläche. Besonders OAuth-Integrationen und Drittanbieter-Apps eröffnen Angreifern neue Wege, ohne klassische Sicherheitsgrenzen zu überschreiten. IGA muss also auch technisch in die Architektur integriert werden.

Passkeys & Passwordless: Fortschritt mit neuen Risiken

Passwortlose Authentifizierung und Passkeys reduzieren klassische Phishing-Risiken deutlich. Dennoch bleiben Identitätsangriffe möglich: Session Hijacking, Device Compromise und Token-Missbrauch verlagern den Angriffspunkt von der Anmeldung auf die Nutzung der Identität. Auch hier ist kontinuierliches Monitoring entscheidend.

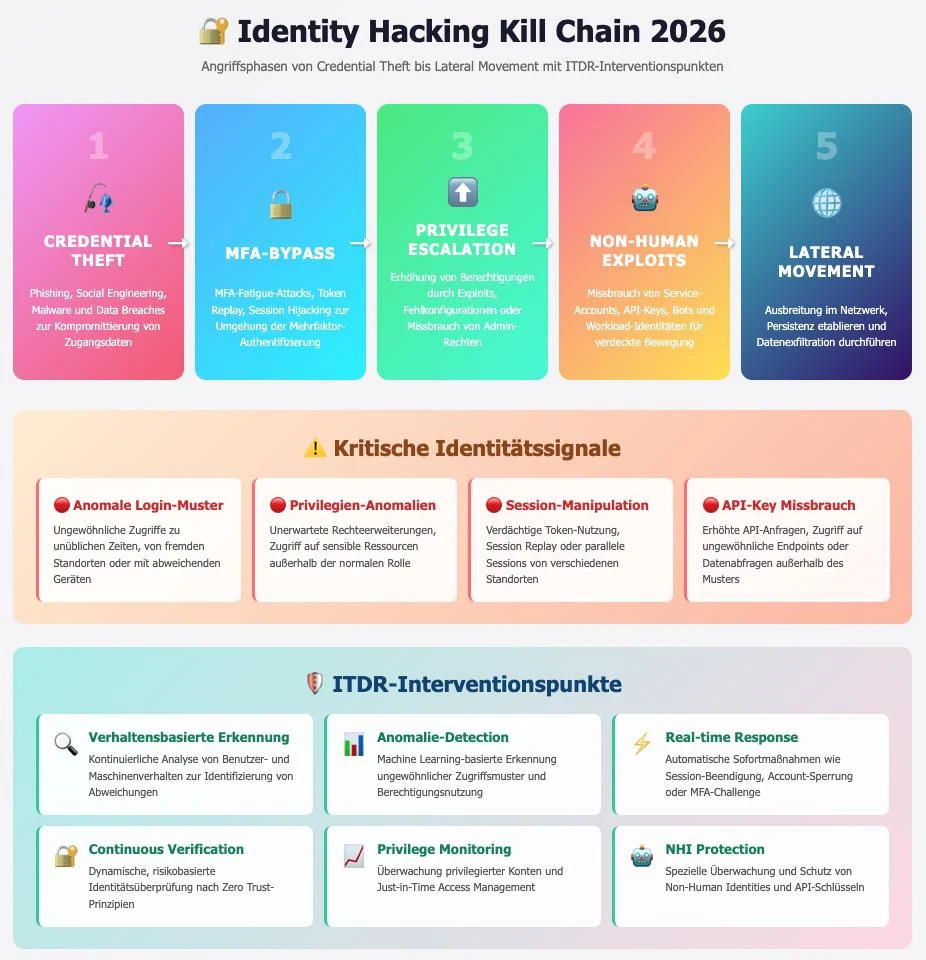

Identity Hacking Kill Chain 2026: Angriffe ganzheitlich verstehen

Die Identity Hacking Kill Chain beschreibt den systematischen Ablauf moderner identitätsbasierter Angriffe – von Credential Theft und MFA-Bypass über Privilege Escalation bis hin zur lateralen Bewegung in Cloud- und SaaS-Umgebungen. Im Gegensatz zu klassischen Malware-Kampagnen basiert diese Kill Chain nahezu vollständig auf legitimen Identitäten und Zugriffsmechanismen. ITDR-Interventionspunkte ermöglichen die frühzeitige Erkennung und Unterbrechung dieser Angriffskette.

Angriffsphasen von Credential Theft über MFA-Bypass bis zur Lateral Movement-Ausnutzung einschließlich der Kennzeichnung kritischer Identitätssignale und der ITDR-Interventionspunkte.

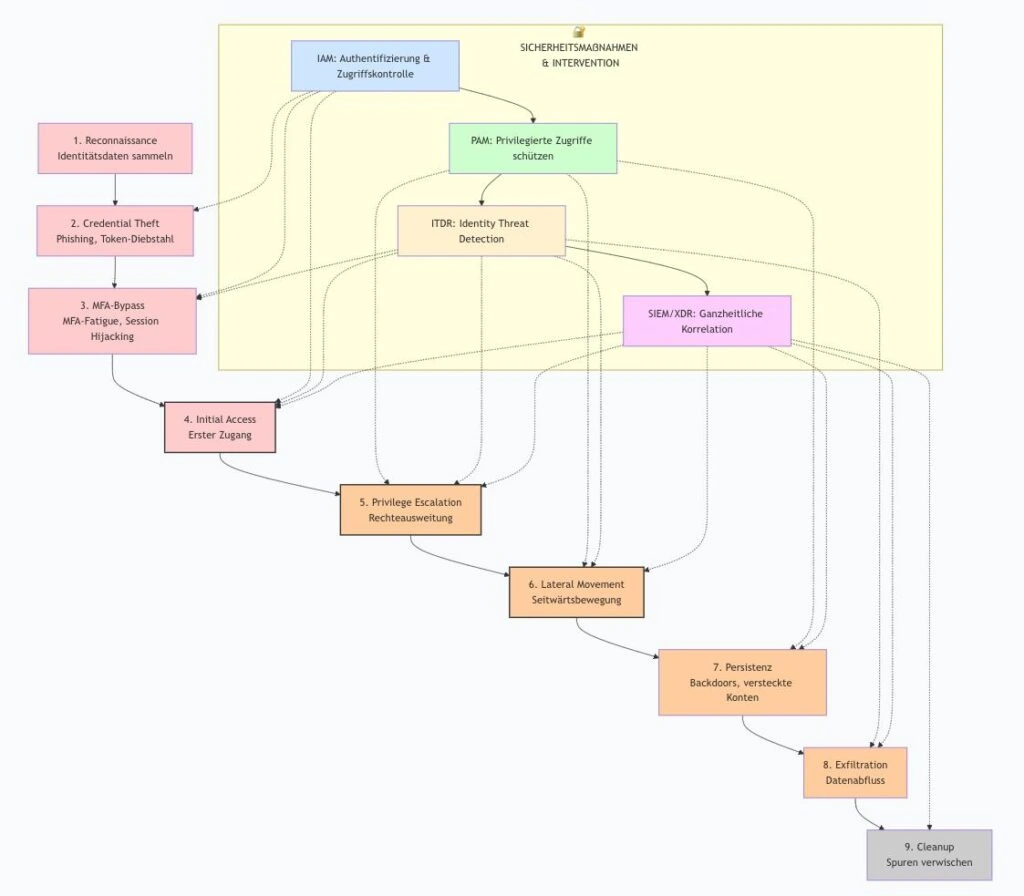

Security Architecture Mapping: Von IAM bis SIEM

Um Identity Hacking wirksam zu begegnen, müssen Sicherheitsarchitekturen 2026 mehrere Disziplinen integrieren:

- IAM (Identity & Access Management)

Verwaltung von Identitäten, Authentifizierung, Rollen und Berechtigungen – Grundlage jeder Identity-Security-Strategie. - PAM (Privileged Access Management)

Absicherung privilegierter Konten durch Just-in-Time-Zugriffe, Session Recording und Privilege Isolation. - ITDR (Identity Threat Detection & Response)

Zentrale Analyse identitätsbasierter Signale, Erkennung von Anomalien und Definition von Interventionspunkten entlang der Kill Chain. - SIEM / XDR

Korrelation von Identity-Telemetrie mit Netzwerk-, Endpoint- und Cloud-Signalen für ganzheitliche Incident Response.

Erst das Zusammenspiel dieser Architekturbausteine ermöglicht es, identitätsbasierte Angriffe frühzeitig zu erkennen, gezielt zu unterbrechen und regulatorisch nachvollziehbar zu dokumentieren.

Identity Security, Compliance & Regulierung

Mit NIS2, DORA und ISO/IEC 27001 rückt Identity Security auch regulatorisch in den Fokus. Unternehmen müssen privilegierte Zugriffe überwachen, Identitätsmissbrauch erkennen und Sicherheitsvorfälle nachweisbar detektieren können. ITDR und Identity Governance werden damit zu zentralen Compliance-Enablern.

Identity Security 2026: Drei konkrete Schritte für Unternehmen

Um sich gegen Identity Hacking zu wappnen, sollten Unternehmen jetzt handeln:

- Einführung von ITDR-Lösungen zur Erkennung identitätsbasierter Anomalien.

- Strikte Verwaltung nicht-menschlicher Identitäten (API-Keys, Service-Accounts) mit regelmäßiger Rotation und Überwachung.

- Umsetzung von Zero Trust Identity durch kontinuierliche Verifikation und least-privilege Zugriffe.

Nur durch eine integrierte Sicherheitsarchitektur – IAM, PAM, ITDR und SIEM im Zusammenspiel – lassen sich die Angriffe von morgen heute schon abwehren.

Jetzt handeln: Ihre Identitäten schützen

Identity Hacking ist keine Zukunftsvision – es passiert heute, denn Identity Hacking 2026 markiert einen Wendepunkt in der Cybersicherheit. Angreifer fokussieren sich nicht mehr auf Perimeter, sondern auf Identitäten – ob menschlich oder maschinell. Die Verteidigung muss nachziehen: mit ITDR als Frühwarnsystem, Zero Trust Identity als Sicherheitsprinzip und einer integrierten Architektur aus IAM, PAM und SIEM. Unternehmen, die jetzt in Identity Security investieren, sind nicht nur besser geschützt, sondern auch regulatorisch vorbereitet. Die Zeit zu handeln ist jetzt.

Starten Sie noch in diesem Quartal eine Identity-Security-Assessment, evaluieren Sie ITDR-Lösungen und überprüfen Sie Ihre bestehenden IAM- und PAM-Prozesse auf Schwachstellen. Nutzen Sie die oben verlinkten Webinare und Lernressourcen, um Ihr Team zu sensibilisieren und technologisch vorzubereiten.

Checkliste für IT-Administratoren

Die nachfolgende Checkliste hilft IT-Teams, den Reifegrad ihrer Identitätssicherheit zu bewerten und Lücken in der Verteidigungsstrategie gegen Identity Hacking zu schließen.

1. Sichtbarkeit & Monitoring (ITDR)

- Anomalie-Erkennung: Verfügen wir über ITDR-Lösungen, die ungewöhnliche Login-Muster oder anomale Token-Nutzung in Echtzeit melden?

- Session-Überwachung: Können wir aktive Sessions bei Verdacht auf Hijacking sofort invalidieren oder eine Neu-Authentifizierung erzwingen?

- Signal-Korrelation: Werden Identitätssignale mit Telemetriedaten aus dem Netzwerk und von Endpunkten (SIEM/XDR) abgeglichen?

2. Management nicht-menschlicher Identitäten (NHI)

- Inventarisierung: Existiert ein vollständiges Inventar aller API-Keys, Service-Accounts und Bots?

- Rotation & Secrets: Werden Passwörter und Keys für Maschinenidentitäten regelmäßig automatisch rotiert?

- Privilegien-Check: Sind NHIs nach dem Least-Privilege-Prinzip eingeschränkt oder besitzen sie unnötige Admin-Rechte?

3. Zugriffsschutz & Authentifizierung

- Phishing-Resistenz: Nutzen wir moderne, phishing-resistente MFA-Verfahren (z. B. FIDO2/Passkeys) für kritische Konten?

- Zero Trust Implementierung: Wird die Vertrauenswürdigkeit einer Identität kontinuierlich während der gesamten Sitzungsdauer geprüft?

- Privileged Access: Sind administrative Zugriffe über Just-in-Time-Verfahren (PAM) geschützt, statt dauerhafte Admin-Rechte zu vergeben?

4. Governance & Compliance

- Rezertifizierung: Finden regelmäßige Überprüfungen statt, ob Benutzer ihre aktuellen Berechtigungen noch benötigen?

- SaaS-Sichtbarkeit: Werden OAuth-Berechtigungen und Drittanbieter-Apps, die Zugriff auf Unternehmensdaten haben, aktiv überwacht?

- Regulatorik: Erfüllen unsere Identitätskontrollen die Anforderungen von NIS2 oder DORA (etwa Nachweisbarkeit von Zugriffen)?