Anfang des Jahres wurde die deutsche Cyberwelt von Wellen des Datenklaus erschüttert. Insgesamt wurden mehr als 16 Millionen E-Mail-Adressen gehackt. Mittels des Sicherheitstests des Bundesamts für Sicherheit in der Informationstechnik (BSI) konnten (und können) Bürger die eigene E-Mail-Adresse überprüfen, um festzustellen, ob sie selbst Opfer des Identitätsdiebstahls wurden.

Innerhalb der ersten Tage gingen mehr als 22 Millionen E-Mail-Adressen beim BSI ein. Rund 1,3 Millionen dieser E-Mail-Accounts waren tatsächlich vom Datenklau betroffen. Die schwerwiegende Sicherheitslücke „Heartbleed“ einige Wochen später betraf die meisten großen E-Mail-Anbieter und Social Media Plattformen. Hacker verschafften sich Zugriff auf die Nutzerkonten, ohne Spuren zu hinterlassen. Angriffe blieben daher weitestgehend unerkannt und als einziger Schutz diente die Aktualisierung des eigenen Passworts.

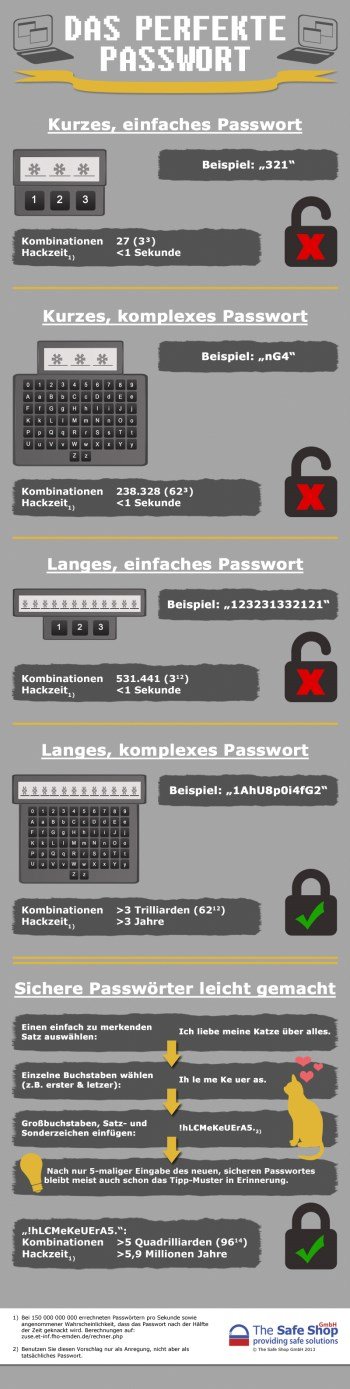

Ende Mai wurde bekannt, dass eBay, das weltweit größte Internetauktionshaus, von Hackern geknackt wurde. Abermals wurden Nutzer aufgefordert, ihre Passwörter zu ändern. Dass „12345678“ oder „Passwort“ keine sicheren Passwörter sind, wissen wir spätestens seit der Liste der schlechtesten Passwörter, die Splashdata Anfang des Jahres veröffentlichte. Doch wie generiert man ein wirklich sicheres Passwort? Und wie kann man sich ein kompliziertes Passwort merken?

Mit drei Tipps zum sicheren Passwort

1. Symbole und Stellen erhöhen:

Ein Hacker kann ein dreistelliges Passwort aus Zahlen allein in unter zwei Minuten knacken. Werden außer Zahlen aber auch Buchstaben und Satz- und Sonderzeichen wie %, €, $ o.ä., erhöht sich die Hack-Zeit auf unwirtschaftliche 8,25 Tage. Werden die Stellen zusätzlich erhöht, beispielsweise auf 12, liegt ein bedeutend besserer Schutz vor einem Hack-Angriff vor. Bei 12 Stellen und 62 Zeichen (Groß-, Kleinbuchstaben und Zahlen) beträgt die potenzielle Hack-Zeit über drei Jahre, was zweifellos alles andere als wirtschaftlich für einen Hacker ist.

2. Satz statt PassWORT:

Damit ist nicht gemeint, einen sinnvollen Satz als Passwort zu wählen, da dieser nach den gleichen Mustern gehackt werden kann, wie ein langes Wort. Empfehlenswert ist es stattdessen, einen Satz zu wählen, der an sich leicht merkbar ist, in einem zweiten Schritt aber in ein komplexes Passwort verwandelt wird, in dem man beispielsweise den ersten und letzten Buchstaben jedes Wortes aus dem Satz zu einem Wort zusammenbaut und anschließend Buchstaben durch verwandte Symbole ersetzt („i“ wird zu „1“, „a“ wird zu „@“ etc.). Für zusätzliche Sicherheit ist es ratsam, einige Wörter aus dem ursprünglichen Satz mit Großbuchstaben beginnen zu lassen. Aus „Ich liebe meine Katze über alles“ wird so beispielsweise in mehreren Schritten „!h1€MeKeUErA$“ (die einzelnen Schritte lassen sich der Infografik entnehmen). Die Hack-Zeit für dieses Passwort würde theoretisch mehrere Millionen Jahre betragen, da es aus 14 Stellen sowie allen 96 möglichen Symbolen besteht.

3. Umlaute vermeiden:

Um bei einem Auslandsaufenthalt oder Verwendung einer amerikanischen Tastatur keine Probleme beim Einloggen zu haben, empfiehlt es sich, bei der Wahl des Passworts auf Umlaute (ä, ö, ü, ß) und die Buchstaben z und y zu verzichten.

Weiterführende Informationen und die Grafikquelle bei The Safe Shop.