Zweieinhalb Tage Konferenz im Digitalformat. Was blieb den rund 100 Teilnehmern im Gedächtnis? Nachfolgend die wichtigsten Ergebnisse der Veranstaltung.

Kundenorientiertes Projektmanagement mit Design Thinking

Fals Uebernickel zeigte anhand von realen Beispielen auf, wie Unternehmen zukünftig Digitalisierungsprojekte mittels Design Thinking am Kundennutzen konsequent ausrichten und zum Erfolg bringen können.

Adressiert wurden praxisnahe Herausforderungen und Best Practices, als auch das Prozessmodell des Design Thinking im Anwendungskontext IT. Das gilt natürlich auch für IAM-Projekte.

Wichtig sind:

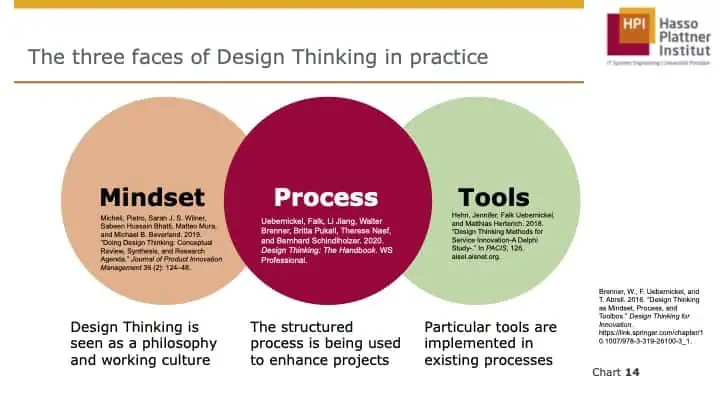

- Die drei Elemente des Design Thinking in der Praxis: Mindset, Prozess und Tools.

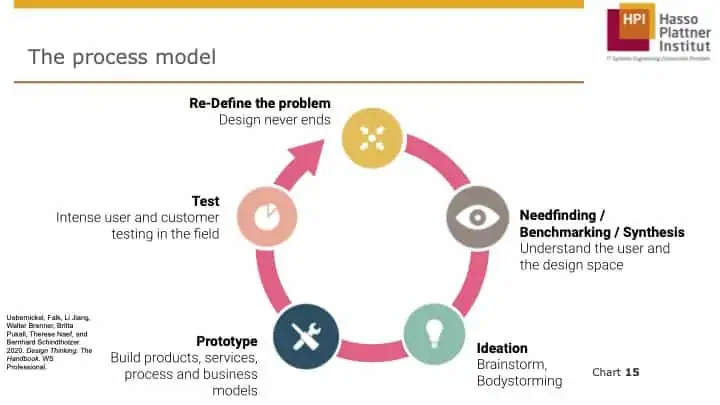

- Der iterative, kontinuierliche Prozess. wobei dem Needfinding und dem Problem an sich ein großer Stellenwert eingeräumt wird. Das Prototyping ebenfalls eine maßgebende Rolle.

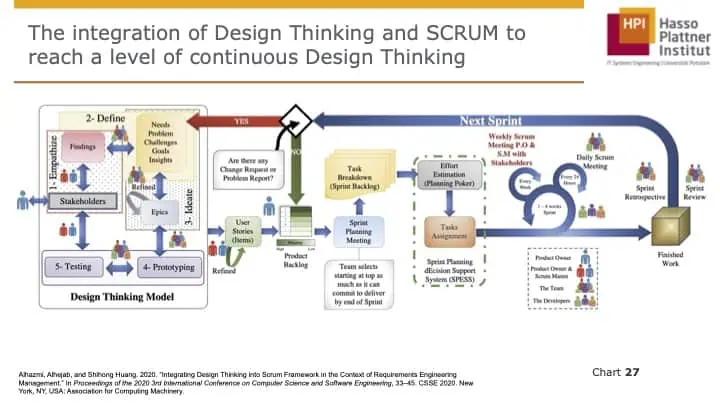

- Die Integration von DT & SCRUM. SCRUM eignet sich mit seiner Sprint-Methode am besten für die Umsetzung als Projektmanagementmethode.

Den gesamten Vortrag finden Sie hier.

IAM im industriellen IoT-Umfeld:

Erfahrungsbericht zur Digitalisierung in Fertigung und Produktion

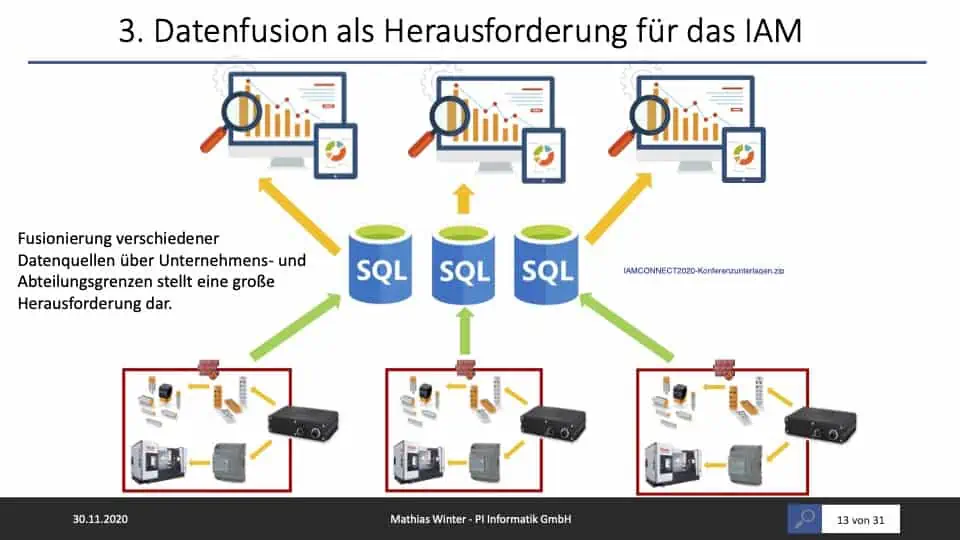

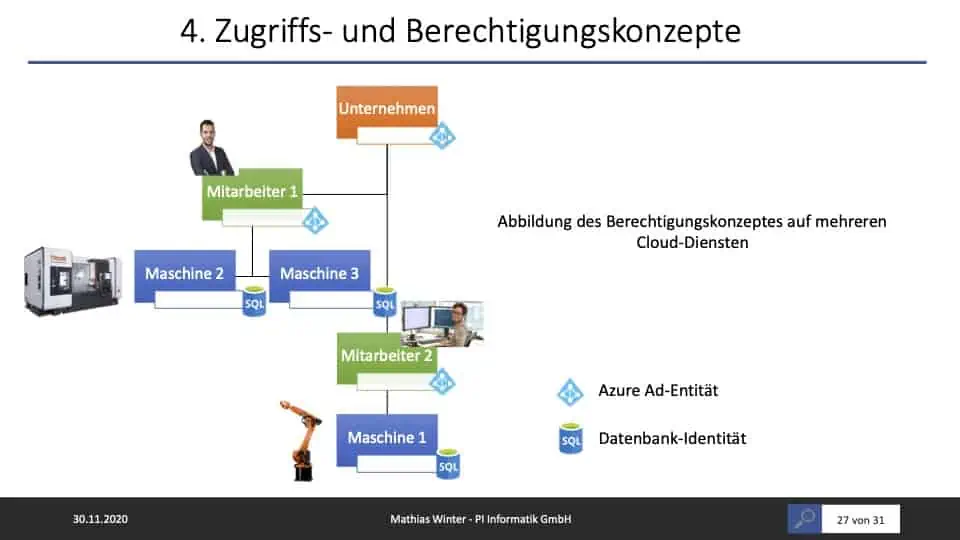

Der Azure-Experte Mathias Winter berichtete von der Digitalisierung „alter“ industrieller Anlagen und die Herausforderung in diese IoT Szenarien IAM-Technologien zu etablieren.

Dort spielt die Datenfusion die größte Herausforderung für das IAM.

Die Automatisierung und Vereinheitlichung der Infrastruktur und der Entwicklungsprozesse auf Basis von Standardkomponenten stellen dabei eine Schlüsselposition dar.

Modellhaft zeigt der Vortrag die Umsetzung von Zugriffs- und Berechtigungskonzepten im IOT-Umfeld.

Den Vortrag finden sie hier.

Weitere Themen beschäftigten sich mit folgenden Aspekten:

- Case Study: Einführung einer 2-Faktor-Authentifizierung bei der Johanniter-Unfall-Hilfe e.V. mit Hilfe des Airlock Secure Access Hub.

- Anwendervortrag: Rollenmanagement erfolgreich einführen.

- Erfahrungsbericht aus dem IAM-Projekt ZOom

- Die Zukunft von AI und Machine Learning für IAM

- CIAM: Wie man Kunden eine nahtlose Online-Erfahrung bietet.

- Anwendervortrag: Einführung einer neuen IAM-Lösung bei der Thüringer Aufbaubank. Das Fazit: Eine IAM-Ablösung mit holprigem Start und erfolgreichem Ende. Was waren die Herausforderungen und Erfolgsfaktoren?

- Anwendervortrag: Individualisierung, oder: Muss es immer die Oberfläche des Herstellers sein?

- Anwendervortrag: Orchestrierung von IAM-Kontrollen und Bereinigungen.

- Eingebettete Sicherheit im IoT-Umfeld basiert auf TPM Integration.

- Anwendervortrag: Ordnung im Berechtigungs-Dschungel

Speed Demo Sessions der wichtigsten Tools am Markt und Diskussionsrunden zur dynamischen Weiterentwicklung von IAM sowie eine Keynote von Prof. Horst Zuse, Sohn des Erfinders des Computers, Konrad Zuse, ergänzten das Programm.

Die Workshops am dritten Tag brachten Theorie und Praxis zusammen.

- Auswirkungen von Schrems II auf die unternehmerische Praxis und IAM-Systemen

Fazit nach 2 Jahren DSGVO

- Aus der Praxis: Minimaler Aufwand, maximale Sicherheit. Do ’s und Don’ts für erfolgreiches Berechtigungsmanagement. Denn Berechtigungsmanagement kann kompliziert und unübersichtlich sein – muss es aber nicht!

IAM für Internet-Dinger (IoT): IoT-Projekte und ihre Auswirkungen auf IAM-Prozesse

Mehr Infos auf www.it-daily.net und www.iamconnect.de

Die nächste Veranstaltung ist für Ende November 2021 in Berlin geplant.