Der häufige Benutzerwechsel sowie die wiederholte Eingabe der Passwörter für Applikationen beansprucht kostbare Zeit. Zudem benötigen viele Applikationen ein eigenes, komplexes Passwort mit unterschiedlicher Passwortgültigkeit.

Dies kann dazu führen, dass Benutzer sich nicht mehr vom Rechner abmelden, Accounts mit Arbeitskollegen geteilt werden und Passwörter neben dem Computer auf eine Haftnotiz geschrieben werden. Wird ein Passwort vergessen, erfolgt eine Passwort-Rücksetzung durch den Servicedesk.

Als Lösung für diese Herausforderungen bietet sich Fast User Switching (FUS) und Single Sign-On (SSO) an. Jeder Benutzer meldet sich mit seinem persönlichen Benutzer an. Durch den schnellen Benutzerwechsel mittels persönlicher Batch-Karte, müssen Accounts nicht mehr geteilt werden. Ist eine Virtual-Desktop-Infrastructure im Einsatz, gelangt man nach dem Login direkt wieder zu der zuletzt verwendeten Session. Dank der Single Sign-On Komponente fällt das Eingeben der Passwörter in den Applikationen weg. Dies führt zu sehr positiven Effekten: Die Sicherheit der initialen Anmeldung wird durch den zweiten Faktor (Smartcard) deutlich erhöht und die Benutzer haben durch die nachgelagerte automatische Anmeldung zusätzlichen Komfort und mehr Zeit für ihre eigentlichen Tätigkeiten. Weiter kann definiert werden, dass während einer zuvor definierten Zeitdauer die Anmeldung nur mit dem persönlichen Badge und ohne Eingabe des Passwortes möglich ist.

Call for papers: IAM CONNECT 2020

Die Vorbereitungen für die IAM CONNECT vom 16. bis 18. März 2020 laufen bereits. In dem “Call for papers” (PDF) finden Sie alle Informationen zur Einreichung eines Themenvorschlages. Einzige Bedingung: es muss ein ANWENDERVORTRAG sein.

Die Vorbereitungen für die IAM CONNECT vom 16. bis 18. März 2020 laufen bereits. In dem “Call for papers” (PDF) finden Sie alle Informationen zur Einreichung eines Themenvorschlages. Einzige Bedingung: es muss ein ANWENDERVORTRAG sein. Proof of Concept als Schlüssel zum Erfolg

Um zu klären, ob die Funktionalitäten von der Lösung die wichtigsten Use-Cases in einem Unternehmen abdecken, empfiehlt es sich, einen Proof of Concept (PoC) durchzuführen. Somit kann man innerhalb von zwei Tagen eine Testumgebung aufbauen und danach Testfälle mit verschiedenen Key Usern durchführen.

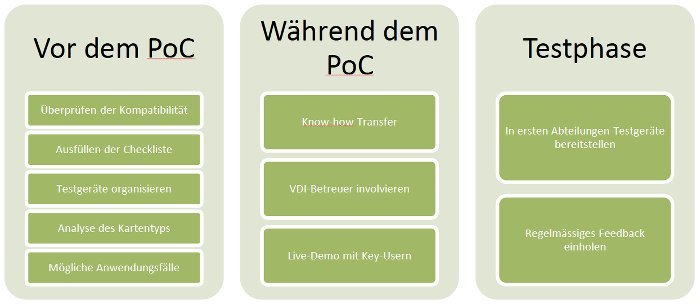

Damit der PoC erfolgreich durchgeführt werden kann, gibt es verschiedene Punkte zu beachten:

- Vorbereitung mittels Checkliste vor dem PoC-Termin

- Involvierung wichtiger Schlüsselpersonen während des PoCs

- Durchführung verschiedener Testfälle mit Endanwender

BIld 1: Die wichtigsten Punkte für den Erfolg eines Proof of Concepts (Quelle IPG Gruppe)

Nachdem der Proof of Concept erfolgreich abgeschlossen wurde, gibt es einige wesentliche Punkte, damit die Lösung unternehmensweit erfolgreich eingeführt werden kann:

- Jede Person benötigt einen persönlichen Account, um sich am Computer anzumelden.

- Home Drives und Mailboxen müssen von Abteilungsbenutzern abgelöst werden.

- Bei dem Rollout muss sichergestellt werden, dass die entsprechende Hardware und Lizenzen für die Benutzer zu Verfügung stehen.

- Durch einen schnellen Rollout mit gleichzeitiger Information der Mitarbeitenden, können Unsicherheiten und Verwirrungen bei Mitarbeitern vermieden werden.

Integrationspartner wie die IPG Gruppe unterstützen Unternehmen bei der Auswahl der geeigneten Softwarekomponente, welche am besten eingesetzt wird, beim Vorbereiten und Umsetzen eines Proof of Concepts sowie bei der anschließenden Einführung der Lösung.