Ist ein moderner PKW noch ein „Auto“ wie wir es früher kannten? Oder ist es ein komplexes Internet-Ding mit ein wenig Physik zur Fortbewegung? In jedem Fall ist das ein gutes Beispiel, um auch folgende Fragen zu anzugehen: Welche Auswirkungen haben Internet-of-Things-Projekte auf die IAM-Prozesse? Sind oder haben IoT-Devices eine Identität?

In diesem Artikel versuchen wir auf diese Fragen eine Antwort zu geben, indem wir eine Systematik für IoT-Einsatzfälle einführen. Daraus können wir dann Anforderungen an IAM Projekte ableiten.

Von „dumm“ bis intelligent und autonom

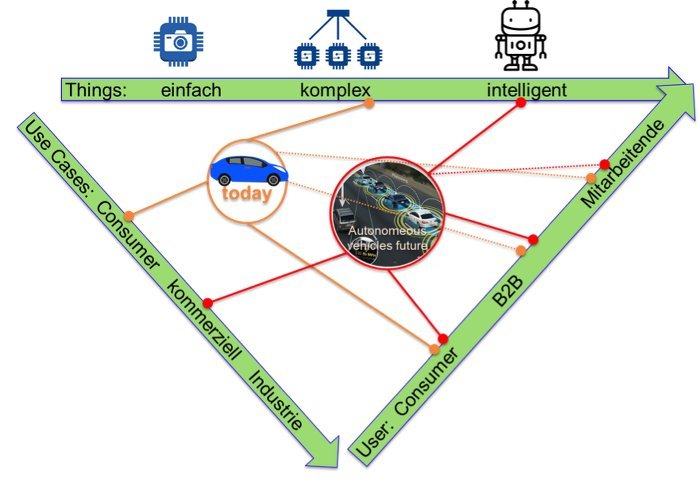

Zuerst muss geklärt werden, welche Typen von IoT-Devices im Fokus stehen:

- Einfache Geräte, beispielsweise Sensoren (Temperatur, Bewegungsdetektion, Geschwindigkeitsmesser)

- Komplexe Devices, die typischerweise eine Komposition einfacher Geräte sind.

- Intelligente Geräte, bis hin zu autonomen Plattformen: beispielsweise Serviceroboter, autonome Fahrzeuge.

Bild 1: Klassifizierung von IoT Szenarien (Quelle IPG).

Tatsächlich läuft es darauf hinaus: Je intelligenter und autonomer die «Internet-Dinger» werden, desto mehr müssen sie aus der Sicht des Identity- und Accessmanagement wie menschliche Identitäten behandelt werden: Ihre Rechte zum Zugriff auf Daten und Ressourcen müssen u.U. genauso gemanagt werden, wie die natürlicher Personen.

Dabei ist eine wichtige Randbedingung zu beachten: Die Steuerung und Kommunikation sehr komplexer Geräte erfolgt nicht direkt, sondern in der Regel über IoT-Plattformen, in denen ein «digital twin» abgebildet ist. Das heißt: Die Interaktion findet primär mit dem digitalen Zwilling statt. Die IoT-Plattform ist – nicht zuletzt aus Sicherheitsgründen – der exklusive Kommunikationspartner des Geräts. Insofern hängt die Umsetzung von IAM-Prozessen davon ab, welche Mechanismen die IoT-Plattform bereitstellt. Die heute weit verbreiteten Produkte agieren noch weitgehend IAM-agnostisch. Einige wenige bieten immerhin LDAP-basierende Zugriffsteuerungen zur Verfügung.

Treffen Sie Peter Weierich, den Autor dieses Fachbeitrags, auf der Konferenz:

IAM CONNECT 2019

Die Brücke zu neuen Geschäftsmodellen

Vom 18.-20. März 2019 in Berlin

Benötige ich überhaupt IAM für Internet-Dinge?

Bevor die Frage beantwortet wird, ob und welche IAM Prozesse benötigt werden müssen neben der Klassifizierung der Geräte selbst noch weitere Dimensionen unterschieden werden:

- Welche Personen bzw. Interaktionspartner sind involviert?

- Welche Geschäftsprozesse werden abgedeckt?

Daraus ist eine Risiko-Einschätzung abzuleiten, die dann die Notwendigkeit bzw. den Umfang der IAM-Prozesse begründet.

Interaktionspartner: Hier kommen die klassischen IAM-Einstufungen zum Tragen, d.h. wir unterscheiden zwischen Mitarbeitenden im Unternehmen, Business-to-Business und Business-to-Consumer Szenarien. Zusätzlich können auch die IoT-Devices miteinander interagieren. Im Automobilbereich werden beispielsweise die folgenden Interaktionsformen betrachtet:

- In-Vehicle: User (Fahrer) bzw. Fahrgäste kommunizieren mit dem Fahrzeug

- Vehicle-to-Vehicle: Fahrzeuge interagieren miteinander

- Vehicle-to-Enterprise: Die Fahrzeuge interagieren mit dem Hersteller bzw. einer anderen Partei, z.B. einem Mobilitätsdienstleister

Art der Geschäftsprozesse:

- Consumer-Prozesse haben häufig sehr niedrige Sicherheitsanforderungen bzw. Anforderungen an IAM Prozesse – es sei denn es handelt sich um Finanztransaktionen oder um Szenarien, bei denen es um die Gesundheit von Menschen geht: Beispielsweise bei digitalen und vernetzen Blutzuckermessgeräten bzw. Insulinpumpen.

- «Commercial» Prozesse, bei denen typischerweise Unternehmen involviert sind.

- Industrie-Prozesse: Hierunter werden die klassische «Industrie 4.0» Prozesse in der Produktion subsummiert, die oft besonders hohe Sicherheitsanforderungen haben.

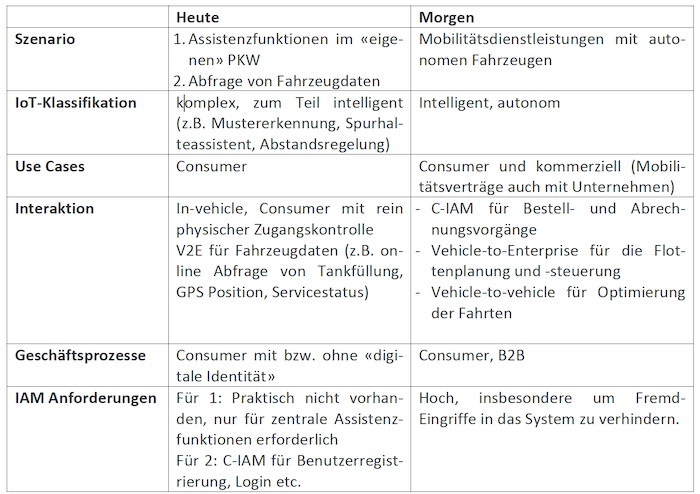

Beispiel: Motorisierter Individualverkehr

Die heutigen Nutzungsszenarien erfordern oft keine IAM-Mechanismen, allerdings bieten die Hersteller häufig digitale Dienste (Connected Drive, Audi Connect, me connect, OnStar etc.) an, die folgende IAM Basisprozesse erfordern:

- Registrierung als User (typischerweise über die Homepage des Herstellers)

- Herstellen der logischen Verbindung zum PKW

- Anmeldevorgänge im PKW / per App

Zukünftig bedarf es detaillierter Konzepte für die folgenden Fragen: Welcher Prozessbeteiligter darf welche Daten von welchen Fahrzeugen wissen (Position, Route, Auslastung, Ladezustand)? Wie darf wer steuernd eingreifen, auch z.B. für Umfahrungsrouten etc.? Wer darf wissen welche Person in welchem Fahrzeug wo unterwegs ist? Eine Gegenüberstellung wesentlicher Punkte findet sich in der folgenden Tabelle.

Tabelle 1: Beispiel für IoT-Szenarien (Quelle IPG).

Was ist zu tun?

Sehr häufig erleben wir im Rahmen von IAM-Strategieprojekten, dass nur diffuse Ideen existieren, welche IoT-Szenarien in Zukunft relevant werden. Daher muss man zunächst die Ansprechpartner im Unternehmen identifizieren, die in die Planungen involviert sind, typischerweise die Chief Digital Officers oder auch das (Produkt-)Marketing.

Allerdings passiert es regelmäßig, dass aus der Produktentwicklung heraus eine Entscheidung für die Einführung einer IoT-Plattform von einem strategischen Lieferanten, z.B. von Microsoft (Azure IoT) fällt, ohne vorher die User Journeys zu entwickeln, die bedient werden sollen.

Daher ist es erforderlich, möglichst früh auch IAM-Spezialisten bei der Entwicklung der IoT-Szenarien zu involvieren, um im Vorfeld «die richtigen Fragen» zu stellen. Unter anderem können dann IAM-Anforderungen an eine zu beschaffende (oder zu mietende) IoT-Plattform abgeleitet werden, da etliche Produkte nur marginale oder gar keine IAM-Prozessunterstützung leisten können.