Qilin zählt inzwischen zu den aktivsten und wirkungsvollsten Ransomware-Operationen weltweit. Die Schadsoftware verbreitet sich zunehmend über etablierte Cybercrime-Netzwerke und spielt eine zentrale Rolle in aktuellen Bedrohungsmodellen.

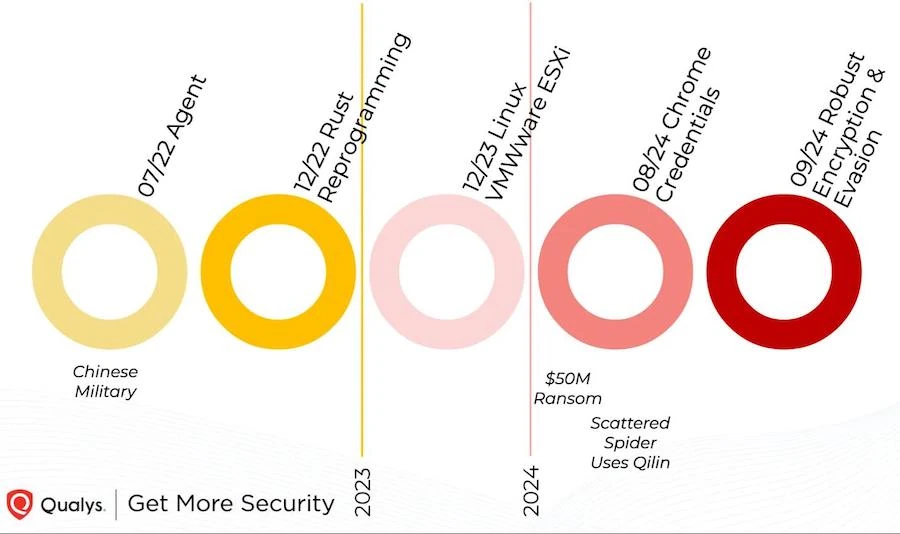

Die ersten Versionen wurden 2022 unter dem Namen “Agent” veröffentlicht und später vollständig in Rust neu entwickelt. Ab Ende 2023 gewann die Gruppe durch gezielte Angriffe auf VMware-ESXi-Systeme an Sichtbarkeit. Im Jahr 2024 folgten funktionale Erweiterungen, darunter ein Chrome-Stealer sowie leistungsfähigere Mechanismen zur Verschlüsselung und zur Umgehung von Sicherheitslösungen.

Der finanzielle Schaden ist erheblich: Für 2024 werden Lösegeldzahlungen von über 50 Millionen US-Dollar zugeschrieben. In Bedrohungsanalysen aus dem ersten Halbjahr 2025 wird Qilin als derzeit am weitesten verbreitete Ransomware eingestuft. Hinter der technischen Umsetzung steht ein strukturiertes Betriebsmodell mit rechtlicher Unterstützung für Angreifer, integrierten Zahlungsprozessen und Belohnungssystemen für Affiliates.

Abbildung 1: Qilin-Timeline mit wichtigen Entwicklungen von 2022 bis 2024 (Qualys, Inc.).

Qilin im Schattennetz: Herkunft, Code und kriminelle Verbindungen

Die Ransomware Qilin wurde ursprünglich unter dem Pseudonym “BianLian“ entwickelt. Erste Angriffe lassen sich laut Open-Source-Analysen auf Akteure zurückführen, die mutmaßlich Verbindungen zu staatlich unterstützten Gruppen aufweisen, darunter auch Einheiten mit Nähe zum chinesischen Militär oder zu regierungsnahen Strukturen.

Im weiteren Verlauf wurde Qilin auch von anderen Gruppen übernommen, darunter bekannte Akteure wie Scattered Spider sowie Gruppen, die mit Nordkorea in Verbindung gebracht werden. Das Toolset wurde dabei kontinuierlich in laufende Kampagnen integriert.

Der Name Qilin (麒麟) verweist auf ein Fabelwesen aus der chinesischen Mythologie — ein hufiges Tier, das Stärke, Wohlstand und Bedeutung symbolisiert. Die Namenswahl dürfte gezielt auf die erwartete Wirkung und den finanziellen Erfolg solcher Ransomware-Operationen anspielen.

Auch die sprachlichen und technischen Merkmale liefern Hinweise auf die Herkunft. Entwickler und Affiliates kommunizieren überwiegend auf Russisch und Englisch, vor allem auf einschlägigen Foren im russischsprachigen Darknet. Die Malware ist zudem so konfiguriert, dass sie Systeme in den Staaten der Gemeinschaft Unabhängiger Staaten (GUS) explizit nicht angreift — ein Hinweis auf typische Praktiken russischsprachiger Cybercrime-Gruppen.

Diese Muster legen nahe, dass die technische Infrastruktur und operative Steuerung von Qilin zumindest teilweise in russischsprachigen Netzwerken angesiedelt ist.

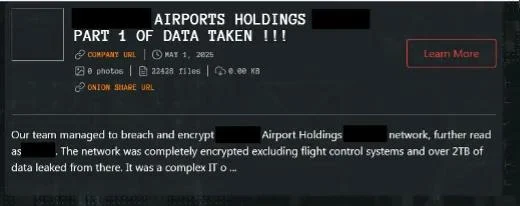

Qilin erpresst seine Opfer doppelt. Mit schneller, robuster Verschlüsselung und Löschung der Backup-Ziele sowie der Exfiltration von Daten, wie in diesem Dark-Web-Leak (bereinigt) unten zu sehen ist:

Abbildung 2: Qilin DSL-Blog des Opfers, ein Flughafen mit einem Verlust von 22 428 Dateien und 2 TB Daten (Qualys, Inc.).

Internationale Angriffe und strategische Zielauswahl

Qilin wird mit Angriffen in über 25 Ländern in Verbindung gebracht. Inzwischen gilt die Ransomware als eine der führenden Bedrohungen im Bereich digitaler Erpressung. Trotz zahlreicher neu aufgetretener Gruppen im Jahr 2025 behauptet sich Qilin durch hohe Erfolgsquoten und eine wachsende technische Infrastruktur als dominanter Akteur auf einem zunehmend kompetitiven Markt.

Die operative Stärke ergibt sich nicht nur aus technischen Fähigkeiten, sondern auch aus einem professionell strukturierten Ransomware-as-a-Service-Modell. Dazu gehören umfassender technischer Support für Partner, eine ausgereifte Bezahl- und Leak-Infrastruktur sowie standardisierte Prozesse zur Auswahl und Bearbeitung von Zielen. Die Angriffe sind auf hohe Zahlungen ausgelegt und folgen ökonomischen Kriterien.

Im Zentrum stehen drei Branchen, die für hohe Lösegeldforderungen besonders empfänglich gelten: der Industriesektor, juristische und beratende Dienstleistungen sowie der Finanzsektor. Ergänzend zielt Qilin regelmäßig auf Organisationen mit kritischer Infrastruktur und hohem Budget. Eine eigens betriebene Kalkulationsseite unterstützt Angreifer dabei, mögliche Zahlungsbereitschaften im Vorfeld zu bewerten.

Ökonomischer Schaden und operative Reife

Auch die Schadensdimension ist erheblich: Nach Angaben des FBI wurden im Jahr 2024 über 1700 Ransomware-Angriffe registriert, mit offiziell gemeldeten Erpressungssummen von mehr als 91 Millionen US-Dollar. In den meisten Fällen dürfte die Dunkelziffer jedoch deutlich höher liegen. Das US-Gesundheitsministerium (HHS) berichtet zusätzlich über eine Reihe von Angriffen, die Qilin zugerechnet werden. Betroffen waren vor allem öffentliche Einrichtungen und Gesundheitsdienstleister in Nord- und Südamerika. Die Schäden lagen dort zwischen sechs und 40 Millionen US-Dollar pro Vorfall.

Qilin kombiniert hochgradig spezialisierte Technik mit einem konsequent durchstrukturierten Erpressungsmodell. Neben klassischer Dateiverschlüsselung setzt die Gruppe auf das gezielte Löschen von Backup-Systemen sowie die Veröffentlichung sensibler Daten auf einem eigenen Leak-Portal. Technische Weiterentwicklungen wie browserbasierte Credential-Stealer oder erweiterte Evasion-Mechanismen belegen die kontinuierliche Professionalisierung.

Fazit

Die wachsende Verbreitung, die internationale Nutzung durch unterschiedliche Netzwerke von Akteuren und die Effizienz des Modells machen Qilin zu einer zentralen Bedrohung im aktuellen Ransomware-Umfeld. Für IT-Sicherheitsverantwortliche bedeutet das eine klare Handlungsaufforderung: Strategien zur Abwehr müssen über rein technische Schutzmaßnahmen hinausgehen und auch organisatorische, rechtliche und operationale Aspekte berücksichtigen.

Autor: Ken Dunham, Director Cyber Threat bei Qualys