Forscher des europäischen Sicherheitsanbieters ESET haben eine komplexe Cyberkampagne der iranischen Gruppe MuddyWater untersucht.

Die Angreifer nahmen Technologieunternehmen, Bildungseinrichtungen, Behörden und Organisationen in Israel und Ägypten ins Visier. Ziel war es, sensible Informationen zu stehlen und langfristigen Zugriff auf Systeme aufzubauen.

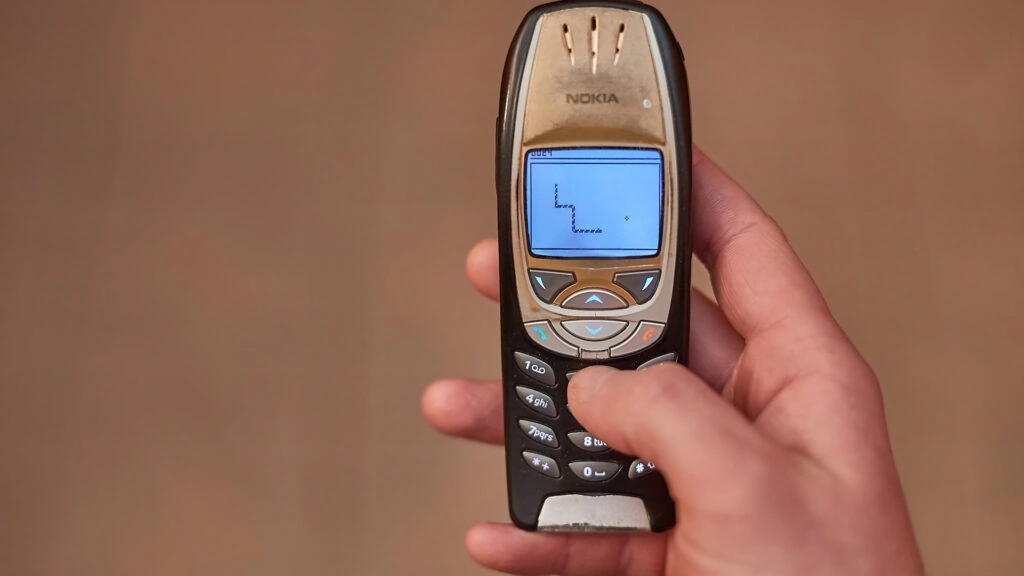

Schadsoftware im Gewand eines Videospiels

Eine der auffälligsten Techniken der Gruppe war der Einsatz eines präparierten Programms, das sich als Spiel nach dem klassischen Snake-Prinzip tarnt. Sowohl Dateinamen als auch Programmcode wirken wie eine harmlose Anwendung. Die im Spiel enthaltenen kurzen Pausen, die beim Steuern der Spielfigur entstehen, wurden gezielt genutzt, um Automatismen in Analyseumgebungen zu stören und die Ausführung des Schadcodes zu verschleiern.

Hinter dieser Tarnung verbarg sich ein Loader, der die neue Backdoor der Gruppe mit dem Namen MuddyViper direkt im Arbeitsspeicher startete. Da die Backdoor ohne Speicherung auf der Festplatte auskommt, entzieht sie sich vielen herkömmlichen Schutzmechanismen.

MuddyViper sammelt umfassende Systemdaten

Die Backdoor bietet den Angreifern zahlreiche Möglichkeiten. Dazu gehören das Ausführen von Dateien, das Sammeln von Systeminformationen und das Übertragen von Daten. Zusätzlich kann die Schadsoftware Anmeldeinformationen aus Windows und Browsern stehlen. Die Kommunikation mit den Servern der Angreifer erfolgt verschlüsselt über HTTPS und ist so gestaltet, dass sie im Netzwerkverkehr kaum auffällt.

MuddyWater kombiniert diese Backdoor mit mehreren weiteren Werkzeugen. Dazu zählen Programme zum Diebstahl von Browserdaten, Werkzeuge zur Manipulation von Passwortdialogen und Tools, die Anmeldeinformationen aus Chrome, Edge, Firefox und Opera auslesen können. Die erbeuteten Informationen werden zunächst lokal gespeichert und anschließend weitergeleitet.

Der Zugang zu den Zielsystemen erfolgt meist über Spearphishing. Typischerweise versenden die Angreifer E-Mails mit PDF-Dokumenten, die auf vermeintlich legitime Webseiten verweisen. In Wirklichkeit laden die verlinkten Seiten jedoch Fernwartungsprogramme wie Atera oder SimpleHelp nach, die MuddyWater für den Erstzugriff nutzt.

Jahrelange Aktivität im Untergrund

Die Gruppe wird seit langem mit dem iranischen Ministerium für Geheimdienste und Nationale Sicherheit in Verbindung gebracht. Ihre Aktivitäten lassen sich mindestens bis 2017 zurückverfolgen. MuddyWater konzentriert sich auf Cyberespionage und hat bereits Behörden, kritische Infrastrukturen, technologieorientierte Unternehmen und politische Organisationen angegriffen. Die Kombination aus selbst entwickelten Werkzeugen und frei verfügbaren Programmen ist ein typisches Merkmal der Gruppe.

Laut den Forschern von ESET zeigt die aktuelle Kampagne eine deutliche Weiterentwicklung der Methoden. Die präzise Abstimmung verschiedener Werkzeuge, die Nutzung ausgefeilter Tarnmechanismen und die flexible Angriffskette machen MuddyWater zu einem ernstzunehmenden Akteur in der internationalen Cybersicherheitslandschaft.