Cyber-Angriffe werden immer ausgeklügelter. Um sich vor diesen Attacken zu schützen, müssen Unternehmen ihre Abwehrmaßnahmen stetig modernisieren. Der Einsatz von Machine Learning (ML) ist eine Möglichkeit, die Sicherheit von Netzwerk, Endpunkten und Nutzern zu verbessern. Ohne den Menschen geht es jedoch noch lange nicht.

Machine Learning bringt im Anwendungsbereich IT-Security einen großen Vorteil mit sich: Es ermöglicht die Auswertung riesiger Datenmengen, die durch die Protokollierung von sicherheitsrelevanten Aktionen von Identitäten sowie dedizierten Security-Systemen entstehen. So lässt sich auf Basis von Big Data das spezifische Normalverhalten für alle konkreten Identitäten lernen und anschließend alle ungewöhnlichen Aktivitäten und Anomalien nahezu in Echtzeit erkennen.

Vielfältige Einsatzmöglichkeiten in der Cyber Defence

Im Bereich Cyber Defence kommt Machine Learning sehr breit zum Einsatz. Die Hauptanwendungsfelder reichen von Real-Time Monitoring, Klassifikation von Vorfällen und Threat Intelligence bis hin zu risikobasiertem Schutz:

- Im Bereich Real-time Monitoring and Triage lässt sich anomales Verhalten durch die Überwachung von Endpunkten, Nutzern, Services und Netzwerken schnell erkennen. Dazu setzen Unternehmen auf Lösungen wie SIEM (Security Information and Event Management) mit angelernten ML-Modellen, EDR-Tools (Endpoint Detection and Response), Anomalie-Erkennung durch Netzwerk-Monitoring und Verhaltensanalysen von Benutzeridentitäten.

- Im Bereich Intelligence werden durch Machine Learning Veränderungen in der Risikolandschaft erkannt – sowohl bei interner Intelligence über genutzte Infrastrukturen, Services, Technologien oder Geschäftsprozessen als auch bei externer Intelligence über neue Bedrohungen oder Angriffsmethoden. Insbesondere Lieferanten von Threat-Intelligence-Informationen setzen oftmals auf ML. Dabei werden aus einer großen Menge von Angriffsweisen, DNS-Informationen, Hash-Werten, IP-Adressen und anderem maschinell „Indicators of Compromise“ (IoC) abgeleitet. Zur aktiven Suche in der Unternehmensinfrastruktur werden die extrahierten IoCs, beispielsweise schadhafte IP-Adressen oder File-Hashes, zur Verfügung gestellt.

- Im Bereich ‚risikobasierter Schutz‘ werden mit Hilfe von ML präventiv Sicherheitsmaßnahmen optimal zur Angriffsabwehr ausgerichtet. Insbesondere Hersteller von Sicherheitslösungen setzen in diesem Bereich auf ML-Ansätze, um aus großen Mengen von Log-Daten Angriffsverhaltensweisen zu extrahieren, Gemeinsamkeiten festzustellen und diese in Muster zu überführen. Anschließend werden sie als Detektionsregeln beispielsweise in Viren-Scanner oder Intrusion-Prevention-/Intrusion-Detection-Systeme integriert. Das lokale Lernen der installierten Sicherheitsprodukte in der eingesetzten Infrastruktur zur Prävention befindet sich derzeit noch in den Anfängen. Es gibt allerdings bereits Ansätze, um Log-Daten, Daten von Sicherheitsvorfällen sowie implementierte Sicherheitsmaßnahmen auf Basis von ML auszuwerten, um Schutzmaßnahmen oder Änderungen an den Sicherheitsarchitekturen vorzuschlagen.

Mensch übernimmt Steuerungsfunktion

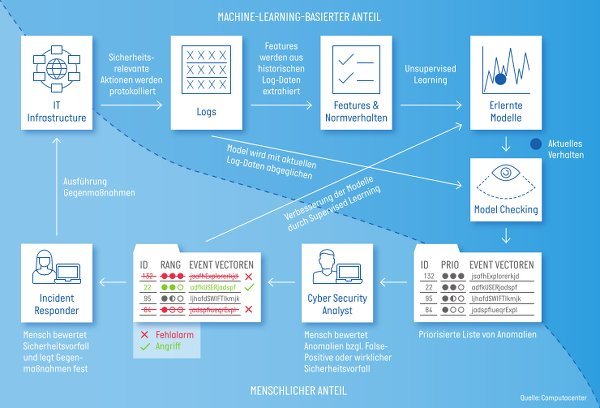

Auch wenn ML viele Vorteile bei der Erkennung von Sicherheitsvorfällen durch das Erlernen von lokalem und spezifischem Verhalten der IT-Infrastrukturen und Identitäten mit sich bringt, bleibt der Mensch unersetzlich. Denn ohne menschliche Steuerung würden zu viele Fehlalarme erzeugt. Nur durch ein Supervised Learning und eine Modell-Anpassung auf Grundlage des Feedbacks von menschlichen Experten lässt sich dies verbessern (s. Abb. 1).

Endpoint-Sicherheit und User Behavior Analytics

So kann mit ML die Sicherheit am Endpoint erhöht werden. Auf Basis von lokalen Lernvorgängen in Bezug auf das Verhalten von Nutzern lassen sich dynamische und spezifische Abweichungen sowie potenzielle Risiken erkennen, beispielsweise wenn ein Angreifer eine gestohlene Nutzeridentität verwendet. Dabei ist es notwendig, das erlernte Normalverhalten eines Anwenders kontinuierlich „weiter zu lernen“, denn auch legitime Nutzungsgewohnheiten und Verhaltensweisen ändern sich.

Ähnlich funktioniert auch User Entity Behavior Analytics (UEBA). Hierbei wird das Verhalten des Anwenders oder von Entitäten (wie Service Accounts) über alle Systeme hinweg untersucht, beispielsweise welche Endpoints, Applikationen, Dateien, Fileshares und Business-Services eine Benutzerinstanz verwendet. Zudem werden die viele Meta-Informationen korreliert, z.B. wo, wann, wie lange und wie oft sie sich per VPN einwählt. Die UEBA-Lösung vergibt dann für jede Abweichung vom erlernten Normalverhalten der Nutzeridentität Risikopunkte. Anschließend muss auch hier ein Mensch bewerten, ob die Abweichung ein wirklicher Sicherheitsvorfall oder legitimes Verhalten ist.

Anomalien im Netzwerk erkennen

Darüber hinaus kann ML insbesondere bei der Network Anomaly Detection viel erreichen: Unternehmen lernen aus einem bestimmten Zeitraum in der Vergangenheit, wer mit wem, wie und wann kommuniziert. Normalerweise erfolgt dies auf der Ebene der Applikationen und Geräte. ML-Systeme erlernen in einer definierten Zeit normales Verhalten und erkennen anschließend Anomalien – bei signifikanter oder sicherheitsrelevanter Abweichung geben sie Alarme aus. Die große Herausforderung für Unternehmen liegt anschließend darin, die festgestellten Abweichungen zu verstehen, denn dazu bedarf es gut qualifizierter Experten.

Mittlerweile gibt es jedoch bereits moderne Systeme, die abweichende Parameter ausgeben, wodurch IT-Fachkräfte wichtige Hinweise auf die Ursache erhalten. Sie wissen damit jedoch noch nicht, welche Aktionen sie durchführen müssen, um die potenzielle Gefahr zu bewerten und abzuwehren. Hersteller von ML-Systemen beschäftigen sich daher mittlerweile damit, die Ergebnisdarstellung so zu vereinfachen, dass auch IT-Mitarbeiter ohne Spezialausbildung die Alarme verstehen. Sie können dann entscheiden, ob die entsprechenden Vorfälle harmlos oder bösartig sind. Es gibt allerdings auch Fälle, bei denen es sich um unbekannte Probleme oder Fehlermeldungen handelt. Heutige ML-Systeme sind noch nicht in der Lage, diese Entscheidungen vorzunehmen, daher unterstützen diese automatischen Lösungen Sicherheitsexperten bisher lediglich. Sie ermitteln Hinweise, die der Mensch sonst in der Datenflut übersehen würde. Diese zu interpretieren und Entscheidungen zu treffen, bleibt stets die Aufgabe eines Menschen.