Die Cyber-Kriminalität hat heute ein Ausmaß erreicht, das viele Unternehmen vor erhebliche Probleme stellt. Die Gefährdungssituation hat sich dabei signifikant gewandelt: Ging es in der Vergangenheit vielfach noch um den Spaß von Hackern am Eindringen in fremde Unternehmensnetze, stehen heute gezielte Datendiebstähle oder Sabotage auf hohem professionellen Niveau im Vordergrund. Zudem haben neue Geschäftsanforderungen und Technologien das Sicherheitsdilemma verschärft.

Beim Schutz der eigenen IT und der Abwehr zielgerichteter Angriffe haben sich vor allem drei bisher etablierte Sicherheitsverfahren als unzureichend beziehungsweise ungeeignet herauskristallisiert:

- die Perimeter-Absicherung ist an ihre Grenzen gestoßen und wird auch aktuellen Business-Anforderungen in einer zunehmend vernetzten Arbeitswelt allein nicht mehr gerecht;

- die heutige Kommunikationsvielfalt, die durch n:n-Beziehungen von Unternehmen mit Mitarbeitern, Lieferanten, externen Dienstleistern und Kunden gekennzeichnet ist, erfordert eine Erweiterung herkömmlicher nur auf Zugriffsbeschränkungen ausgelegter IT-Lösungen;

- auf Client-Ebene ist eine rein signaturbasierte Malware-Abwehr nicht mehr ausreichend.

Cyber Defense ist der Ausweg aus dem Sicherheitsdilemma

Daher ist auch ein Umdenken im Bereich IT-Security erforderlich und die Konzeption und Umsetzung einer umfassenden CyberDefense-Strategie. Cyber Defense steht für einen Paradigmenwechsel in der IT-Sicherheit. Zentrales Merkmal einer ganzheitlichen Cyber-Defense-Strategie ist die Erweiterung herkömmlicher Sicherheitskonzepte, die auf dem Perimeter-Schutz basieren. Neben reaktiven Maßnahmen muss eine End-to-End Sicherheitslösung heute auch einen aktiven Schutz umfassen. Der klassische Netzwerk-Schutzwall wird dabei um proaktive Sicherheitsmechanismen ergänzt, die sich auch auf Applikationen und Daten sowie die einzelnen Endpunkte erstrecken.

Cyber Defense steht dabei für mehr als nur eine Summe einzelner Sicherheitsmaßnahmen und die Kombination punktueller Ansätze, die zum Beispiel nur eine spezifische Herausforderung wie die APT-Abwehr aufgreifen. Es geht dabei vielmehr um ein ganzheitliches Lösungskonzept, das den gesamten End-to-End Sicherheitsservice abdeckt und ein umfassendes und durchgängiges Risikomanagement sicherstellt. Das bedeutet auch, dass es dabei um wesentlich mehr als das reine Infrastruktur- und Technologie-Management geht. Sie stellen in der Regel lediglich die Basis für höherwertige, weitreichendere Services dar.

Erster Schritt bei der Umsetzung einer ganzheitlichen Cyber Defense-Strategie ist die Risikobewertung (Risk Insight). Jedes Unternehmen weist ein individuelles Risikoprofil auf, das durch eine Klassifizierung und Risikobewertung der schützenswerten Daten und Prozesse ermittelt werden muss. Darauf bauen dann alle weiteren Maßnahmen im Rahmen einer zukunftsweisenden Cyber Defense-Strategie auf, die auf den vier zentralen Grundkomponenten Prävention, Erkennung, Abwehr und Reaktion basieren sollte.

Präventive Maßnahmen müssen auch Applikationen, Daten und Endpunkte betreffen

Im Bereich Prävention geht es natürlich zunächst um das Infrastruktur-Management auf Unternehmensseite, mit klassischen Sicherungsmaßnahmen wie einem Perimeter-Schutz mit E-Mail Gateways inklusive Spam- und Malware-Filter, Next-Generation Firewalls, VPN-Systemen oder dynamischen Sandboxing Lösungen. Im Hinblick auf einen ganzheitlichen Ansatz müssen aber auch die Business-Applikationen und Daten selbst verstärkt ins Blickfeld rücken und entsprechend gesichert werden, beispielsweise mit Lösungen in Bereichen wie Data Leakage Protection oder Digital Rights Management.

Eine größere Bedeutung als in der Vergangenheit müssen hinsichtlich der Prävention aber vor allem die einzelnen Endpunkte und ihre verschiedenen Formen wie Desktop-PCs, Notebooks, Tablets oder Smartphones einnehmen. Für Eindringlinge spielen sie eine immer wichtigere Rolle, und deshalb ist es unabdingbar, ihnen auch eine höhere Gewichtung in einem ganzheitlichen Sicherheitskonzept zuzuweisen. Signaturbasierte Mechanismen können gezielte Angriffe nur schwer erkennen und abwehren, so dass moderne intelligente Endpunkt-Lösungen unverzichtbar sind.

Das bedeutet, dass zum Beispiel mit einer stärkeren Nutzung von Micro-Hypervisor-Lösungen zu rechnen ist, die eine zuverlässige Endpunktsicherung durch Isolierung von Applikationen ermöglichen, oder auch mit einer verstärkten Überwachung der Endpunkte, um Verhaltensauffälligkeiten und deren Verbreitung frühzeitig zu erkennen und zu bewerten.

Im Hinblick auf die Prävention dürfen gerade auch aktuelle Trends und Themen wie die zunehmende Cloud-Nutzung, das Internet der Dinge oder die verstärkte Vernetzung von Produktionsanlagen, Industrial Control Systems oder SCADA-Systemen mit der IT nicht vernachlässigt werden. Ein ganzheitliches Cyber-Defense-Konzept muss nicht zuletzt auch den Faktor Mensch berücksichtigen. Die Minimierung dieser potenziellen Schwachstelle durch die Förderung von Awareness und das Training von Mitarbeitern ist ebenfalls ein wichtiger Baustein einer präventiven Cyber-Defense-Strategie.

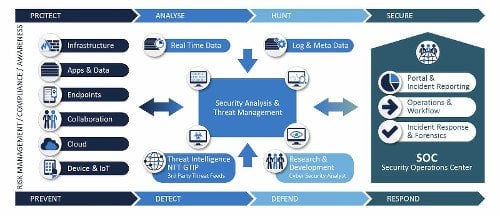

Die Cyber-Defense-Ansatz von NTT Security basiert auf den vier Grundkomponenten Prävention, Erkennung, Abwehr und Reaktion.

Früherkennungssysteme sind absolutes Muss

Nächster Schritt ist die Erkennung, das heißt eine umfassende Sicherheitsanalyse mit der Auswertung von Echtzeitdaten und einem proaktiven Monitoring. Eine effiziente Überwachung erstreckt sich dabei nicht nur auf Systemlogs und -warnungen, sondern beinhaltet zum Beispiel auch Verhaltensanalysen der IT-Umgebung eines Unternehmens, mit der ungewöhnliche Aktivitäten aufgedeckt werden können. Beispiele sind etwa Systeme, die bislang nie miteinander kommuniziert haben und plötzlich große Datenmengen austauschen, oder bisher „stille“ interne Systeme, die plötzlich mit externen Systemen kommunizieren.

Unverzichtbarer Bestandteil einer umfassenden Sicherheitslösung ist die Möglichkeit, Bedrohungen früh zu erkennen, das heißt die Nutzung von Früherkennungssystemen. Auf Unternehmensseite implementierte Systeme sind dafür oft allein schon aufgrund der Geschwindigkeit nicht geeignet. Zudem liegt es auf der Hand, dass ein Unternehmen einen umfassenden Schutz vor Cyber-Angriffen kaum völlig autark realisieren kann, da zum einen die Bedrohungslage zu heterogen und vor allem auch zu dynamisch und zum anderen der Kostenaufwand zu hoch ist. Ganz abgesehen davon, dass es für ein Unternehmen in der Regel weder unter wirtschaftlichen noch unter strategischen Gesichtspunkten sinnvoll ist, Security als Kernkompetenz aufzubauen und zu betreiben.

An diesem Punkt kommen SOC (Security Operations Center) von Managed-Security-Services-(MSS)-Anbietern als proaktive Abwehrzentren für Unternehmen ins Spiel, in denen unter anderem die Früherkennung von Angriffen erfolgt – und zwar durch den Einsatz von Technologie in Kombination mit fachlicher Expertise, das heißt durch den Zugriff auf intelligente Tools, die eine permanente Analyse des Datenverkehrs und die Korrelation unterschiedlichster Informationen sicherstellen, und das Experten-Know-how von Cyber-Security-Analysten.

Zentraler Vorteil des SOC eines global aufgestellten MSSAnbieters ist der umfassende Überblick über die Sicherheitslage und die Fähigkeit, Bedrohungen vorausschauend zu ermitteln und zu isolieren. Voraussetzung ist, dass ein solches Abwehrzentru über eine valide globale Datenbasis für ein proaktives Security Monitoring verfügt. Nur eine derartige globale Threat Intelligence kann auch die zuverlässige Basis für die Realisierung eines umfassenden Schutzes vor akuten – auch gänzlich neuen – Bedrohungen

sein. Dabei kann ein weltweit agierender Provider im Unterschie zu einem rein lokal vertretenen MSS-Anbieter Meldungen und Störungen unterschiedlichster IT-Infrastrukturen von Tausenden Kunden weltweit überwachen und analysieren – und auf dieser Datenbasis dann ein Echtzeitbild der Bedrohungslage erzeugen, das wiederum für die Erstellung effizienter CyberAbwehrlösungen genutzt wird. Ein international vertretener Service-Anbieter wie NTT Security beispielsweise betreibt weltweit 24 SOCs sowie Forschungs- und Entwicklungszentren und beschäftigt mehr als 1.000 Sicherheitsexperten, davon mehr als 250 allein in der DACH-Region. Zudem nutzt NTT weltweit verteilte proprietäre – auf eigener IP basierende – kommerzielle und Open-Source Honeypots und kann damit seinen Kunden ein Höchstmaß an prä-

ventiver Sicherheit bieten.

Incident-Response-Strategie ist unverzichtbar

Eines muss aber auf jeden Fall festgehalten werden: Es gibt keine 100-prozentige Absicherung und daher müssen Unternehmen auf den Ernstfall, sprich einen Incident, effizient vorbereitet sein – bevor dieser eintritt. Das gilt es zu akzeptieren, wobei heute allerdings die Realität vielfach noch ganz anders aussieht. So hat der aktuelle NTT Security Global Threat Intelligence Report ergeben, dass drei Viertel der Unternehmen nur unzureichend für diese Situation – den Incident – gewappnet sind. Eine Incident-ResponseStrategie ist aber unabdingbar, um eine hohe IT-Sicherheit gewährleisten zu können, das heißt, es muss ein Incident-ResponseVerfahren etabliert sein, das im Gefahrenfall abgerufen werden kann und mit dem ein ungewollter Datenabfluss unterbunden wird. Auch hier bieten erfahrene Sicherheitsexperten eine entscheidende Unterstützung bei der Gestaltung und Bereitstellung von Response-Teams.

Insgesamt sollte eine Cyber-Defense-Strategie – ausgehend von der Ermittlung des individuellen Risikoprofils – sukzessive umgesetzt werden. Wichtig ist dabei der ganzheitliche Ansatz, der die Überwachung und Absicherung der Endpunkte als wichtigen Erfolgsfaktor berücksichtigt. Zudem muss eine proaktive Abwehr und Früherkennung von Gefahren durch Technologie und fachliche Expertise gewährleistet sowie ein Incident-Response-Konzept etabliert sein. Nur mit einem solchen umfassenden Ansatz kann ein Unternehmen heute eine maximale IT- und Informationssicherheit realisieren.

Autor: Kai Grunwitz ist Senior Vice President Central Europe bei NTT Security