Deception Technologie-Spezialist will die Zukunft der Cybersecurity verändern und nachhaltig prägen. Hacker in Echtzeit erkennen, analysieren, von ihnen lernen und sie dann abwehren – ein Idealszenario: genau diesen proaktiven Security-Ansatz verfolgt das österreichische Unternehmen Cybertrap.

Seine auf Deception Technologie basierende Lösung unterstützt dabei, höchst zielgerichtete Angriffe, wie zum Beispiel APT- und Zero Day-Attacken, nicht nur zu erkennen, sondern nutzt diese auch zur Aufklärung über die Gegenseite. Ein ausgereiftes Täuschmanöver ermöglicht es Unternehmen, die Vorgehensweise ihrer Angreifer sicher zu studieren, ohne ihr Opfer zu werden. So sind Betreiber kritischer Infrastrukturen in der Lage, ihre Abwehrmechanismen zu optimieren und die Sicherheit auf ein höheres Level zu setzen. Cybertrap bietet seine Lösung wahlweise als Managed- oder Supported Services an.

Die von Cybertrap entwickelte Lösung identifiziert im ersten Schritt Angreifer, die alle Sicherheitsstufen überwunden haben und sich bereits in der Infrastruktur befinden. Anschließend leitet sie diese um und überwacht sie, ohne dass Schäden entstehen können. Dazu werden Köder (Lures) in Webapplikationen oder Endpoints hinterlegt, die ausschließlich von Akteuren mit böswilligen Absichten entdeckt werden können. Folgen Angreifer einem Köder, gelangen sie in eine für das Unternehmen maßgeschneiderte und von der echten Infrastruktur getrennte Täuschumgebung (Decoy). Sämtliche Aktivitäten in der vermeintlich authentischen Umgebung können die IT-Verantwortlichen in Echtzeit verfolgen. Darüber hinaus finden die Eindringlinge scheinbar echte Datensätze vor, die tatsächlich jedoch wertlos sind. Werden diese entwendeten Dateien geöffnet, sendet das in der Lösung enthaltene Cybertrack-Verfahren, eine Art digitaler Peilsender, Informationen an das Unternehmen zurück, wohin die Daten weitergeleitet wurden und wer diese nutzt.

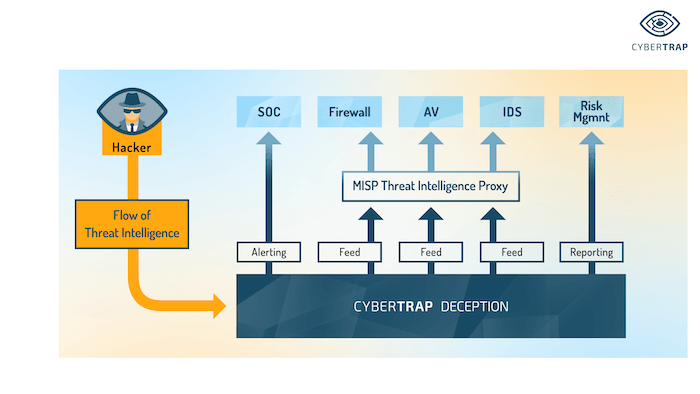

Bild: So funktioniert Threat Interlligence bei Cybertrap. (Quelle: Cybertrap)

Je nach Verlauf des Vorfalls erhalten IT-Security-Verantwortliche wertvolle Erkenntnisse darüber, welche – womöglich auch noch unbekannten – Angriffsvektoren die Eindringlinge anwenden, welche Assets für sie von besonderem Interesse und wodurch die Attacken motiviert sind. Die gewonnenen Informationen aus derart höchst zielgerichteten Angriffen können Unternehmen nicht nur dabei helfen, Schwachstellen zu beseitigen. Sie ermöglichen es auch, die IT-Sicherheitsmaßnahmen entsprechend den vorherrschenden Bedrohungen weiter zu differenzieren. SIEM-Mechanismen lassen sich verfeinern und besonders gefährdete Assets zusätzlich schützen. Damit erreicht der Security-Status des Unternehmens ein höheres Level und die Stakeholder haben zu jedem Zeitpunkt des Angriffs alle Informationen über den Angriff und behalten die volle Kontrolle.

Cybertraps Deception Technologie kann on-Premises, cloudbasiert oder hybrid genutzt werden. Dabei können Unternehmen zwischen zwei Bereitstellungsvarianten wählen: Für Großunternehmen und Behörden, die in der Regel über umfassende IT-Security-Kapazitäten verfügen, empfiehlt sich die Supported Services-Variante. Dabei übernimmt Cybertrap die Schulung und Betreuung der kundeninternen Teams. Das Angebot der Managed Services richtet sich darüber hinaus auch an mittelständische Unternehmen.

Vorteile von Cybertrap Deception-Technologie gegenüber simplen Honeypots:

- hohe Interaktion

- dynamisch

- integriert

- nicht „fingerprintable“

- Nutzung von Ködern statt Sicherheitslücken

- fiindet APTs

- Nutzung echter Systeme

- HQ Threat Intelligence

„‘Störe Deinen Feind nie dabei, wenn er Fehler macht.‘ Nach diesem napoleonischen Credo begegnen wir hochprofessionellen Hackern in sensiblen IT-Infrastrukturen“, erklärt Tom Haak, Chief Operating Officer bei Cybertrap. „Mit unserer maßgeschneiderten, europäischen Deception-Technologie kontrollieren wir die Attacken und sind damit den Angreifern immer einen Schritt voraus.“

www.cybertrap.com