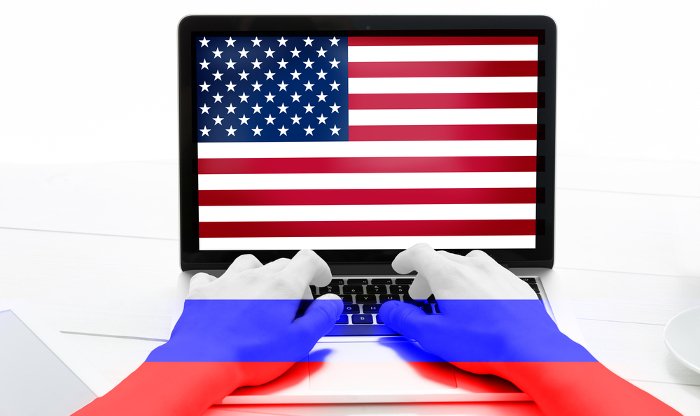

Einer staatlich finanzierten Gruppe von russischen Hackern ist es gelungen, erfolgreich kritische Infrastrukturen in den USA zu anzugreifen. Nachdem sie sich mittels Spear-Fishing Zugang zu den Netzwerken von Drittfirmen verschafft haben, gelang es ihnen, in die Kontrollräume amerikanischer Stromversorger einzudringen. Ein Kommentar von Michael Magrath, Director, Global Regulations & Standards bei OneSpan.

Hacker, auch die staatlich geförderten russischen Hacker, nutzen als Angriffsvektor das schwächste Glied in der Sicherheitskette – den Menschen. Dies wurde in den Anklagen von Mueller Investigation gegen 12 russische Staatsangehörige am 13. Juli sehr detailliert festgestellt: Mittels Spear-Fishing-Attacken wurden ahnungslosen Nutzern Passwörter gestohlen, welchen den unautorisierten Zugriff auf die Clinton-Wahlkampfkampagnen und Systeme des nationalen Komitees der Demokraten (DNC) ermöglichten. Hat tatsächlich jemand erwartet, dass russische Hacker halt vor kritischen Infrastrukturen machen?

So sicher wie die Sonne morgen aufgehen wird, werden Hacker weiterhin Systeme kompromittieren, die eine Authentifizierung per Benutzername und Passwort erfordern. Schwache Authentifizierung ist vergleichbar mit einem millionenschweren physischen Sicherheitssystem – mit unverschlossenem Haupteingang.

Im Gegensatz zu anderen Ländern besitzt und betreibt der private Sektor in den USA die überwiegende Mehrheit der kritischen Infrastrukturen des Landes. Der NIST-Rahmen zur Verbesserung der kritischen Infrastruktur-Cybersicherheit (CSF) ist freiwillig und besteht aus Standards, Richtlinien und Best Practices zum Management von Cybersicherheitsrisiken. In Version 1.1 ist die Empfehlung für einen risikobasierten Ansatz für Identitätsnachweis und Authentifizierung enthalten. Wenn Gefahr für Leib und Leben besteht und zum wiederholten Mal Angriffe erfolgreich waren, ist es fahrlässig, wenn eine Einrichtung zur Zugangssicherung auf leicht kompromittierbare Passwörter setzt.

Zurzeit versucht das Department of Homeland Security (DHS) herauszufinden, ob “die Russen Wege gefunden haben, Sicherheitsverbesserungen wie die Multifaktor-Authentifizierung zu überwinden”. Um es klar zu sagen: Multifaktor-Authentifizierung ist nicht “one size fits all”. Es gibt zahlreiche Ansätze und Technologien mit unterschiedlichen Abstufungen hinsichtlich Sicherheit und Benutzerfreundlichkeit. Zum Beispiel sind Einmalpasswörter, die per SMS übertragen werden, sehr bequem und weit verbreitet. Allerdings hat sich dieser mehrstufige Authentifizierungsansatz als unsicher erwiesen, da OTPs abgefangen werden können. Andere Lösungen wie Fingerabdruck-Biometrie, adaptive Authentifizierung und die Verwendung von kryptografischen Techniken mit öffentlichen Schlüsseln sind weitaus sicherer und haben eine weit verbreitete Akzeptanz gefunden. Es bleibt abzuwarten, was das DHS lernt.

In Anbetracht der immensen Schäden, die Hacker bei Angriffen auf Kraftwerke oder Einrichtungen zur Wasserversorgung anrichten könnten, sollten kritische Infrastruktureinrichtungen darauf achten, eingesetzte Software regelmäßig zu patchen, sensitive Daten zu verschlüsseln und die neuesten Identitätsmanagement- und Authentifizierungstechnologien einzusetzen.

www.onespan.com