Als Teil der Sicherheitslösung SearchLight erlaubt Shadow Search den proaktiven, direkten und schnellen Zugriff auf verfügbare und relevante Bedrohungsdaten im Open, Deep und Dark Web.

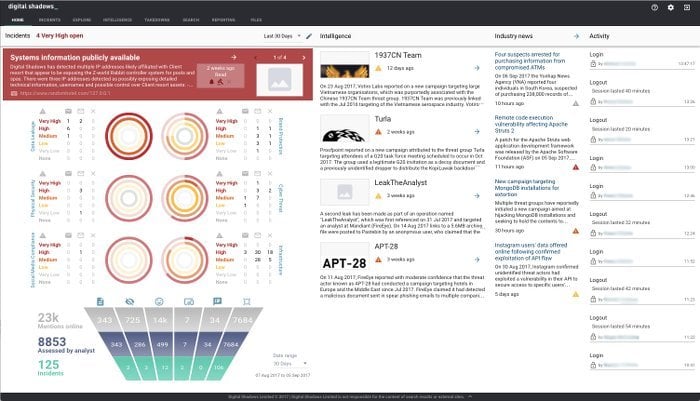

Digital Shadows, Anbieter von Lösungen zum digitalen Risikomanagement und Threat Intelligence, stellt eine Erweiterung seiner Sicherheitslösung SearchLight vor: Shadow Search erlaubt die direkte Suche nach Bedrohungen innerhalb einer umfassenden Sammlung von sicherheitsrelevanten Daten – darunter historische wie aktuelle Informationen zu digitalen Sicherheitsrisiken, führende Sicherheitsblogs und Nachrichtendienste sowie den Digital Shadows eigenen Datenquellen.

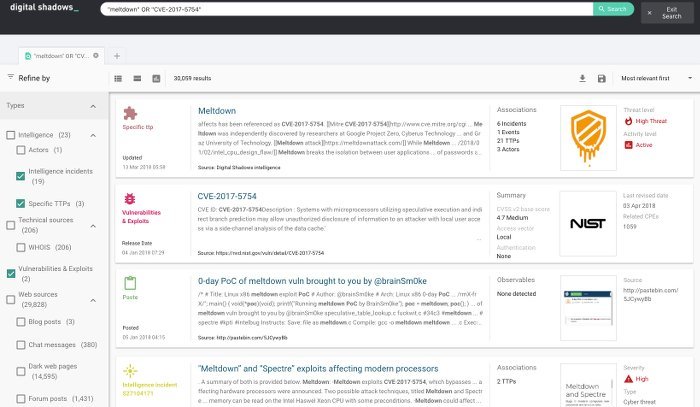

Ausgangspunkt für den detaillierten Einblick ist SearchLight von Digital Shadows. Die Sicherheitslösung durchkämmt Internetforen im Dark und Deep Web, in denen sich vermeintliche Angreifer und Cyberkriminelle bewegen. Die dort gefundene Informationen sowie Sicherheitsanalysen, Bewertungen, Threat Intelligence Reports und strukturierte technische Daten können mit der Suchmaschine Shadow Search nun präzise und in Echtzeit abgefragt werden. Die detaillierten, kontextbezogenen Ergebnisse lassen sich dabei nach technischen, geopolitischen, branchenspezifischen und anderen Suchkategorien filtern. So können Kunden nach unternehmensspezifischen Indikatoren oder Akteuren suchen, die speziell für ihr Geschäftsfeld, ihre Marke und ihren Ruf eine Bedrohung darstellen. Zudem lassen sich Risiken durch Dritte besser managen, Sicherheitsvorfälle zeitnah analysieren und gefährliche Trends im Auge behalten.

Zu den leistungsstarken Funktionen von Shadow Search zählen:

- Ein großes, kontinuerlich wachsendes Cache an strukturierten und unstrukturierten Daten zur Suche

- Einblick in den Suchverlauf, das Speichern von Abfragen sowie das Einrichten von News Alerts

- Erweiterte Suchsyntax sowie umfangreiche, kontextuelle Filter

- Einfach zu interpretierende Suchergebnisse, kategorisiert nach Zeitpunkt, Bedrohungsgrad, Verbindungen, etc.

- Ein eigener Suchbereich für parallel durchgeführte Suchvorgänge und eine detaillierte Ergebnissanalyse

- Exportieren der Ergebnisse nach Excel und JSON sowie über API zur weiteren Datenanalyse

Bild 1: Die Sicherheitslösung durchkämmt Internetforen im Dark und Deep Web, in denen sich vermeintliche Angreifer und Cyberkriminelle bewegen. (Quelle Digital Shadows)

„Viele Sicherheits- und IT-Teams müssen oft umständlich mehrere Dashboards, Tools und Datensätze durchsuchen, ehe sie relevante Informationen finden, um eine Bedrohung schnell und effektiv abzuwehren. Zudem sind sie müde, ständig neue Warnmeldungen auf ihre Relevanz und ihr Risiko zu überprüfen, was sich auf die Reaktionszeit auswirkt,“ erklärt James Chappell, Mitbegründer und Chief Technology Officer von Digital Shadows. „Die Schnittstelle zu Shadow Search bietet hier eine leistungsstarke und intuitive Suche innerhalb des riesigen Datenrepository unserer Flagship-Lösung SearchLight. Sicherheitsteams und Analysten erhalten schnell valide Einblicke in die derzeitige Bedrohungslage – angefangen bei Gegenspielern, neuesten Tools, ersten Anzeichen für einen Angriff oder Exploits. So gewinnen sie wertvolle Zeit, um Risiken rechtzeitig zu erkennen und abzuwehren.“

Die Herausforderungen im Bereich Security- und Risikomanagement nehmen nach einem Bericht von Gartner zu. Demnach arbeiten Angreifer kontinuierlich daran, traditionelle Blockierungs- und Präventionssicherheitstechnologien zu umgehen. Endnutzer würden es verpassen, grundlegende Sicherheitspraktiken einzuhalten und werden so leicht zu Opfern von Social-Engineering-Angriffen. Die Zeitspanne bis zum Erkennen einer Bedrohung, nehme zwar branchenübergreifend ab. Dennoch dauere es noch immer viel zu lange. Auch wenn die Bedrohung erkannt ist, sei es zudem für die meisten Unternehmen schwierig angemessen zu reagieren und die Gefahr auszuschalten.

Bild 2: Informationen sowie Sicherheitsanalysen, Bewertungen, Threat Intelligence Reports und strukturierte technische Daten können mit der Suchmaschine Shadow Search nun präzise und in Echtzeit abgefragt werden. (Quelle Digital Shadows)

Die Beta-Version von Shadow Search wird bereits von Kunden unterschiedlichster Branchen genutzt. Darunter die Schweizer Luxus-Uhrenmanufaktur Schaffhausen IWC, das Cybersecurity-Unternehmen Cylance, das amerikanische Beratungsunternehmen Trevora sowie die britische Einzelhandelsgruppe John Lewis Partnership.

Lead IT Security Analyst von John Lewis Partnership: „Als Teilnehmer am Beta-Programm von Shadow Search konnte unser Security Operation Center das neue Tool als eine Art One-Stop-Shop für unsere Nachforschungen nutzen. Wir konnten IP-Adressen sowie branchenbezogene Informationen nachschlagen und benutzerdefinierte, von uns konfigurierte Warnmeldungen überwachen. Sämtliche Bereiche, die Digital Shadows abdeckt, standen uns mit einer Suchfunktion zur Verfügung, von der wir alle Ergebnisse abrufen konnten. Shadow Search hat es uns schnell ermöglicht, sehr tief in die Analyse und Recherche unserer digitalen Risiken einzusteigen. Indem wir auf die riesige Datenmengen des Open, Deep und Dark Webs besser zugreifen und sie durchsuchen können, gelingt es uns diese sinnvoll zu nutzen. Shadow Search wird uns helfen, fundiertere Entscheidungen zu treffen und unsere Reaktion auf Sicherheitsvorfälle sowie die Jagd nach Bedrohungen zu verbessern.“

www.digitalshadows.com