Ende Februar 2018 hat das Link11 Security Operation Center (LSOC) massive Angriffe über UDP auf den UDP-Quellport 11211 entdeckt. Dieser Angriffsmodus war bislang unbekannt. Die aktuellen Attacken bedeuten daher das Erscheinen eines neuen Amplification-Vektors, den sie nach ersten Analysen als „Memcached Reflection“ bezeichnen.

Die Attacken starteten an mehreren Tagen hintereinander, ihre Angriffsdauer betrug aktuell bis zu 10 Minuten. Besonders gefährlich sind die Attacken wegen ihrer sehr hohen Bandbreiten, die bei jeder einzelnen Attacke 100 Gbps überstiegen. Die Peaks dieser Hyper-Attacken gingen zudem weit über die 400 Gbps hinaus.

Memcached Reflection Angriffe sind in die Klasse der Reflection Amplification Attacken einzuordnen und ähneln z. B. DNS Reflection. Memcached selbst ist ein freies, hochperformantes Objektcaching-System unter Open Source-Lizenz. Es dient der Beschleunigung von dynamischen Web-Applikationen, da Objekte und andere Daten im Hauptspeicher des Servers zwischengelagert werden können. Die Angreifer nutzen hierbei schlecht abgesicherte Installationen des freien Caching-Systems aus: Es ist ungesichert über UDP-Port 11211 erreichbar, um Daten zu lesen/schreiben, aber auch um Statistiken abzufragen.

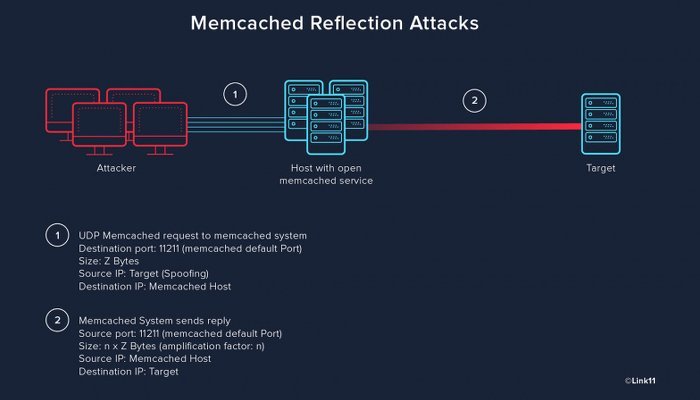

Memcached Reflection Angriffe nutzen im Internet frei verfügbare Server, welche Memcached installiert haben. Diese Server werden als „Verstärker” genutzt. Der Angriff an sich erfolgt relativ einfach: Zuerst werden potentielle Verstärker gesucht. Dies geschieht mittels UDP-Internetscans auf Port 11211. Der Angreifer stellt nun (zehn)tausende von Anfragen an die entsprechenden Server und nutzt dabei die IP Adresse des Angriffsziels als Absender-IP, so dass die Antworten der Memcached-Instanzen nicht an den Angreifer selbst, sondern in Richtung des Angriffsziels gesendet werden. (Zehn)tausende von Antworten werden dadurch von den Memcached Hosts in Richtung des Angriffsziels gesendet.

Ablauf einer Memcached Reflection Attacke, Copyright: Link11

Angriffseigenschaften

Attack Vector: Memcached Reflection

Peak Bandwidth: 460 Gigabits per second (bisher)

Source Port: 11211

Die eigentlichen Anfragen auf den Memcached Host sind dabei recht klein, während die Antworten um ein Vielfaches größer ausfallen. Analysen der Angriffe zeigten, dass der Verstärkungsfaktor in die Tausende gehen kann. Auch ein Angreifer, der mit relativ geringer Bandbreite angebunden ist, kann mit geringem Ressourceneinsatz Angriffe in der Größenordnung von über 100 Gbps erzeugen.

Schlussfolgerung

Memcached Reflection Angriffe sind eine massive Bedrohung, da der Verstärkungsfaktor immens hoch ist. Besorgniserregend ist auch, dass Memcached den Zugriff auf die im Cache befindlichen Daten ohne jegliche Authentifizierung erlaubt. Bei freiem Zugriff auf Port 11211 via UDP und TCP können Dritte sehr einfach an Daten in den entsprechenden Caches gelangen und diese auch modifizieren. Link11 empfiehlt hier den Zugriff auf Memcached von extern weitestgehend einzuschränken.

link11.com