Kaspersky Lab ICS CERT (Industrial Control Systems Cyber Emergency Response Team) hat eine Reihe schwerwiegender Schwachstellen im Lizenz-Management-System ,Hardware Against Software Piracy (HASP)‘ gefunden.

Das System wird häufig in Unternehmens- und ICS-Umgebungen zur Aktivierung lizensierter Software genutzt. Weltweit dürften daher Hunderttausende oder mehr Systeme von dieser Schwachstelle betroffen sein.

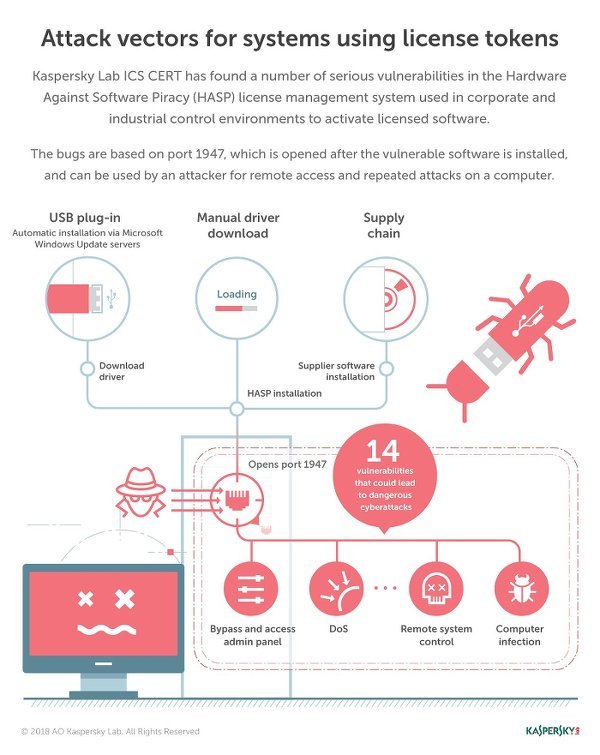

Insgesamt wurden 14 Schwachstellen in den Komponenten der Software-Lösung identifiziert; darunter waren mehrere DoS-Schwachstellen (Denial-of-Service) und verschiedene RCEs (remote execution of arbitraty code), die sich beispielsweise automatisch mit den höchsten Systemrechten statt normalen Nutzerrechten ausnutzen lassen. Angreifer können so jeden beliebigen Code ausführen. Alle identifizierten Schwachstellen sind potenziell hochgefährlich und könnten den Unternehmen schwere Schäden zufügen.

Kriminelles Ausnutzen der Schwachstellen

Die betroffenen USB-Tokens zur Aktivierung von Software-Lizenzen funktionieren im Regelfall wie folgt: ein Systemadministrator, der auf einem Rechner eine Software aktivieren muss, würde dafür den Token einstecken. Dieser prüft dann, ob die entsprechende Software tatsächlich legitimiert ist (es sich also nicht um eine Raubkopie handelt) und aktiviert sie, damit sie der Nutzer des PCs oder Servers verwenden kann.

Wird der Token erstmals mit dem PC oder Server verbunden, lädt das Windows-Betriebssystem den passenden Software-Treiber vom Server des Herstellers herunter, damit der Token einwandfrei mit dem Computer arbeiten kann. Es ist auch möglich, dass der Treiber zusammen mit Drittanbieter-Software installiert wird, die das genannte System zum Lizenzschutz verwendet. Laut den Kaspersky-Experten setzt die Software nach ihrer Installation den Port 1947 ohne korrekte Benachrichtigung des Anwenders auf die Ausnahmeliste der Windows-Firewall und ermöglicht so Attacken aus der Ferne.

Angreifer müssen lediglich im Netzwerk, auf das sie es abgesehen haben, nach offenen 1947-Ports suchen, um aus der Ferne verfügbare Rechner zu identifizieren.

Noch wichtiger ist allerdings die Tatsache, dass die Ports auch dann offen bleiben, wenn die Tokens wieder entfernt wurden. Daher müssen Angreifer auch in gepatchten und geschützten Unternehmensnetzwerken nur einmalig eine HASP-Lösung nutzende Software installieren oder den USB-Token nur einmal mit einem PC verbinden (auch wenn dieser gerade gesperrt ist), damit Attacken aus der Ferne möglich werden.

„Berücksichtigt man die weite Verbreitung dieses Lizenzmanagement-Systems, so ist die Bandbreite möglicher Folgen sehr groß, denn die Tokens werden nicht nur in herkömmlichen Unternehmensumgebungen genutzt, sondern auch bei sicherheitskritischen Einrichtungen mit strengen Zugriffsvorschriften. Letztere lassen sich über die von uns entdeckte Möglichkeit leicht umgehen, was kritische Netzwerke einer Gefahr aussetzt“, erklärt Vladimir Dashchenko, Head of Vulnerability Research Group bei Kaspersky Lab ICS CERT.

Alle Informationen wurden an den Hersteller weitergegeben. Die entdeckten Schwachstellen laufen unter folgenden CVE-Nummern:

- CVE-2017-11496 – Remote Code Execution

- CVE-2017-11497 – Remote Code Execution

- CVE-2017-11498 – Denial of Service

- CVE-2017-12818 – Denial of Service

- CVE-2017-12819 – NTLM hash capturing

- CVE-2017-12820 – Denial of Service

- CVE-2017-12821 – Remote Code Execution

- CVE-2017- 12822 – Remote manipulations with configuration files

Nach der Entdeckung informierte Kaspersky Lab die betroffenen Software-Hersteller, welche in der Folge Sicherheits-Patches bereitstellten.

Kaspersky Lab ICS CERT empfiehlt allen Anwendern dringend die folgenden Maßnahmen:

- schnellstmögliche Installation der aktuellen (sicheren) Version des Treibers, oder bezüglich Treiberupdates den Kontakt zum Anbieter zu suchen;

- den Port 1947 schließen, zumindest in der externen Firewall (innerhalb der Netzwerk-Perimeter), jedoch nur solange, wie dies die Geschäftsprozesse nicht beeinflusst.