Systembedrohung: Gestohlene Identitäten

Ein gestohlenes Passwort kann ausreichen, um eine Ransomware-Attacke ins Rollen zu bringen. Digitale Identitäten sind für Cyberkriminelle längst wertvolle Beute.

Veränderte Prioritäten bei der Auswahl von IT-Sicherheitslösungen

Deutsche Unternehmen legen bei der Auswahl von IT-Sicherheitslösungen zunehmend Wert auf mehr als nur technische Leistungsfähigkeit.

Grok auf Azure

Mit dem KI-Chatbot Grok des von Elon Musk gegründeten Start-ups xAI hat Microsoft seine Cloud-Plattform Azure für ein weiteres Sprachmodell geöffnet.

Schnelle Einrichtung der last Line of Defense

Für die Abwehr von Cyberattacken und die Sicherheit der Daten benötigen Unternehmen eine umfassende Sicherheitsstrategie. Diese umfasst nicht nur die klassische Security, bestehend aus Endpoint-Protection oder Firewalls, sondern insbesondere auch den Schutz der Backups.

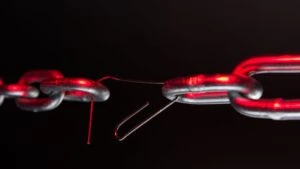

Das Risiko durch Drittanbieter

Drittanbieter-Zugriffe und komplexe Lieferketten sind zu einem großen Unsicherheitsfaktor in der Cybersicherheit geworden. Immer häufiger missbrauchen Kriminelle sie, um Daten zu stehlen und die IT zu kapern.

Prime Day im Visier von Betrügern

Das Interesse am Prime Day wächst von Jahr zu Jahr, so auch das Risiko, Opfer von Online-Betrug zu werden.

Prognosen, die keiner hören will – aber alle betreffen

Der Global Cybersecurity Outlook 2025 des World Economic Forum in Zusammenarbeit mit Accenture trifft den Nagel auf den Kopf: Die Bedrohungslage ist nicht nur gewachsen, sie eskaliert.

Ein Blick hinter die Fassade vieler MDR-Services

Managed Detection and Response (MDR) ist der neue Hype der IT-Sicherheitsbranche. Kaum ein Systemhaus, das nicht plötzlich MDR im Portfolio hat.

Haftungsrisiko Cybersicherheit

Noch nie war Cybersicherheit ein reines IT-Problem. Leider ist es nach wie vor häufig geübte Praxis, dass dieses Thema an die Technikabteilung delegiert wird und die Geschäftsführung sich nicht in einem angemessenen Maße damit auseinandersetzt.

Systerra Computer GmbH

Wiesbaden

Landkreis Rotenburg Haupt- und Personalamt

Rotenburg (Wümme), Home Office

Meistgelesene Artikel

16. Februar 2026

12. Februar 2026

31. Januar 2026

19. Januar 2026