Living Off The Land (LOTL)-Angriffe stellen eine der gefährlichsten Bedrohungen für Unternehmen dar, da Hacker dabei legitime System-Tools für ihre Zwecke missbrauchen.

Ein innovativer Ansatz, der KI-gestützte Verhaltensanalyse mit granularer Nutzerprofilierung kombiniert, ermöglicht es Sicherheitsteams, zwischen legitimem und bösartigem Verhalten präzise zu unterscheiden und Angriffsflächen gezielt zu schließen – ohne die Produktivität einzuschränken.

Missbrauch legitimer Tools erkennen

Für komplexe, gezielte und damit gefährliche Angriffe missbrauchen Hacker immer wieder legitime IT-Tools, um sich vor klassischen Sicherheitstechnologien zu tarnen. Das ist eine echte Herausforderung für IT-Security Teams. Der Einsatz von KI, um Anomalien zu erkennen, kann Sicherheitsteams unterstützen, insbesondere solch hochevasive – also äußerst schwer zu fassende – Angriffe frühzeitig zu enttarnen. Doch die ungefilterte Diagnose einer Anomalie trägt noch nicht zu einem umfassenden und handhabbaren Schutz bei. Erst die KI-gestützte Korrelation von Verhaltensmustern mit Nutzertypen erlaubt es, legitimes Verhalten von verdächtigem oder bösartigem präzise zu unterscheiden sowie handhabbare granulare, dynamische und automatisierte Sicherheitsregeln für einzelne Nutzertypen festzulegen.

Durch dieses individuelle, kontext- und unternehmensspezifische Schließen von Angriffsflächen erst erfolgen ein effizientes Risikomanagement und eine Abwehr der wirklich gefährlichen Attacken.

Die Gefahr durch Living Off The Land-Attacken

Hacker finden immer wieder neue Wege, ihre Angriffe zu tarnen. Eine der effektivsten Techniken ist Living Off The Land (LOTL). Der Begriff stammt von Überlebenstechniken, bei denen Menschen vom Eigenanbau und der Suche oder Jagd nach Nahrung leben, statt sich auf eine externe Versorgung zu verlassen. In der Cybersicherheit beschreibt er eine Technik, bei der Angreifer legitime Tools und Prozesse nutzen, die bereits in den Zielsystemen vorhanden sind, wie zum Beispiel PowerShell oder Windows Management Instrumentation (WMI).

Anstatt eigene, schnell an der Signatur erkennbare Schadsoftware zu installieren, nutzen Angreifer vertrauenswürdige, integrierte Systemdienstprogramme, um unentdeckt bösartige Aktivitäten durchzuführen. Nach dem einmal erlangten initialen Zugang ins System suchen Hacker mitunter Wochen oder Monate lang in der IT des Opfers nach Möglichkeiten, gezielte Attacken zu starten. So erkunden sie etwa Infrastruktur oder Daten aus, um diese zu verschlüsseln oder zu verkaufen. Dieses Ausspähen schafft die Grundlage für Angriffe mit hohem Schadens- und Erpresserpotential.

Der Weg zur proaktiven Cybersicherheit führt von der Erkennung zur Prävention.

Daniel Daraban, Senior Director of Product Management, Bitdefender

Zu viele Zugangsrechte

Was LOTL-Angriffe besonders gefährlich macht, ist ihre Fähigkeit, herkömmliche Sicherheitsmaßnahmen zu umgehen. Da die Angreifer legitime System- und Administrationstools verwenden, fügen sich ihre Aktivitäten nahtlos in den normalen Betrieb ein. Sicherheitsteams müssen in der Lage sein, zwischen harmloser Administration und bösartiger Aktion zu unterscheiden. LOTL-Angriffe rechtzeitig zu erkennen, ist daher eine der komplexesten Aufgaben in der Cyberabwehr. Sie sind sicher auch deshalb bei Hackern sehr beliebt: Nach Statistiken von Bitdefender und anderen Experten verwenden mehr als 70 Prozent der Akteure in großen Sicherheitsvorfällen LOTL-Techniken.

Ein grundsätzliches Problem im Kampf gegen LOTL-Angriffe ist, dass Benutzer meist über weit mehr Rechte und Funktionen verfügen, als sie benötigen, was die Angriffsfläche enorm und unnötig erhöht. Darüber hinaus können Angreifer ihre erfolgreichen Playbooks wiederverwenden. Ein trennscharfes Erkennen des Missbrauchs legitimer Tools durch eine präzise Verhaltens-Erkennung ist deshalb grundlegend, um gegen solch hochevasive Angriffe vorzugehen.

Zutreffend legitimes Verhalten erkennen: Korrelation von Nutzertypen

Eine wirksame Reduktion von Angriffsflächen, wie sie etwa durch legitime Tools entstehen, kann durch eine richtige Analyse und Definition von normalem Verhalten erfolgen. Zugleich müssen legitime Tools für legitimierte Nutzer erlaubt bleiben.

Aussagekräftig und umsetzbar wird die Verhaltensanalyse durch das Clustern von individuellem, kontext- und unternehmensbezogenem Nutzerverhalten als Grundlage, um verdächtiges Verhalten für jede Nutzergruppe festzulegen. Jeder Nutzer wird dabei gemäß seinen Aufgaben unter einem bestimmten Nutzertyp mit einer spezifischen Angriffsfläche zusammengefasst. Unnötige und notwendige Risiken werden im Abgleich mit seinem Aufgabengebiet erkannt, um sie zu entfernen, einzudämmen oder zu überwachen.

Kontext ist entscheidend: Nutzerbasierte Risikoprofile

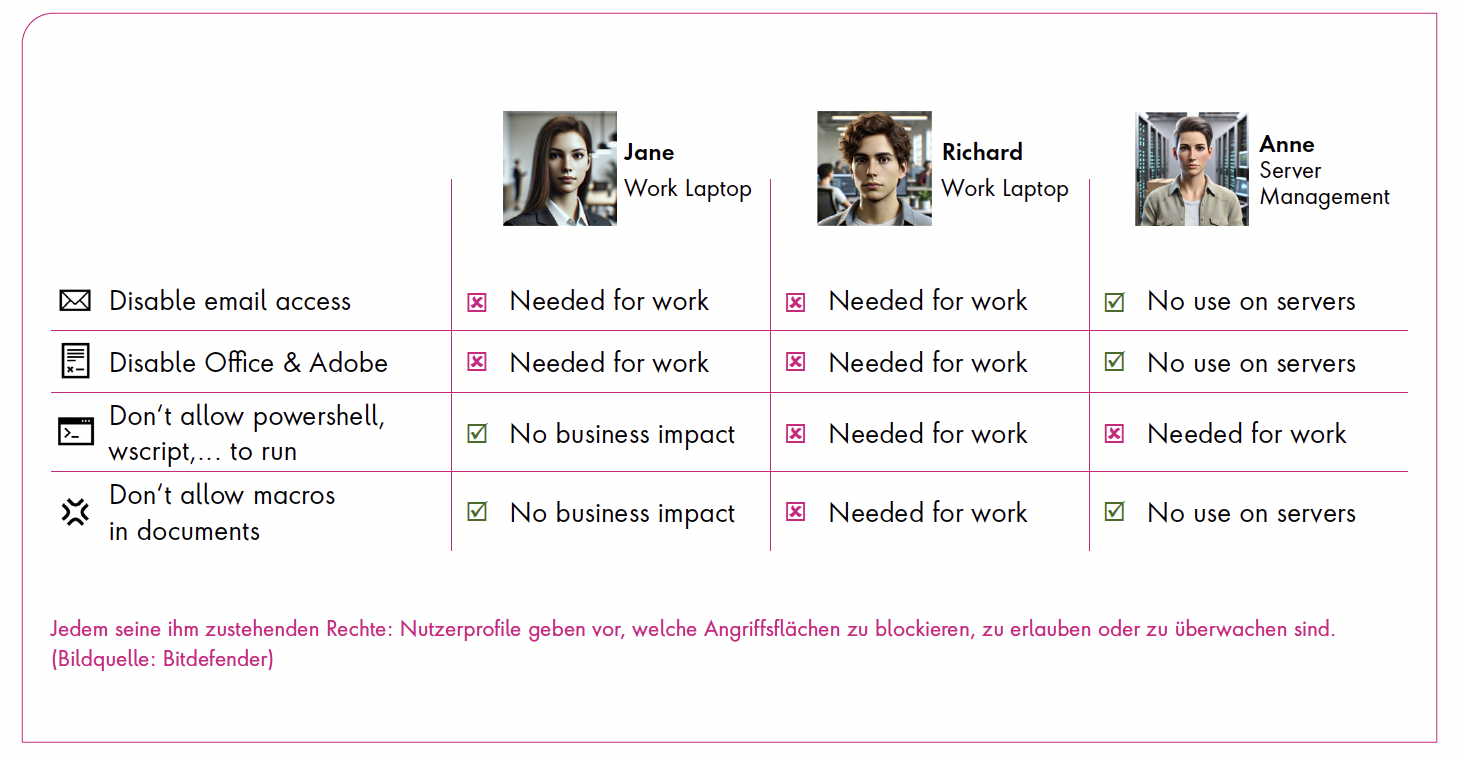

Im Folgenden findet sich ein Beispiel für das Clustern von zwei Nutzertypen und deren individuellen Angriffsflächen:

- Eine HR-Managerin benötigt für ihre Arbeit Zugriff auf E-Mails und muss angehängte Dokumente öffnen dürfen. Ein Ransomware-Angriff erfolgt aber nicht selten über eine Phishing-Mail. Ein Makro in einem Dokumentenanhang kann dann den Download einer bösartigen PowerShell-Payload ermöglichen. Da HR-Mitarbeiter weder Makros noch PowerShell für ihre Aufgaben brauchen, können Sicherheitsregeln durch Ausschluss dieser Funktionen unnötige Risiken blockieren. Ausgeführte Makros oder PowerShell sind für diesen Nutzertyp verdächtige Anomalien.

- Dagegen benötigt ein Mitarbeiter im Server-Management für seine Arbeit PowerShell, jedoch kein Adobe und keine Ausführbarkeit von Makros in Dokumenten. Die für diesen Nutzertyp zu schützende Angriffsfläche unterscheidet sich. E-Mails kann man ihm freilich nicht verbieten, aber durchaus den Zugriff auf HR-Dateien.

Eine solche Korrelation von Nutzertypen ermöglicht es, granular relevante Nutzerregeln aufzustellen sowie Sicherheitslücken dynamisch zu schließen und sorgt für ein effizientes Risikomanagement, ohne Arbeitsabläufe zu behindern.

Proaktive Systemhärtung: Unnötige Angriffsflächen großflächig schließen

Jedes Unternehmen verfügt über Angriffsflächen, die ohne Beeinträchtigung der Geschäftsabläufe weitläufig geschlossen werden können, da diese Tools, wenn überhaupt, nur von wenigen Mitarbeitern genutzt werden:

- Bitsadmin ist ein Microsoft Command-Line-Tool, das Dateitransfers im Hintergrund ermöglicht und häufig von Angreifern missbraucht wird. Laut Bitdefender-Statistiken wird es nur von 0,22 Prozent der Unternehmen genutzt. Das bedeutet, dass es in 99,8 Prozent der Unternehmen deaktiviert werden kann.

- Auch Tools wie cscript und wscript haben kaum Einschränkungen auf Windows-Rechnern, aber weniger als 20 Prozent der Unternehmen nutzen diese Tools tatsächlich. Damit verbleibt eine unnötige Angriffsfläche von 80 Prozent.

- PowerShell wird von 83,6 Prozent der Unternehmen verwendet. Damit bleibt immer noch eine unnötige Angriffsfläche bei 17 Prozent. Darüber hinaus wird PowerShell zu 90 Prozent von Administratorkonten verwendet, weshalb PowerShell generell für lokale Benutzer deaktiviert werden kann.

- Andere legitime Tools, die in der Regel bei vielen Mitarbeitern als verdächtiges Verhaltensmuster ohne weiteres zu blocken sind, sind Tools für Netzwerküberwachung, Krypto-Mining oder für die Verschlüsselung wie BitLocker.

Von der Erkennung zur Prävention: Der Weg zur proaktiven Cybersicherheit

Letztlich macht erst das Clustern von Nutzergruppen und die sich daraus ergebende dynamische Anpassung von Sicherheitsregeln die Ergebnisse der Verhaltensbeobachtung durch KI und Machine Learning – für spezifische Nutzerregeln, für Nutzergruppen-relevantes Risikomanagement und damit für eine präventive Abwehr verwertbar. Das ist entscheidend für die IT-Sicherheit der Zukunft, denn nur eine Prävention kann Angriffe entweder früh erkennen und im Keim ersticken oder so schnell wie möglich wieder eindämmen, ehe größerer Schaden entstehen kann.

| Vorteile des dynamischen Clusterns von Nutzermustern im Überblick #1 Dynamische, individuelle Risiko-Profile: Individualisierte, selbstlernende Machine-Learning-Algorithmen, die sich kontinuierlich dynamisch und granular an neue Benutzermuster und Angriffsvektoren anpassen, ermöglichen es, zuverlässig ungewöhnliche Verhaltensweisen von Nutzern und Nutzergruppen zu identifizieren, statt nur generisch die üblichsten Angriffsflächen zu schützen, wie es klassische Sicherheitslösungen tun. #2 Dynamische, präzise Sicherheitsrichtlinien: Wenn Verhaltensweisen präzise erkannt und legitime Aktivitäten von illegitimen getrennt sind, lassen sich Sicherheitsrichtlinien bestmöglich und dynamisch an das jeweilige Benutzerverhalten anpassen, anstatt bestimmte Tools und Aktionen nur generisch zu blocken oder zu erlauben. Dabei ist auch eine dynamische Administration von Regeln im Auto-Modus und das automatische Zuweisen von Risikogruppen möglich, um Sicherheitsteams zu entlasten. #3 Optimiertes Risikomanagement: Das Ergebnis ist ein einschlägiges und effizientes Risikomanagement durch kontinuierlich, dynamisch und automatisiert in Echtzeit festgesetzte Sicherheitsregeln. Notwendige Risiken werden über Richtlinien sowie Threat Detection und Response unter Kontrolle gehalten. Unnötige Risiken sind durch gehärtete Systeme ausgeschlossen. So lassen sich Angriffsflächen enorm reduzieren und insbesondere schwer erkennbare Cyberangriffe wie LOTL proaktiv verhindern. Darüber hinaus sorgt der hier beschriebene präventive, Nutzerprofil-bezogene Sicherheitsansatz für eine verbesserte Produktivität, da Mitarbeiter entsprechend ihren tatsächlichen Aufgaben die zulässigen sowie notwendigen Privilegien erhalten und Funktionen ausüben dürfen. Nicht zuletzt entlastet eine zuverlässige Verhaltenserkennung maßgeblich Sicherheitsteams, die unter Alarmmüdigkeit leiden. |