Im Folgenden soll betrachtet werden, über welche Risiken und Bedrohungen sich ein Anwender eines (Public) Cloud Services im Klaren sein muss, wenn er eine Entscheidung für oder gegen die Nutzung der Cloud treffen will. Dabei soll die gesamte Kette der unmittelbar Beteiligten betrachtet werden.

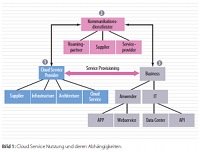

An der Nutzung eines Public Cloud Services sind immer mindestens drei Parteien beteiligt (Bild 1).

- Der Cloud Service Provider (1) als Repräsentant für die Erbringung des Dienstes an sich.

- Der Kommunikationsdienstleister (2) als Repräsentant für die Bereitstellung der Kommunikation.

- Der Unternehmen (3) bzw. der Anwender des Dienstes.

Um die Risiken, die bei der Nutzung von Cloud Services entstehen, beurteilen zu können, müssen alle beteiligten Parteien betrachtet werden.

Cloud Service Provider

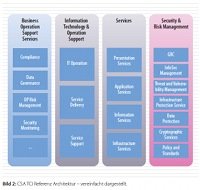

Ein Cloud Service Provider hat im ersten Schritt die gleichen Risiken und Anforderungen wie ein IT Service Provider. Die Cloud Security Alliance (CSA) hat für die Cloud-Anbieter und deren eigenen Schutz eine Referenzarchitektur vorgestellt (Bild 2) [3].

Wird diese Architektur bei einem Cloud-Anbieter umgesetzt, so kann davon ausgegangen werden, dass eine Vielzahl von Fragen zur Informationssicherheit aus Sicht des Anbieters beantwortet wurden. Viele der Anforderungen reflektieren Forderungen aus ISO 20000 (IT Service Management) und ISO 27001 (Information Security Management – ISMS) sowie des BSI [3] wieder.

Dennoch kann man aus Sicht der Informationssicherheit sagen, dass ein Cloud Service Provider, der ein ISMS betreibt oder der CSA Architektur folgt, mit den bereitgestellten Informationen sorgfältig umgehen kann. Es steht ihm jedoch offen, bestimmte Anforderungen auszuschließen. Personendaten, Krankendaten oder Daten an die eine besondere Schutzanforderung gestellt wird, sollten also nur nach sorgfältiger Prüfung mit Hilfe von Cloud Services verarbeitet werden.

Ein Cloud-Anbieter muss also Vertraulichkeit, Integrität und Verfügbarkeit nur gemäß seinen Zusagen einhalten und sicherstellen, dass dies auch für seine eigenen Dienstleister gilt.

Allgemein entstehen also klare Forderungen an einen Cloud Service Provider, die mehrheitlich in dessen eigenem Interesse liegen:

- Klare Regelung zum Zugriff auf Daten und Systeme,

- Durchgriff der Sicherheitsrichtlinien auf die Dienstleister des Cloud-Anbieters,

- Management der Risiken und der Sicherheit für den Eigenbetrieb,

- Softwaretechnische Sicherheit des Services an sich,

- Kontrolle der Einhaltung der geforderten Sicherheitsmaßnahmen,

- Standorteigenschaften und deren Wechselwirkung auf die Informationssicherheit,

- Schutz vor Nutzern mit niederen Beweggründen.

Diese Forderungen werden durch die Architektur aus Bild 2 bzw. durch ein ISMS nachweislich abgedeckt. Jetzt wäre es nur noch wünschenswert, diese Informationen würden auch den Anwendern bereitgestellt. Hier zeichnen sich aber bereits die ersten Trends ab, welche Informationen ein Cloud Service dem Anwender bereitstellen soll.

Kommunikationsdienstleister

Cloud Services sind naturgemäß davon abhängig, dass eine schnelle und verlässliche Datenkommunikation den Anwender mit dem Cloud Service verbindet.

Die beteiligten Kommunikationsdienstleister profitieren von den Cloud Services jedoch nicht, können aber entscheiden, wie die Daten zwischen Anwender und Cloud Service priorisiert werden, wie mit Durchleitung und Übergabe umgegangen wird und welche Tarifierung am Ende vom Anwender oder Cloud Service Provider gefordert wird. Zudem bleibt unklar, ob die benötigten Cloud Services von bestimmten Ländern aus überhaupt erreichbar sein werden.

Anders als bei Firmennetzen wird im Bereich Telekommunikation heute schon aktiv gefiltert und es wird genau darauf geachtet, zu welchen Diensten mit welchen Konditionen Zugang gewährt wird. Das Risiko, die Cloud in bestimmten Regionen nur eingeschränkt oder nicht nutzen zu können, bleibt bestehen und hängt stark von der zukünftigen Entwicklung in diesem Sektor ab. So ist z.B. Microsofts Cloud Service Skype in einigen Ländern nicht erreichbar, da er nicht den kulturellen Normen entspricht.

Anwender von Cloud Services

Die Anwenderseite ist für die Betrachtung der Risiken und Bedrohungen in der Cloud von wesentlicher Bedeutung. Sie sollten das geforderteMaß an Sicherheit bei sich selbst ebenfalls implementieren. So müssen den Verantwortlichen für die jeweiligen Geschäftsprozesse, die in die Cloud migriert werden sollen, die folgenden Punkte absolut klar sein:

- Vertragliche Anforderungen an die Daten, die in der Cloud gespeichert und verarbeitet werden sollen,

- Compliance Anforderungen an die Daten, die in der Cloud gespeichert und verarbeitet werden sollen,

- Wert der Applikationslogik und Aufwand der Migration,

- Know-how Degradation in der Fertigungskette,

- Sicherheits- und Kontrollanforderungen an den Prozess.

Ideal wäre hier ein anwenderseitiges ISMS, das genau in der Lage ist, diese Forderungen und Risiken für den Informationsschutz zu bewerten und auch aktuell bereit zu stellen.

Es stellen sich aber noch weitere Fragen, bei der Nutzung der Cloud:

Wo findet die Datenhaltung in der Cloud tatsächlich statt und wo ist der Unternehmenssitz des Anbieters?

Der Betriebsort des Anbieters sowie die tatsächliche räumliche Verteilung ist notwendig um zu verstehen, welche Rechtssysteme und welche Infrastrukturanbieter Einfluss und gegebenenfalls Zugriff auf den Service nehmen können.

Wer außer dem Eigentümer und dem Betreiber der Cloud kann Einsicht in die Daten der Cloud nehmen?

Cloud Services haben eine Supply Chain und es sind viele Parteien an der Erbringung des Services beteiligt. Für den Anwender ist es jedoch nur von Bedeutung, wer unmittelbar auf seine Daten oder auch auf seine Business- Logik zugreifen kann, z.B. Mitarbeiter aus dem Helpdesk oder der Administration oder gar die Administration eines weiteren Service Providers.

Legal Interception

Ein Thema, das weitgehend das Vertrauen in die Sicherheit derDaten in der Cloud beeinflusst, ist Legal Interception. Den Unterschied hier macht der landesspezifische Umgang mit Legal Interception und die Frage, wie die Anwendung in der Praxis aussieht. Hier steht der oft zitierte Patriot Act, der Zugriff auf in der Cloud gespeicherte Daten erleichtert, nicht alleine da. Auch in anderen Ländern, auch innerhalb Europas, bestehen erweiterte gesetzliche Möglichkeiten auf Daten, die in der Cloud gespeichert sind, zuzugreifen, ohne dass der Eigentümer darüber informiert wird.

Bewegt man sich zusammen mit dem Anbieter unter einer gemeinsamen Rechtsform, so kann diese Frage vernachlässigt werden. Kommen jedoch mehrere Rechtsformen zum Einsatz so muss dies genau betrachtet werden. Man muss sich allerdings eingestehen, dass Legal Interception genauso auf Outsourcing anwendbar ist und man daher am Status-Quo nicht so sehr rüttelt, wie gerne der Anschein erweckt wird.

Wie findet der Zugriff auf die Daten der Cloud seitens des Nutzers statt?

Ein weiterer häufig wenig betrachteter Aspekt der Cloud-Sicherheit ist die Frage, wie der Nutzer auf die Daten und Dienste in der Cloud zugreift. Besonders wichtig ist, dass sich Service und Client authentisieren. Eine SSLVerschlüsselung mit einem serverseitigen Zertifikat reicht hier definitiv nicht aus. Hier sollten die gleichen Anforderungen gelten, wie an ein firmeneigenes VPN.

Datenrückgewinnung

Bei der Nutzung von SAAS Services muss darauf geachtet werden, dass die Daten und die in der Anwendung entstandenen Daten in einem Format aus der Cloud exportiert werden können, die eine unabhängige Weiterverarbeitung bzw. Konvertierung ermöglichen.

Schwieriger wird es bei der PAAS. Hier muss zusätzlich betrachtet werden, dass selbst wenn die Daten aus der Plattformexportiert werden können, das Investment in die Applikationslogik sowie die Applikation nicht aus der Cloud rückgewonnen werden kann. Hier entsteht eine sehr starke Bindung an den jeweiligen Cloud Service Provider und dessen bereitgestelltes Software Framework. Ein Wechsel zwischen Providern ist nur mit erheblichem Aufwand möglich und alleinig das Risiko des Nutzers.

Service Änderung und Terminierung

Ein Nutzer eines Cloud Services sollte sich auf jeden Fallmit der Frage auseinandersetzen, wie er damit umgeht, wenn z.B. eine Cloud bzw. ein Cloud Service abgekündigt wird. Gleiches gilt für eine Änderungsankündigung für die Plattform in einer PAAS Umgebung. Hier muss der Nutzer sicher sein, stets und rechtzeitig reagieren zu können, da ihm im schlimmsten Falle sonst seine Cloud-Applikation den Dienst versagt.

Fazit

Wie sicher ist es denn nun in der Cloud? Insgesamt kannman sagen, recht sicher, besonders dann, wenn man als Anwender seine Sicherheitsanforderungen kennt und auch „Ready2go“ ist. Die Anbieter von Cloud Services rüsten sicherheitstechnisch immer weiter auf, nicht zuletzt, umsich selber zu schützen. Ihre Bemühungen in dieser Richtung lassen sie sich durch Zertifizierungen nach ISO 27001:2005 bestätigen. Zeitgleich werden auch weiterführende Sicherheitsstandards zur Schutzmaßnahmen für die Cloud (ISO 27017 [1]) und den Datenschutz in der Cloud (ISO 27018 [2]) entwickelt. Die Cloud Security Alliance arbeitet intensiv an ihrer Trusted Computing Infrastructure [3].

Es liegt also beimAnwender und dessen Fähigkeit seine Chancen und Risiken bei der Nutzung von Cloud Services qualifiziert abzuwägen, ob die Nutzung der Cloud Fluch oder Segen wird. Hier sind es vor allem die Eigentümer der Geschäftsprozesse, die Produktverantwortlichen und die COO, die diese Entscheidung treffen. Sie müssen die Anforderungen an die Sicherheit definieren. Diesmal wird es die IT nicht richten, warum auch, mit Ausnahme von IAAS ist die IT außen vor.

Wissen diese Verantwortlichen, welche Anforderungen an Daten und Prozesse gestellt werden müssen, die in die Cloud migriert werden sollen? Welche Compliance-Anforderungen an diese gestellt werden und wie sie mit den oben aufgeführten Fragen umgehen können? Dann steht der Nutzung von Cloud Services wenig im Weg. Der Umbruch, den die Cloud inzwischen hervorgebracht hat, ist nichtmehr umkehrbar. Es ist also an der Zeit Windmühlen statt Mauern zu bauen.

OLIVER WEISSMANN

Weiterführende Links:

Anmerkungen

[1] ISO 27017: Guidelines on information security controls

for the use of cloud computing services based on

ISO/IEC 27002, www.iso.org

[2] ISO 27018: Code of practice for data protection controls

for public cloud computing services , www.iso.org

[3] Trusted Cloud Initiative, https://research.cloudsecurityalliance.

org

[4] Sicherheitsempfehlungen für Cloud Computing

Anbieter, Bundesamt für Sicherheit in der Informationstechnik,

www.bsi.bund.de