Wenn Unternehmen von Ransomware angegriffen werden, sind nur etwas mehr als die Hälfte in der Lage, ihre Daten mithilfe eines Backups wiederherzustellen. Das wirft die Frage auf: Was ist mit dem Rest?

Rubrik, Experte für Zero Trust Data Security fragt: Warum können sie ihre Daten nicht wiederherstellen? Ein Grund könnte sein, dass ihre Sicherungsdaten kompromittiert wurden. Backups sind ein beliebtes Ziel für Hacker. Wenn sie an die Backup-Daten eines Unternehmens herankommen, haben die Angreifer weitaus mehr Einflussmöglichkeiten. Die Daten in den Backups sind im Grunde die Schlüssel zum Königreich – und potenziell äußerst profitabel, da die Opfer im Falle einer Kompromittierung eher bereit sind, viel Geld zu zahlen.

Unternehmen können sich besser aufstellen im Kampf gegen Ransomware, wenn sie eine Schutzschicht nutzen, die speziell für die Sicherheit ihrer Backup-Daten entwickelt wurde. Gemäß den Prinzipien des Zero-Trust-Frameworks hilft eine sichere Datenschicht dabei, die Exposition gegenüber nicht vertrauenswürdigen Benutzern zu verhindern und schützt vor böswilliger Verschlüsselung, Änderung oder Löschung von Daten.

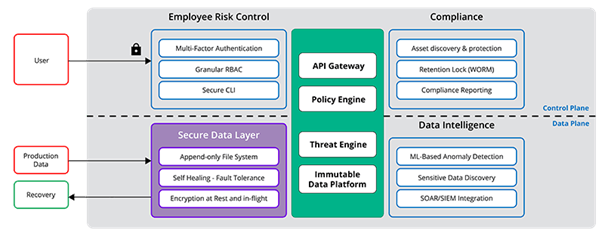

Der Secure Data Layer ist Teil der Zero Trust Data Security-Architektur, die entwickelt wurde, um Backup-Daten verfügbar zu halten, und bietet:

- Verschlüsselung im Ruhezustand und in Bewegung, um die Offenlegung von Daten zu verhindern.

- Ein unveränderliches Dateisystem, das sich nur auf Anhänge bezieht, um sicherzustellen, dass die Daten nie verändert werden.

- Ein selbstheilendes Design mit Fehlertoleranz, um Daten kontinuierlich verfügbar zu halten.

Bild: Es folgt ein genauerer Blick auf die Secure Data Layer-Komponenten des Rubrik Zero Trust Data Security-Modells

Verschlüsselung im Ruhezustand und in Bewegung

Bei modernen Lösungen werden die Daten in Bewegung und im Ruhezustand verschlüsselt. Die Verschlüsselung in Bewegung ist für eine Datenmanagementlösung von entscheidender Bedeutung, wenn damit zur Unterstützung der langfristigen Archivierung und Replikation Daten verschoben werden. Daher müssen alle Anfragen an die Plattform, entweder über die UI oder einen RESTful API-Endpunkt, authentifiziert und autorisiert sowie während der Übertragung vollständig über den Industriestandard HTTPS/TLS (TLS 1.2+) verschlüsselt sein. Auf diese Weise ist der gesamte Datenverkehr nicht nur zwischen Kundenumgebungen und der Data Management Plattform, sondern auch zu Drittsystemen (z.B. bei der Archivierung zu Public-Cloud-Storage-Providern) während der Übertragung sicher.

Moderne Lösungen verschlüsseln die Daten auch, wenn sie in das System geschrieben werden. Hierbei kommt AES (Advanced Encryption Standard)-Verschlüsselung zum Einsatz, um alle Kundendaten im Dateisystem zu schützen, einschließlich Metadaten, Logs und generierte Statistiken. AES ist die erste und einzige öffentlich zugängliche Chiffre, die von der Nationalen Sicherheitsbehörde der USA (National Security Agency, NSA) zum Schutz streng geheimer Informationen zugelassen wurde. Als zusätzliche Sicherheitsmaßnahme wird eine AES-256-Bit-Verschlüsselung verwendet.

Als weitere Sicherheitsebene bietet eine zeitgemäße Lösung optional selbstverschlüsselnde Laufwerke (Self-Encrypting Drives, SED) an, eine Funktion, die besonders für Sektoren wie Finanzdienstleistungen wichtig ist. Anstatt dass das System die Verschlüsselung der Daten innerhalb der Software durchführt, nutzen selbstverschlüsselnde Laufwerke die Firmware des Laufwerks, um die Verschlüsselung durchzuführen. Jedes selbstverschlüsselnde Laufwerk verwendet ein Passwort, um einen einmaligen Data Encryption Key (DEK) zu erzeugen.

Systeme für Zero Trust Data Management sind auch nach FIPS 140-2 Level 2 zertifiziert. Zeitgemäße Appliances haben einen eingebauten Trusted Platform Module (TPM)-Chip, um Verschlüsselungscodes, die verschlüsselte Laufwerke entsperren können, zu erzeugen, zu speichern und zu schützen. Insgesamt bietet die Kombination aus Datenverschlüsselung während der Übertragung zwischen Standorten oder Clouds und Verschlüsselung im Ruhezustand die Gewissheit, dass Daten sicher und geschützt sind, egal wo sie sich befinden. Die Daten sind niemals für nicht vertrauenswürdige Benutzer zugänglich.

Append-Only-Dateisystem

Im Gegensatz zu anderen Diensten, die auf standardmäßigen, offenen Dateisystemen aufgebaut sind, bei denen die Daten anfällig für Änderungen (und mögliche böswillige Manipulationen) sind, hat Rubrik einen anderen Ansatz gewählt. Das unveränderliche Append-only-Dateisystem, in dem aufgenommene Anwendungen und Daten nicht durch externe oder interne Operationen verändert werden können, ist mit einem Zero-Trust-Design kombiniert. Standardmäßig wird der Zugriff verweigert, und Operationen können nur über authentifizierte APIs durchgeführt werden. IT-Teams können schnell und mit minimaler Geschäftsunterbrechung den letzten sauberen Zustand wiederherstellen.

Das proprietäre verteilte Dateisystem stellt die Verfügbarkeit sicher, indem es mehrere speziell entwickelte Methoden zum Schreiben von Daten auf die Festplatte und zum Umgang mit Hardwareausfällen verwendet.

Schreiben von Daten auf die Festplatte

Das Rubrik-Dateisystem ist anwendungsbewusst und weiß, dass es Snapshot-Ketten speichert, die von der Datenmanagement-Engine verwendet werden. Dadurch weiß Rubrik, dass die erfassten Daten-Snapshots unveränderlich sind. Wenn Daten auf die Festplatte geschrieben werden, erlaubt das Append-only-Dateisystem das Hinzufügen von Daten zu einer Datei, aber niemals das Löschen.

Methoden zur Überprüfung der Datenintegrität werden während des gesamten Lebenszyklus der Daten durchgeführt, um sicherzustellen, dass die Daten niemals verändert werden. Wenn Daten in das System gelangen, erstellt Rubrik Prüfsummen, um zu verhindern, dass physische Festplatten keine absolute Datenintegrität bieten. Prüfsummen, so genannt, weil sie immer prüfen, ob sich etwas geändert hat, sind eine kompakte Signatur eines größeren Datenbestandes, mit der dessen Integrität überprüft werden kann. Cyclic Redundancy Checks (CRCs) überprüfen zunächst, dass sich im Hintergrund nichts geändert hat, und validieren dann auch den Lesepfad. Rubrik verwendet im Wesentlichen Prüfsummen, um sicherzustellen, dass die Daten, die man wiederherstellt, dieselben Daten sind, die man gesichert hat. Sollte das System jemals eine Anomalie feststellen, kann diese einfach verworfen werden, so dass das System replizieren kann.