Unternehmen müssen aufgrund regulatorischer Bestimmungen oder auf Basis eigener Sicherheitsanforderungen wissen, welcher Mitarbeiter auf welche Systeme/Daten zugreift.

So muss zum Beispiel stets gewährleistet sein, dass Arbeitnehmer die richtigen und notwendigen Rechte besitzen, um ihre Tätigkeiten ausüben zu können (Need-to-Know-Prinzip). Je nach Größe des Unternehmens oder im Falle von Änderungen – beispielsweise nach einem Abteilungswechsel – kann es schnell zu einem Berechtigungschaos und damit verbundenen Sicherheitsrisiken kommen. Um dies zu vermeiden, ist der Einsatz einer unterstützenden Software ratsam, die für eine übersichtliche Darstellung der vergebenen Berechtigungen sorgt. Zu diesem Zweck hat die G+H Systems GmbH ihre Lösung daccord entwickelt, die in drei verschiedenen Varianten erhältlich ist. Eine von ihnen, die Access Governance Edition, wurde kürzlich um den RoleBuilder ergänzt. Mit dem intelligenten Tool ist es möglich, deutlich einfacher und effizienter als bisher Berechtigungsrollen zu bilden und auf dieser Basis ein Berechtigungsmodell zu erstellen.

Die notwendigen Arbeitsschritte zur Bildung einer Rolle, wie die Ist-Aufnahme, wer welche Zugriffsberechtigungen hat, ob ähnliche Rechtekombinationen bei anderen Personen oder Personenkreisen auftreten sowie die Bündelung von einzelnen Berechtigungen, sind manuell kaum noch zu bewältigen. Gerade in größeren Organisationen ist dies eine Herkulesaufgabe.

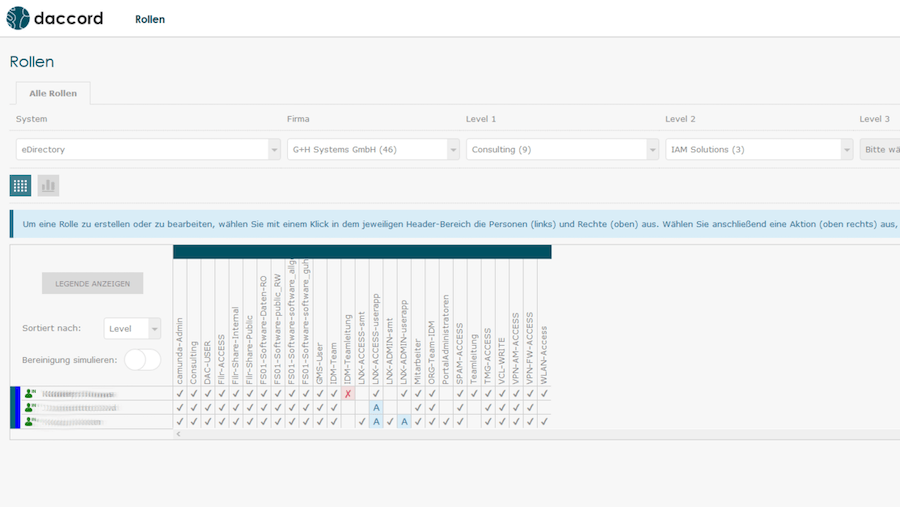

Matrix-Ansicht im daccord RoleBuilder (Quelle: daccord.de)

Die Funktionsweise des daccord RoleBuilder

Auf Basis der aktuell vergebenen Berechtigungszuordnungen veranschaulicht der RoleBuilder in unterschiedlichen, effektiven Sichtweisen mögliche Rechtekombinationen und bietet direkt die Möglichkeit, daraus Rollen und Rollenstrukturen zu erzeugen.

Er beinhaltet folgende Funktionen:

- Mitarbeiter und deren Berechtigungen werden nach Organisationseinheiten (Position, Team, Abteilung) dargestellt.

- Personenkreise können auf ähnliche Rechtekombinationen analysiert werden.

- Systeme, Personen und deren Berechtigungen werden übersichtlich dargestellt und lassen sich filtern.

- Die prozentuale Verteilung einer Berechtigung, beispielsweise in einer Abteilung, kann angezeigt werden.

Aufgrund dieser Sichtweisen lassen sich in einem nächsten Schritt Berechtigungen zu Rollen bündeln, woraufhin Personen dann mit wenigen Klicks einer bestimmten Rolle zugeordnet werden können (z.B. einer Abteilungsrolle). So kann der Ist-Zustand der Berechtigungssituation im Unternehmen analysiert und mit einem Soll-Rollenmodell verglichen werden. Schnell fällt dann auch auf, ob Berechtigungen vorliegen, die eigentlich gar nicht vergeben sein dürften und die IT-Sicherheit bedrohen.

Ausführliche Informationen zum daccord ReleBuilder erhalten Sie hier.

www.daccord.de